Detrás de Scattered LAPSUS$ Hunters hay un adolescente de Jordania: así opera el grupo que hackeó a Salesforce, Discord y Red Hat

Además: CrowdStrike descubre a un insider, OpenAI confirma un incidente que expone datos de usuarios y Meta tendrá que pagarle 481 millones de euros a medios españoles.

Dark News es un resumen semanal de noticias de ciberseguridad, privacidad y hacking. Los temas están producidos y seleccionados por Juan Brodersen según estos criterios de edición.

21>28

nov

⚡TL;DR

Un joven de familia irlandesa gestiona, desde Jordania, las operaciones de Scattered LAPSUS$ Hunters, el supergrupo de ingeniería social que se armó a fines de septiembre de este año. Así lo contó Brian Krebs, periodista especializado en ciberseguridad.

Lo primero que pensé al leer la entrevista: las notas con líderes de grupos cibercriminales siempre son difíciles en términos de credibilidad. Pero también me pregunto algo que planteo seguido: ¿quién, a fin de cuentas, es 100% confiable cuando cuenta algo frente a un grabador?

La charla denota un perfil congruente con el personaje que habla: Scattered Spider y LAPSUS$ se hicieron famosos por ser jóvenes “maestros” de la ingeniería social.

El perfil de “Rey”, además, se concatena con una noticia de fines de la semana pasada: CrowdStrike confirmó que un empleado estaba pasando información, como insider, a este grupo, que atacó con éxito a empresas como Red Hat, Discord y el gigante Salesforce (mediante el cual llegaron a Toyota, FedEx, Disney y UPS, entre otros).

En otras noticias, hubo varios temas interesantes en el mundo de la IA. Por un lado, OpenAI reconoció un incidente, pero también dio su respuesta oficial sobre el caso del joven que se suicidó y luego su familia demandó a la compañía por las charlas que había tenido con el chatbot: “Es un mal uso de la tecnología”. También empezó a difundirse un reporte de Gartner que advierte sobre los problemas de “ShadowAI”, el uso de IA en las organizaciones sin guía o restricciones, algo que “va a llevar a un 40% de breaches para 2030”, estiman.

Y la perla la encontré en esta nota que explica qué pasó con la economía de las skins en Counter Strike, luego de que un cambio de Valve hiciera desplomar el inventario de estos “bienes digitales”. El tema tiene algunas semanas ya, pero disparó la idea de “tus inversiones digitales no son realmente tuyas”.

Y, por último, si tenés backups en discos de estado sólido (SSD) externos, va a ser mejor que los tengas enchufados: de a poco, van perdiendo la información (algo que ya había tratado con algunas fuentes en otra ocasión).

En esta edición:

🕷 Un administrador de “Scattered LAPSUS$ Hunters” es un adolescente de Jordania: cómo opera el supergrupo de ingeniería social

🥷 CrowdStrike despide a un empleado por compartir información con cibercriminales

🔓 OpenAI confirmó un incidente que expuso información de usuarios

🗞 Meta tendrá que pagarle 481 millones de euros a medios españoles

🤖 “ShadowAI”: el riesgo silencioso que podría hacer caer a las empresas antes de 2030 según Gartner

⏰ Substack dice que leer este correo completo lleva 12 minutos

Dark News #178

Espacio publicitario

Atomiq Vision integra gestión de superficie de ataque, escaneo de vulnerabilidades y alertas. Está pensado tanto para analistas como para quienes toman decisiones en el alto nivel de una organización o un país. Más información, clic en este enlace.

Un administrador de “Scattered LAPSUS$ Hunters” es un adolescente de Jordania: cómo opera el supergrupo de ingeniería social

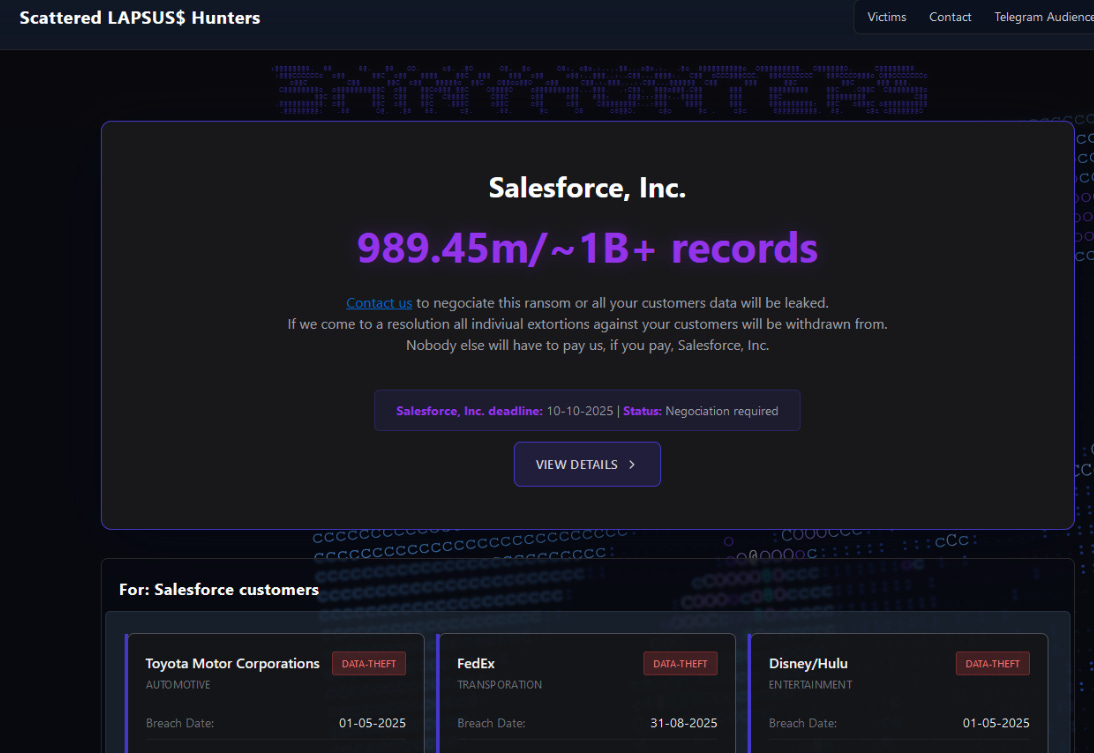

“Rey” es el alias del operador técnico y cara pública de Scattered LAPSUS$ Hunters (SLSH), el grupo detrás de filtraciones, extorsiones y hackeos a grandes corporaciones durante 2025.

Según información publicada por el periodista Brian Krebs, es uno de los tres administradores del canal de Telegram del grupo y el responsable de lanzar su nuevo ransomware-as-a-service, ShinySp1d3r.

El grupo. SLSH es una alianza entre Scattered Spider, LAPSUS$ y ShinyHunters, activa en Telegram y Discord. Este año encabezó una campaña de ingeniería social contra Salesforce y publicó amenazas de filtración contra empresas como Toyota, FedEx, Disney/Hulu y UPS. También busca reclutar empleados descontentos para obtener acceso interno a redes corporativas.

Contexto. Antes de SLSH, Rey administró el sitio de filtraciones del ransomware Hellcat y la última versión de BreachForums, un mercado criminal que el FBI incautó nuevamente en octubre. También participó en operaciones ligadas a ransomware como ALPHV/BlackCat, Qilin, RansomHub y DragonForce, según Krebs.

La identidad. KrebsOnSecurity logró reconstruir quién es Rey por una cadena de errores de seguridad operativa: contraseñas filtradas en infostealers, cuentas de Telegram y datos de autofill.

El rastro llevó a Saif Al-Din Khader, un adolescente jordano de Amán, hijo de un piloto de Royal Jordanian Airlines. Saif reconoció su identidad y habló con Krebs tras enterarse de que el periodista había contactado a su padre.

Conexión irlandesa. Según Brian Krebs, Rey contaba en canales de Telegram que tenía herencia irlandesa y hasta compartió un gráfico sobre la distribución del apellido Ginty. Ese detalle coincidió con datos filtrados de autofill en su computadora familiar: la madre de su padre tiene como apellido de soltera Ginty, lo que confirmó el vínculo.

De salida. Saif aseguró estar intentando salir del grupo y colaborar con autoridades europeas, aunque Krebs no pudo verificar esos contactos. Admitió que ShinySp1d3r es básicamente una reempaquetación del ransomware Hellcat con modificaciones hechas con IA, y dijo que no puede “irse de un día para otro”.

La entrevista completa de Krebs

Más información sobre ShinySp1d3r, el nuevo RaaS del grupo

“Rey” niega la información que difunde el periodista: respuesta completa

CrowdStrike despide a un empleado por compartir información con cibercriminales

CrowdStrike despidió a un empleado el mes pasado por compartir capturas de pantalla de sistemas internos con un grupo de hackers. Las imágenes aparecieron en Telegram, publicadas por Scattered LAPSUS$ Hunters.

El reclamo hacker. Los atacantes aseguraron que entraron a CrowdStrike tras un hackeo previo a Gainsight, una empresa que gestiona datos de clientes de Salesforce. CrowdStrike lo negó y dijo que sus sistemas nunca fueron comprometidos.

La interna. Según ShinyHunters, el insider habría aceptado 25 mil dólares a cambio de acceso y cookies de autenticación SSO. Pero CrowdStrike detectó la actividad y revocó permisos antes de que pudieran usarlos.

Por qué importa. El caso muestra que, incluso en una de las mayores compañías de ciberseguridad, el insider puede hacer tambalear a toda una organización. También expone cómo filtraciones en proveedores —como Gainsight— escalan rápidamente en toda la cadena.

Nuevo ransomware. Los grupos de extorsión ShinyHunters y Scattered Spider empezaron a migrar a una nueva plataforma de ransomware-as-a-service llamada ShinySp1d3r, después de haber usado en campañas previas los cifradores de ALPHV/BlackCat, RansomHub, Qilin y DragonForce.

Esta semana afirmaron que comprometieron instancias de Salesforce de más de 280 empresas.

OpenAI confirmó un incidente que expuso información de usuarios

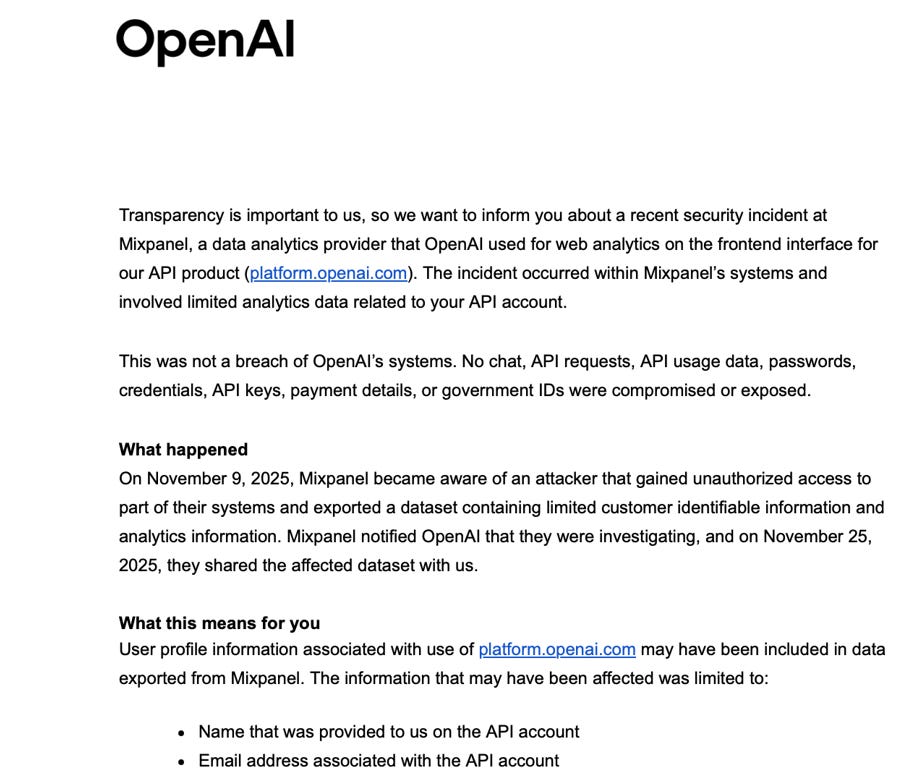

OpenAI confirmó que un incidente en su proveedor de analytics Mixpanel expuso información identificatoria limitada de algunos usuarios del ChatGPT API, según detalló la compañía en un comunicado.

El origen. La cadena de ataque arrancó con una campaña de smishing detectada por Mixpanel el 8 de noviembre. Según la empresa, el actor de amenazas logró acceder a cuentas internas y comprometer datos de “un número limitado” de clientes. OpenAI recibió el detalle del dataset afectado el 25 de noviembre.

Los datos expuestos. Lo filtrado incluye nombre y email del API account, ubicación aproximada (ciudad/estado/país), sistema operativo y navegador, sitios de referencia, e IDs asociados a la organización o cuenta.

OpenAI remarcó que no se vieron afectadas contraseñas, claves de API, métodos de pago ni documentos de identidad, por lo que no es necesario regenerar credenciales.

Por qué importa. Aunque se trata de datos “no sensibles”, OpenAI advierte que pueden ser útiles para phishing o ingeniería social, especialmente si los atacantes buscan hacerse pasar por la empresa o por servicios relacionados al API.

Cómo sigue. OpenAI eliminó Mixpanel de su entorno de producción y está notificando a organizaciones e individuos. También recomienda habilitar 2FA y desconfiar de mensajes con enlaces o adjuntos que no provengan de dominios oficiales.

Meta tendrá que pagarle 481 millones de euros a medios españoles

Un tribunal mercantil de Madrid ordenó a Meta pagar 481 millones de euros en daños a 81 medios españoles. La Justicia entendió que la empresa obtuvo una ventaja competitiva desleal al usar datos personales para publicidad dirigida, violando el GDPR.

Por qué importa. Es uno de los mayores reveses judiciales contra Meta en Europa y marca un precedente: los medios pueden demandar no sólo por uso de contenido, sino por el modelo publicitario basado en datos. El fallo podría abrir la puerta a reclamos similares en otros países.

El contexto. Entre 2018 y 2023, Meta habría recolectado información personal sin una base legal de consentimiento válida, según el tribunal. Ese tratamiento “ilícito” habría afectado los ingresos publicitarios de los medios digitales españoles.

La respuesta de Meta. La compañía dijo que apelará y calificó el fallo de “infundado”, sin evidencia de daño real. Sostiene que cumple con las leyes europeas y ofrece transparencia y herramientas de control a los usuarios.

Los antecedentes. En 2022, Irlanda multó a Meta con 265 millones de euros por violaciones al GDPR. En Francia avanza una causa similar. Y en España, el regulador financiero acaba de sancionar a X con 5 millones por publicidad cripto fraudulenta.

Qué viene. Si la sentencia se confirma, podría convertirse en una señal para la industria: regulación europea, medios y tribunales están dispuestos a intervenir en el modelo publicitario de las plataformas. Meta busca frenar ese impulso político y regulatorio.

“ShadowAI”: el riesgo silencioso que podría hacer caer a las empresas antes de 2030 según Gartner

Según Gartner, para 2030 el 40% de las organizaciones globales podría sufrir brechas de seguridad por “shadow AI”, el uso de herramientas de inteligencia artificial sin aprobación ni supervisión interna.

El concepto. A diferencia del “shadow IT”, que implica instalar software o conectar dispositivos no autorizados, el shadow AI requiere apenas abrir un chatbot en el navegador y pegar información interna.

El contexto. Gartner detecta un uso significativo y no autorizado de IA generativa en el trabajo. Y no son solo empleados desinformados: UpGuard reportó que el 90% de los líderes de seguridad admite usar herramientas de IA no aprobadas y el 69% de los CISOs lo hace todos los días.

Más números. Microsoft también ve este problema. 71% de los empleados en Reino Unido usa IA no autorizada en el trabajo, 51% al menos una vez por semana. La presión por ser más eficiente empuja a elegir lo más rápido, no necesariamente lo más seguro.

Por qué importa. El shadow AI puede derivar en filtraciones de datos, incumplimientos regulatorios y pérdida de propiedad intelectual. Y prohibir la IA solo fomenta el ocultamiento y agrava el riesgo.

Qué dicen. “Los CIOs deben definir políticas claras de uso, auditar actividad de shadow AI e incorporar evaluaciones de riesgo de GenAI en sus procesos”, advierte Arun Chandrasekaran, analista de Gartner.

🔓 Breaches y hacks

La Universidad de Harvard reconoce un data breach

Iberia: aseguran que les robaron 596GB de datos

Comcast tendrá que pagar 1,5 millones de dólares por un breach a sus clientes

🔒 Ransomware

Unit 42 da a conocer una campaña de Akira Ransomware con CAPTCHA falso

Nuevo grupo: Obscura Ransomware

💣 Exploits y malware

Un nuevo ataque ClickFix usa Windows Update para robar credenciales

Explotan un RCE en el framework open source Ray

Un modelo malicioso de Blender instala el infostealer StealC

🔍 Threat intel y vulnerabilidades

Falla crítica en Oracle Identity Manager, bajo explotación activa

ShadowV2 Botnet usó la caída de AWS como una oportunidad de testeo

Reportes: Bitdefender, CyFirma, Emsisoft, Kaspersky, Red Canary.

🛠️ Tools y updates

7-Zip arregla un problema de seguridad

AirDrop de Apple ahora es compatible con Quick Share (Google)

Tor reemplaza el relay encryption con un nuevo algoritmo: Counter Galois Onion

📋 Privacidad y regulaciones

Meta le paga 190 millones a inversores por Cambridge Analytica

Acusan a Cloudflare de facilitar piratería

Un bot de IA grabó sesiones entre pacientes y médicos y usó la información para hospitales

Este newsletter fue escrito por un humano. Se usó inteligencia artificial para detectar errores de redacción, concordancia y typos. Aún así, puede contener errores.

Para cualquier comentario, corrección o sugerencia, podés responder este mail. Si tenés información sobre un hackeo, me podés contactar por acá o por mis redes.

Si te sirvió, compartilo: tu recomendación orgánica es mucho más valiosa que cualquier campaña publicitaria.