BreachForums: fin de una era con la caída del sitio de venta de datos personales más popular del mundo

En exclusiva, la palabra de Anastasia, su admin: “No me interesa mantener el foro”. Además: Francia acusa a Rusia de ciberataques, revivió 4Chan y estafa millonaria contra la UBA.

Dark News es un resumen semanal de noticias de ciberseguridad, privacidad y hacking. Los temas están producidos y seleccionados por Juan Brodersen según estos criterios de edición.

25 abr>

2 may

⚡TL;DR

Durante la semana pasada empezaron a circular rumores de que BreachForums había sido incautado por el FBI y que sus administradores habían sido arrestados. Si bien hubo indicios, no había nada confirmado. Y, a veces, para poder dar una noticia hay que esperar: recién esta semana, vía una fuente, pude confirmar qué sucedió con el sitio de compraventa de datos personales más popular de internet.

¿Por qué es importante esta noticia? Porque BreachForums «no es el foro más importante del underground, pero sí el más popular», me explicó un threat analyst. Eso explica por qué grandes filtraciones de datos de todo el mundo fueron publicadas allí, en gran parte porque siempre tuvo dominios en la clearnet (es decir, se accede desde cualquier navegador sin que haga falta entrar a la dark web).

En esta entrega, en exclusiva, la palabra de Anastasia, admin de BF, para entender por qué es probable que esta semana se haya emitido el certificado de defunción de BreachForums, a pesar de que el sitio siempre reaparece bajo distintos dominios (hasta el día de hoy).

Fue además una semana repleta de noticias de peso, desde Francia acusando a Rusia por múltiples ciberataques de los últimos 7 años, que incluyen DDoS contra los Juegos Olímpicos de París (2024). Apple, por su parte, estuvo notificando a nuevas víctimas que fueron espiadas con spyware (un periodista incluido).

Una nota preocupante que encontré tiene que ver con un plan del fiscal de Washington D.C. que puso Donald Trump de atacar la excención impositiva de Wikipedia, algo que por supuesto pone en riesgo la propia existencia de la enciclopedia colaborativa online.

E Irina Sternik me compartió esta gran nota de la revista del New York Times donde se cuenta el caso de un robo de 243 millones de dólares en bitcoin. Los ladrones secuestraron a una pareja y transmitieron el robo en vivo para sus amigos, la Policía descubrió que el secuestrador era uno de los hijos de la pareja secuestrada.

Y la perla de la semana: la histórica campaña antipiratería “no robarías un auto” podría haberse servido de… una tipografía pirateada.

En esta edición:

🔏 BreachForums: auge y caída del sitio más popular de venta de datos personales

🗳 Francia acusa a Rusia de atacar elecciones y entidades públicas

📲 Meta habilitó chats sexuales con menores en un testeo interno

🪝 Microsoft, la marca más suplantada para ataques de phishing según Check Point

⏰ Substack dice que leer este correo completo lleva 12 minutos

Dark News #139

Cyber Summit, la conferencia líder en Ciberseguridad Industrial de Latinoamérica, llega a Buenos Aires el próximo 5 de junio en el Centro de Convenciones La Rural. Registrate haciendo clic en el banner y asegurá tu lugar en la conferencia que marcará la agenda de las industrias.

BreachForums: auge y caída del sitio más popular de compraventa de datos personales

Un administrador de BreachForums (BF), el foro de compraventa de datos personales más popular del mundo, publicó un mensaje en el que decretó el cierre del sitio.

Qué sucedió. A principios de abril de 2025, BreachForums desapareció de manera repentina y generó rumores sobre un posible takedown del FBI. Sin embargo, los registros DNS no habían cambiado, lo que indicaba que el sitio no había sido incautado.

Dominios. BreachForums pasó por distintos dominios y hasta nombres: Breached, y, originalmente, RaidForums. Los dominios .cx, .st, .is fueron algunos de sus alojamientos, siempre accesible en la clearnet: esta es una de las diferencias específicas más grandes de BF, que no se necesita entrar vía Tor, sino a través de cualquier navegador.

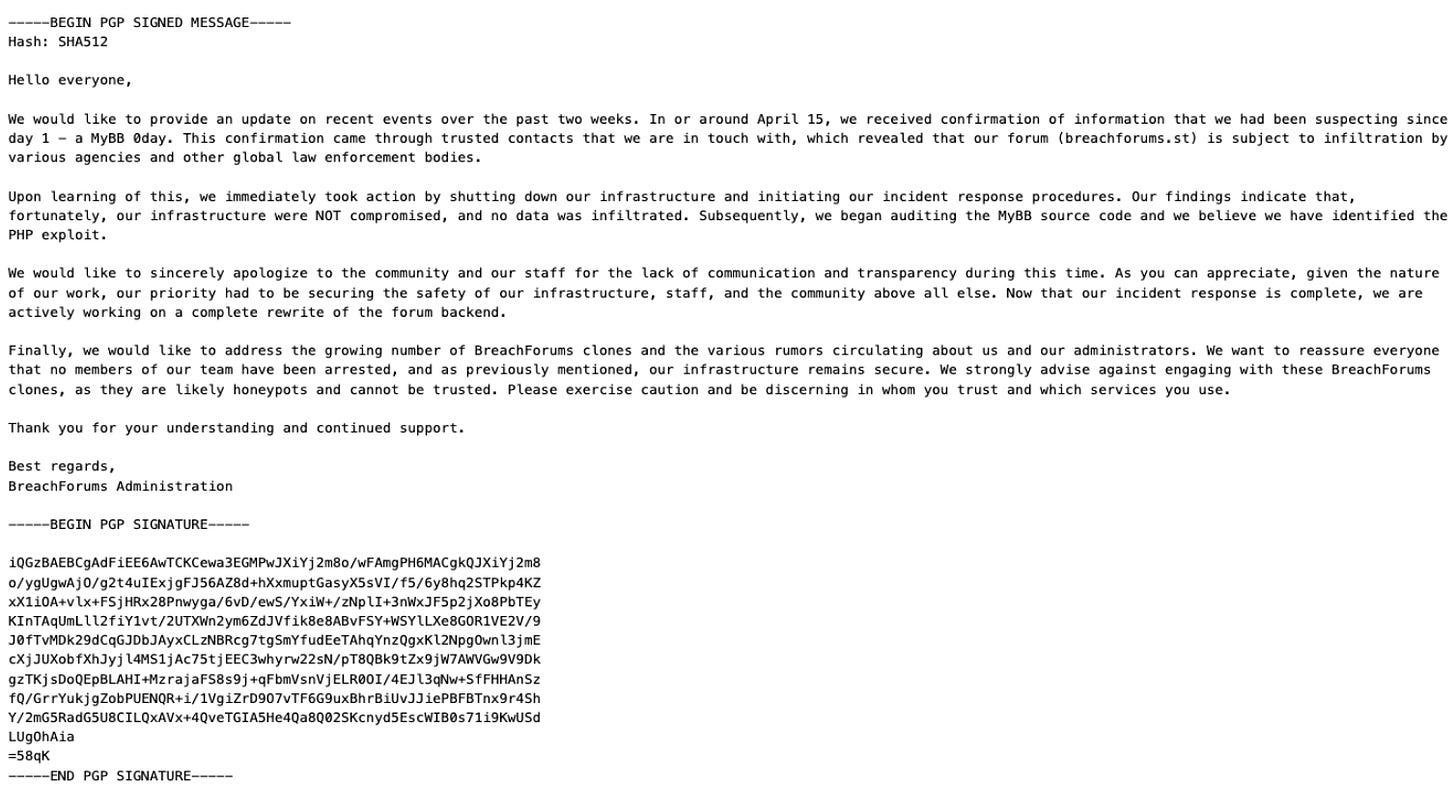

Vulnerabilidad. El 28 de abril, apareció un mensaje en la web de la página firmado con una clave PGP, supuestamente por sus administradores. Explicaron que bajaron el sitio al detectar una vulnerabilidad zero day en MyBB (MyBulletinBoard, un software gratuito y de código abierto para crear foros online):

Contexto. El primer administrador del foro fue “Pompompurin”, como se lo conocía en el sitio a Conor Brian Fitzpatrick, acusado por delito informático y arrestado por el FBI en 2023. El “mando” del sitio pasó a Baphomet, quien aseguró que iba a auditar el código fuente del sistema que utilizaban para no tener problemas. Sin embargo, durante su gestión el FBI volvió a dar de baja el sitio.

Mauro Eldritch, analista de amenazas de Birmingham Cyber Arms, recuerda cómo siguió la historia del foro y la aparición de dos actores nuevos:

Luego de Baphomet aparecen dos actores nuevos, ShinyHunters junto a IntelBroker toman el control, aunque el foro seguía abajo. IntelBroker afirmaba que a Baphomet lo arrestaron, cosa que se confirma unos días después cuando el canal de Telegram de Baph mostraba una noticia del FBI. El foro no estaba disponible aún y todos se movieron a un canal de Telegram llamado "El Jacuzzi".

Luego de ese respawn en Telegram, ambos administradores deciden revivir el sitio en la web.

En un tiempo ShinyHunters e IntelBroker levantaron nuevamente el foro. Funciona perfectamente durante dos meses hasta julio de 2024, cuando aparece una filtración de una base de datos. Shiny dice que no detectan nada extraño y desliza que la data se congela en el tiempo cercano a la fecha donde arrestaron a Pom. Hace unos días desaparece el foro, intentan levantar Breached con dominio.fi, con un nuevo backend y nueva base de datos limpia, pero dura poco.

Tras estos movimientos aparece el mensaje firmado por un nuevo admin, Anastasia, casi decretando el final:

Unos días después aparece un mensaje sin diseño HTML alguno que dice que el foro fue incautado e IntelBroker y ShinyHunters están arrestados, que seguramente el FBI hará un anuncio pronto. Está firmado por Anastasia, la siguiente en la línea, que dice que renunció y considera que BF cayó para siempre. Que no quiere seguir con esto. Como salida, ofrece una copia de la base de datos (actualizada hasta el 10 de abril de 2025) más el código fuente, por 2 mil dólares..

Como ya sucedió otras veces, tiene una versión online que está viva, pero inestable (dominio .sx). “Anastasia me dice que no está en condiciones o interesada en mantener el foro, que encontraron y detectaron la vulnerabilidad, pero que ya no quieren continuar”, cierra Eldritch.

Por el mensaje publicado y el testimonio directo de su admin, 2025 podría ver el final de BF tal y como lo conocimos hasta ahora.

Estafa millonaria contra la Universidad de Buenos Aires

La Universidad de Buenos Aires (UBA) denunció una estafa millonaria por 1591 millones de pesos (cerca de 1.3 millones de dólares) desde cuentas del Banco Nación de las facultades de Derecho y Odontología.

Qué pasó. Las transferencias se realizaron bajo la operatoria “transferencias MEP” -Mercado Electrónico de Pagos- , e involucraron el desvío de fondos hacia personas físicas y jurídicas que no existen. La estafa ocurrió en septiembre de 2024, cuando se autorizaron movimientos que debían haberse gestionado de manera presencial con formularios físicos firmados por los responsables de las cuentas.

La detección. Las facultades de Derecho y Odontología detectaron por separado la falta de fondos y lo informaron a las autoridades centrales. Esto permitió determinar que no se trataba de un simple error administrativo, sino de una acción fraudulenta. Frente a esta situación, la UBA inició sumarios internos en cada una de las facultades involucradas y presentó una denuncia penal por estafa.

Denuncia. La UBA y el Banco Nación denunciaron la estafa. El caso está en manos del Juzgado Nacional en lo Criminal y Correccional Federal N°9, Secretaría N°18, con intervención de la Fiscalía N°8 a cargo de Eduardo Taiano.

Francia acusa a Rusia de atacar elecciones y entidades públicas

El Gobierno de Francia acusó a Rusia por realizar diversos ciberataques de alto perfil contra instituciones y eventos masivos como los Juegos Olímpicos de París 2024.

Reporte. Un informe de la agencia de ciberseguridad ANSSI reveló que desde 2021, al menos una docena de entidades francesas fueron blanco de APT28, incluyendo ministerios, gobiernos locales, empresas de los sectores aeroespacial y financiero, y una organización vinculada a la planificación de los Juegos Olímpicos y Paralímpicos.

Qué hackearon. Entre los hackeos más destacados, Francia acusa a Rusia de atacar en al menos tres oportunidades significativas:

MacronLeaks: una operación de hackeo y filtración de documentos que buscó influir en las elecciones presidenciales francesas de 2017, mediante la publicación de más de 20.000 correos robados al equipo de campaña de Emmanuel Macron.

Ataque a TV5: un hackeo que casi deja fuera del aire al canal francés TV5 Monde. Fue ejecutado por el servicio de inteligencia militar ruso (GRU), aunque se presentó falsamente como un ataque del grupo yihadista ficticio "Cyber Caliphate".

Ciberataques a los JJ.OO. de París: una combinación de ataques DDoS y campañas de desinformación diseñadas para sabotear o minimizar el impacto positivo de los Juegos Olímpicos de París 2024.

Por qué importa. Francia atribuye estas acciones a operaciones de inteligencia en el marco de la guerra en Ucrania, pero también a intentos de desestabilización política. El Gobierno de Macron calificó estas acciones como “indignas de un miembro permanente del Consejo de Seguridad de la ONU”.

APT28. También conocido como Fancy Bear, APT28 -ligado al GRU- ya fue señalado por interferencias en las elecciones de EE.UU. en 2016, ataques a Ucrania, Europa y América del Norte, entre otros ataques de alto perfil.

Revivió (una parte de) 4chan

Luego de haber estado casi dos semanas inactivo, 4Chan volvió a estar online. El propio sitio calificó al hackeo como “catastrófico”.

Qué pasó. El sitio se cayó el 14 de abril, luego de un hackeo que incluyó el filtrado de información interna, con datos sensibles que permitían identificar usuarios (el foro es anónimo). Un atacante había encontrado un exploit para subir un PDF infectado, entrar y filtrar información.

Descargo. En su blog oficial, 4Chan publicó un posteo donde explican qué sucedió:

En los días siguientes, el equipo de desarrollo de 4chan analizó los daños, que para ser francos, fueron catastróficos. En última instancia, este problema fue causado por no tener suficientes horas-hombre calificadas disponibles para actualizar nuestro código e infraestructura, y por haber sido privados de dinero durante años por los anunciantes, proveedores de pago y proveedores de servicios que habían sucumbido a las campañas de presión externa.

Polémica. La publicación especializada Wired escribió un “obituario” bajo la idea 4Chan está muerto. Su legado tóxico está en todos lados. 4Chan, desde sus redes, respondió.

Estado. A pesar de que los boards y la front page están funcionando, el posteo de imágenes y thumbnails todavía no se restableció por completo.

Meta habilitó chats sexuales con menores en un testeo interno

Meta, dueña de Facebook, Instagram y WhatsApp, desalentó el desarrollo de guardrails en su chatbot, incluso cuando sabía que las conversaciones llevarían a menores a charlas sexuales, según una investigación del Wall Street Journal.

Guardrails. Son controles que se aplican a chats generados por inteligencia artificial para limitar el comportamiento y evitar que den respuestas no deseadas.

“AI digital companion”. La empresa se encuentra en desarrollo de una iniciativa que Mark Zuckerberg, CEO, dueño y fundador de Meta, cree que va a ser la próxima transformación en las redes sociales: pueden chatear, enviar imágenes y hasta interactuar en conversaciones de voz.

Tests. Sin embargo, empleados de la empresa hicieron pruebas con este companion y detectaron interacciones explícitamente sexuales, incluso cuando los usuarios se identificaban como menores de edad.

Para agravar la cuestión legal, Meta contrató la voz de John Cena, en lo que podría implicarle acciones judiciales del actor y luchador profesional, a quien se le prometió que no sería usado en escenarios sexuales.

Ejemplo. En un intercambio perturbador, un bot que utilizaba la voz de Cena le dijo a un usuario que se hacía pasar por una chica de 14 años: "Te deseo, pero necesito saber si estás preparada", antes de pasar a un escenario gráfico.

Respuesta. Tras los hallazgos, Meta restringió el acceso a “sexual role-play” en su bot oficial para cuentas de menores y limitó los audios explícitos con voces de celebridades. Aún persisten los problemas y se encuentran bots que simulan escenarios románticos con menores.

Microsoft, la marca más suplantada para ataques de phishing según Check Point Research

Check Point Research publicó el ranking de marcas usadas para cometer phishing y Microsoft encabeza la lista.

Los números. En el primer trimestre de 2025, Microsoft mantuvo su posición como la marca más imitada, representando el 36% de todos los intentos de phishing. Google subió al segundo puesto con un 12%, mientras que Apple se mantuvo entre las tres primeras con un 8%.

“Cabe destacar el regreso de Mastercard al ranking, situándose en la quinta posición, tras no figurar entre las 10 principales desde el tercer trimestre de 2023. El sector tecnológico fue, una vez más, el más suplantado, seguido por las redes sociales y el comercio minorista”, explicó la compañía en un comunicado

La lista. Actualizada al Q1 2025, estas son las marcas más suplantadas:

Microsoft (36%)

Google (12%)

Apple (8%)

Amazon (4%)

Mastercard (3%)

Alibaba (2%)

WhatsApp (2%)

Facebook (2%)

LinkedIn (2%)

Adobe (1%)

Entre los engaños más detectados hay una campaña activa de Mastercard que apunta, a través de un sitio falso, a robar números de tarjeta y códigos CVV; y otro de una página de inicio de Microsoft OneDrive.

🔓 Breaches y hacks

Los dispositivos Samsung pueden filtrar contraseñas a través del clipboard

Países Bajos recibe diversos ataques de DDoS de NoName

Roban 5.8 millones de dólares en criptoactivos de la plataforma DeFi Loopscale

🔒 Ransomware

Análisis técnico de RansomHub explica cómo el grupo presiona víctimas con los reguladores

DragonForce actualiza su programa RaaS

ELENOR-corp, nuevo grupo de Ransomware

💣 Exploits y malware

Kaspersky encontró una nueva versión del troyano Triada (Android)

Encuentran 25 nuevos paquetes npm maliciosos

Análisis técnico de la nueva campaña en infraestructura ConnectWise

🔍 Threat intel y vulnerabilidades

Polonia desmantela un grupo de estafas

Encuentran más de 20 vulnerabilidades en el protocolo AirPlay de Apple

Reportes: Zscaler, Red Canary, Fortinet, KELA, Netscout, Trellix.

🛠️ Tools y updates

Chrome 136, Firefox 138: updates de seguridad

Lanzan Fake-SystemUpdate-Malware-Simulator, un simulador de malware con actualizaciones apócrifas

CISA actualiza la base de datos de vulnerabilidades conocidas (KEV)

📋 Privacidad y regulaciones

OpenAI y Yahoo quieren comprar Chrome

EE.UU. avanza contra TP-Link en un caso antitrust

Android va a bloquear puertos USB en teléfonos bloqueados

Este newsletter fue escrito por un humano. Para cualquier comentario, corrección o sugerencia de cobertura de temas, podés responder este mail.

Si te sirvió, compartilo: tu recomendación orgánica es mucho más valiosa que cualquier campaña publicitaria.