Vacían cuentas de Payoneer de argentinos porque la app usa SMS como segundo factor

Usuarios pierden miles de dólares, Argentina logra una nueva adecuación a la UE, Google actualiza términos del modo incógnito y Microsoft es la marca más imitada en ataques de phishing.

Brodersen Dark News es un resumen semanal de noticias de ciberseguridad. Los temas están seleccionados y producidos por Juan Brodersen según estos criterios de edición.

12>19

ene

⚡ TL;DR

El segundo factor de autenticación por SMS, el peor de todos por consenso unánime en la comunidad de ciberseguridad, fue el protagonista de esta semana: hubo un aluvión de vaciamiento de cuentas de Payoneer fue reportado por usuarios en Argentina.

El caso arrancó en un sub de Reddit del fin de semana, pero empezó a tomar grosor cerca del miércoles, cuando empezó a tener peso en Twitter (X) y otro posteo advertía, ya en español, sobre la situación. Por una fuente, llegué a uno de los damnificados, empezamos a hablar y, después, me sumé a un Discord que abrieron para compartir las experiencias.

Si bien la cadena del ataque no está clara y la están investigando tanto desde Payoneer como desde Movistar (empresa que, según los afectados, tienen mayoritariamente y que sería relevante debido a que se trata de un caso de smishing), lo que sí se puede decir es que la responsabilidad de Payoneer tiene que ver con usar como segundo factor de autenticación el SMS, que abre la puerta a este tipo de ataques.

Más allá de las tecnicidades, detrás del caso hay personas: el testimonio citado en el apartado de este tema, más abajo, es contundente y habla de una familia que, hoy por hoy, tiene sus proyectos en pausa por este caso. Publiqué un reportaje completo en Clarín, que resumo y reproduzco en esta entrega.

Entre otros temas, publicaron una base de datos del Colegio de Abogados de la Provincia de Buenos Aires con información de más de 130 profesionales. A nivel regional y medios nacionales como La Nación cubrieron la detención de una banda internacional que, con los troyanos Mekotio y Grandoreiro, llegaron a robar millones en América Latina.

Y Argentina fue aceptada por la Unión Europea en cuanto al tratamiento de datos personales, razón por la que consulté a un especialista en el tema para entender las implicancias de esta noticia, en tanto me resultó llamativo porque, tanto en esta publicación como en el diario, cubro de manera permanente leaks y filtraciones de datos relacionados a entidades públicas de Argentina.

A nivel global, Google tomó medidas con el modo incógnito para ser más transparente, luego de la acción colectiva que llevó a Alphabet a pagar al menos 5 mil millones de dólares de multa.

Hubo varias vulnerabilidades reportadas, con GitLab e Ivanti a la cabeza, que resumí entre apartados y bullets del final.

Leer este correo te va a llevar 14 minutos

Esta entrega cuenta con el apoyo de:

Bloka provee servicios de Security Operations Center-as-a-Service (SOCaaS) y Servicios de Seguridad Gestionados (MSS). Está conformado por un grupo de expertos en ciberseguridad y destacan una “seguridad continua, inteligente y adaptativa para empresas en Argentina, Uruguay, España y otras regiones”.

💸 Vaciaron cuentas de Payoneer de usuarios argentinos

Usuarios argentinos de Payoneer reportaron el vaciamiento de sus cuentas desde este fin de semana. La plataforma es una popular app de pagos online que permite enviar y recibir dinero en varias monedas, razón por la cual es muy usada por quienes cobran por trabajos afuera y es muy popular entre trabajadores freelance.

El tipo de ataque que sufrieron está relacionado al segundo factor de autenticación vía mensajes de texto (SMS). Según contaron en Reddit y Twitter, empezaron a recibir SMS con códigos de verificación y notificaciones de pagos y, al querer entrar a sus cuentas, tenían las contraseñas cambiadas. Luego de recuperar el acceso, veían sus cuentas vacías.

Entre los afectados hay usuarios que hablaron con Dark News y perdieron desde 5 mil dólares hasta 60 mil. Otros reportaron haber perdido “años de trabajo” y, casi todos, informaron que usan Movistar o Tuenti, aunque también hay casos reportados de Claro y Personal, en menor medida. Además, abrieron un server de Discord para discutir los reclamos y agregar información.

El domingo, un hilo en Reddit titulado “Hacked, a shame”, comenzó a hacer ruido. Más tarde, aparecieron réplicas en Twitter y se instaló el hashtag #PayoneerHacked.

Este medio se contactó con uno de los afectados, que prefirió permanecer en el anonimato, para entender la operatoria:

El fin de semana me llegan varios SMS de madrugada con el típico mensaje de verificación de identidad para acceder a la cuenta. Entro a Payoneer, no puedo entrar de una. Aparentemente en ese momento me hicieron un reseteo del password, porque no podía ingresar con mi contraseña. Entro al proceso para recuperar la contraseña y ahí pude entrar, para ver lo peor: pude ver todos los movimientos que hicieron y se habían llevado todos mis ahorros.

Una de las características es que los mensajes llegaban de madrugada y las transacciones eran en un período corto de tiempo. Esto ya arroja una pista sobre la mecánica: el atacante ya tenía acceso a la cuenta y, probablemente, esperó a un horario en el cual el usuario no está mirando el celular.

Esto fue a las 3 de la mañana y en 5 minutos me vaciaron la cuenta completamente. Entraron y empezaron a transferir plata a diversas cuentas, como ellos ya tenían capturado mi número telefónico, capturaban todos los SMS y Payoneer les aprobaba la transferencia. Hice un reclamo al chat de Payoneer para informar del hackeo y ellos te piden un email alternativo para cortar todo lazo con un mail registrado en payoneer, para evitar que intercepten esos correos quienes están dentro de la cuenta.

El segundo denominador común que reportaron los usuarios afectados es que tienen Movistar o Tuenti, ambas compañías de Telefónica, aunque hubo reportes de usuarios que tenían otras empresas.

Movistar emitió un comunicado en el que aseguran que la empresa “tomó conocimiento por publicaciones en redes sociales de que clientes de la compañía que poseen cuentas en la plataforma ‘Payoneer’, habrían sido estafados a través de la recepción de SMS que, mediante maniobras de smishing, capturaron sus credenciales”.

“En este sentido, informamos que Movistar no es responsable de los mensajes (ni de su contenido) que terceros cursen utilizando su red. No obstante lo anterior, hemos tomado medidas preventivas con aquellos números desde los cuales algunos clientes han reportado haber recibido dichas comunicaciones”, cerró la compañía, propiedad de Telefónica.

En el caso de las cuentas vaciadas, los usuarios recibieron diversos SMS llamativos: desde pagos recibidos desde la plataforma Airbnb hasta códigos de verificación que nunca especificaban si eran para restablecer una contraseña o para autorizar una nueva transacción, lo cual es confuso desde el diseño de la experiencia de usuario de la app. Los mensajes venían del número 80066.

Más allá de esto, el principal problema de Payoneer es que permite este tipo de segundo factor cuando, en el mundo de la ciberseguridad y de las empresas tech, es sabido que es el más débil que existe. El tipo de ciberataque más común es el sim swapping, aunque no fue esto lo que pasó en este caso. Todos los usuarios pudieron volver a entrar a sus cuentas tras resetear su clave. Y aseguran no haber entrado en ningún link extraño como para haber sido víctimas de phishing.

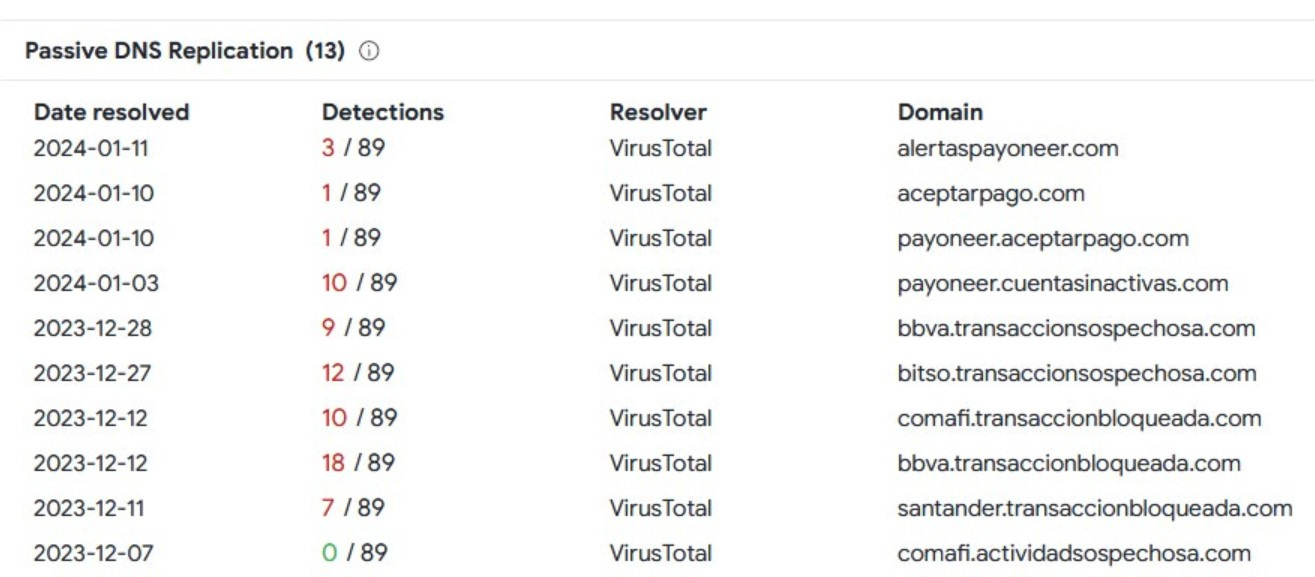

Lo que sí pudo saber Dark News es que hubo una campaña activa de phishing que apuntaba a Payoneer alojada en un dominio identificado como phishing (ver captura) que ya está dado de baja. Incluso en el código fuente de ese sitio podía verse que apuntaba hacia un “peticiones[.]php”, en español. Y, a su vez, los dominios que listaba la campaña estaban relacionados a entidades bancarias argentinas.

“Esa IP asociada a ese dominio alojada en un hosting de Rusia, compartía otros dominios que apuntaban a phishing para imitar a otras entidades como BBVA, Bitso, Comafi y otras conocidas de Argentina”, explicó un analista. Esto puede significar que alguien diseñó un kit para robar datos de usuarios y vaciar cuentas targueteado a usuarios en esta región.

“La plata fue transferida a otra cuenta Payoneer, creo que fue el mismo caso para todos, esta era gwqa42@163.com”, explicó un usuario en Discord, donde los afectados abrieron un servidor específico para ordenar la discusión.

Al día viernes de esta semana, lo concreto es que la cadena exacta del ataque no está explicada de manera clara ni por Payoneer, ni Movistar ni los usuarios: son todas hipótesis, pero porque hay varios elementos en juego y un rompecabezas que espera ser armado.

Pudo haber sido una base de datos filtrada, a partir de la cual el o los atacantes aprovecharon el 2FA por SMS, un phishing dirigido, o que, simplemente, debido a que Payoneer no solicita password para cambiar clave, el atacante haya conseguido código de verificación para poder entrar y ejecutar las transacciones. Lo que faltaría explicar es cómo consiguieron esos códigos, y es lo que se necesita saber con una pericia oficial de la compañía.

Lo que sí se puede decir es que lo que le abre la puerta a estas especulaciones es, sin dudas, usar SMS como segundo factor.

A pesar de que los afectados están empujando el reclamo de manera individual, mantienen el espíritu colectivo de poder recuperar su dinero bajo el argumento legítimo de que, en el fondo, una app que maneje saldos no debería permitir un método de inicio de sesión tan débil como el mensaje de texto.

Payoneer responde los reclamos pero, según los usuarios, les advierten: “Hay casos que han devuelto, pero no podemos confirmar que se van a reintegrar los fondos”.

Dark News seguirá el tema para saber si los damnificados consiguieron el dinero de vuelta y, por otro lado, cómo fue específicamente el ataque.

🌎 Argentina se adecúa a la Unión Europea

Argentina logró la nueva adecuación por parte de la Unión Europea para el flujo internacional de datos personales. La noticia tiene que ver con la calificación que realiza la UE sobre los países en relación a su nivel de protección de datos personales, “debido a que hace 3 décadas tiene una norma (antes la Directiva de 1995 y ahora el GDPR) que no permite la transferencia internacional de datos a países que no tengan protección adecuada", explicó a este medio Pablo Palazzi, profesor de Derecho Universidad de San Andrés y socio del área derecho tecnológico de Allende & Brea.

El especialista dio contexto sobre esta noticia y qué significa la “protección adecuada”:

La calificación de "protección adecuada" implica analizar las normas de protección de datos del país analizado, que incluye derechos de acceso y corrección, derecho a objetar ciertos tratamientos, normas sobre ciberseguridad y confidencialidad, datos sensibles, remedios legales existentes, jurisprudencia y la existencia de una agencia de protección de datos autónoma que defienda a los titulares de datos personales. Desde el 2018 con el GDPR la UE tenía que actualizar la lista de países adecuados y revalidar los ya existentes.

Argentina, junto a Uruguay, forman parte de los países que señaló la UE en esta región:

La noticia es importante porque demuestra que Argentina hizo su "tarea" a pesar de tener una ley que ya tiene 24 años de antigüedad. Estamos hablando de casi un cuarto de siglo, que en materia de tecnología es mucho. Sin embargo en la región sólo dos países (Argentina y Uruguay) han sido reconocidos como adecuados por la UE. Como existe mucho comercio con países de la UE, es importante tener el reconocimiento de adecuación ya que ello permite el libre flujo de datos personales entre ambas regiones y a largo plazo beneficia las inversiones y el comercio electrónico. Por ejemplo cualquier empresa argentina puede prestar servicios a una empresa de la UE y tener datos de ciudadanos europeos con la seguridad que el marco legal argentino es similar al Europeo. Esto sin embargo no es un "cheque en blanco", pues si la empresa local tiene un data breach podrá ser responsable frente a los daños que ocurran.

Los proyectos que hubo en torno a protección de datos no fueron muy exitosos, advierte Palazzi:

En los últimos años se presentaron dos proyectos bajo dos administraciones (2018 y 2023) diferentes y ninguno prosperó porque el Congreso y la sociedad parecen tener otras prioridades. Pese a ello, el Estado argentino tiene frecuentes y rutinarias fallas de seguridad, haciendo que los datos de millones de ciudadanos queden en poder de conocidos grupos de hackers. Lo que hace falta mejorar es el sistema legal en base a los principios actuales más modernos, junto a medidas de innovación que permitan que la industria digital siga creciendo.

La enorme cantidad de accesos no autorizados, hackeos y casos de ransomware del año pasado evidencian esta advertencia del especialista.

🕵 Google actualiza sus términos y condiciones sobre el modo incógnito

Luego de que Alphabet, empresa matriz de Google, acordara pagar al menos 5 millones de dólares para resarcir a usuarios que fueron rastreados a pesar de usar el modo incógnito, la empresa empezó a actualizar los términos y condiciones en función de más transparencia sobre qué es este tipo de navegación.

La acción colectiva, presentada en 2020, afirmaba que Google había engañado a los usuarios haciéndoles creer que no rastrearía sus actividades en internet mientras utilizaran el modo incógnito. Esta forma de navegar no guarda cookies, historial ni inicios de sesión y por esto se plantea como privada.

La advertencia ampliada se agregó a Chrome Canary, una versión para desarrolladores. La advertencia parece abordar directamente una de las quejas de la demanda, que la UI del modo incógnito no dejaba claro que Google recopila datos de los usuarios del modo privado.

Beatriz Busaniche, presidenta de la Fundación Vía Libre y especialista en privacidad y derecho a la información, había explicado la semana pasada a Dark News:

Como regla general, si Google quiere ofrecer privacidad real, el modo incógnito debería obturar la posibilidad de hacer rastreo por los sitios que uno navega, debería poner algún tipo de alerta cuando uno está navegando logueado, porque en general uno no registra eso, quizás sería bueno tener una interfaz más amigable en el sentido de que avise que uno está logueado cuando está en incógnito.

Es precisamente el cambio que aplicó Google y que podría llegar a la versión de uso masivo de Google Chrome.

La nueva advertencia que se ve en Chrome Canary cuando abres una ventana de incógnito dice: "Estás de incógnito. Otros usuarios de este dispositivo no verán tu actividad, por lo que podrás navegar de forma más privada. Esto no cambiará la forma en que se recopilan los datos por los sitios web que visitás y los servicios que se utilizan, incluido Google".

La redacción podría interpretarse como referencia a sitios web de Google y otros sitios, incluidos sitios web de terceros que dependen de los servicios publicitarios de Google.

🦊 Gitlab parchea una vulnerabiliad CVE de 10 puntos

GitLab parcheó una vulnerabilidad en el proceso de verificación de correo electrónico que le permitía a atacantes interceptar el proceso de restablecimiento de contraseña de un usuario.

La falla de seguridad, registrada como CVE-2023-7028 (con una puntuación CVSS crítica de 10) daba la opción de que los mensajes de restablecimiento de contraseña se enviaran a una dirección de correo electrónico secundaria, para evitar casos en los que los usuarios no pudieran restablecer sus contraseñas al no tener acceso a la bandeja de entrada de correo electrónico principal. Pero un bug en el proceso de verificación de correo permitía enviar esos mails para resetear claves a direcciones no verificadas.

En un comunicado oficial, GitLab explicó que el problema impactaba en los logins con usuario y password pero también en los que usan la opción SSO.

La vulnerabilidad también afectaba a las cuentas con segundo factor de autenticación.

🪟 Microsoft es la marca más imitada en ataques de phishing: Check Point Research

Microsoft volvió al primer puesto de marcas más imitadas en ataques de phishing según el ranking que realiza trimestralmente Check Point Research.

“El último trimestre, Microsoft reclamó el primer puesto como la marca más suplantada, representando el 33% de todos los intentos de phishing de marcas. El sector tecnológico se destacó como la industria más afectada en general, con Amazon ocupando el segundo lugar con un 9% y Google en tercer lugar con un 8%. Las otras dos industrias más afectadas fueron las redes sociales y la banca”, explicó la compañía israelí en un comunicado compartido con la prensa.

En particular, la estafa tiene el asunto “Microsoft: Verifique su dirección de correo electrónico”.

El informe destaca las marcas que fueron imitadas con mayor frecuencia por los ciberdelincuentes en sus intentos de robar individuos. información personal o credenciales de pago durante octubre, noviembre y diciembre de 2023.

La lista completa:

Microsoft (33%)

Amazon (9%)

Google (8%)

Apple (4%)

Wells Fargo (3%)

LinkedIn (3%)

Home Depot (3%)

Facebook (3%)

Netflix (2%)

DHL (2%)

“Si bien hemos dicho adiós al 2023, una cosa nos ha seguido hasta el nuevo año y es la amenaza del phishing. Incluso los ciberdelincuentes con experiencia limitada en TI pueden imitar con precisión marcas legítimas para engañar a clientes desprevenidos y llevar a cabo ataques de ingeniería social”, afirmó Omer Dembinsky, director del grupo de datos de Check Point Software.

La empresa advierte que la IA empeorará el panorama.

🔗 Más info

Emisoft publica el reporte 2023 del estado del Ransomware en EE.UU.

Arrestan en Ucrania al responsable de un robo cripto de 2 millones de dólares

Ivanti Connect Secure VPN de CISCO dio a conocer dos vulnerabilidades críticas

Estados Unidos pide 15 años de prisión para el fundador de Breach Forums, Conor Fitzpatrick

Kaspersky lanzó la evaluación de sus propias predicciones de 2023 y analizó tendencias para 2024