Google pagará 5 mil millones de dólares de multa por rastrear a usuarios en modo incógnito

Además, encuentran un exploit que permite revivir cookies del buscador, publican decrypter de Black Basta, Fundación Sadosky sube dos documentos preventivos y 11 millones expuestos a Terrapin.

Brodersen Dark News es un resumen semanal de noticias de ciberseguridad. Los temas están seleccionados y producidos por Juan Brodersen según estos criterios de edición.

29 dic >

05 ene

⚡ TL;DR

Primera semana de 2024 y, quizás porque una gran cantidad de researchers y analistas están de vacaciones en esta parte del hemisferio, aparecieron pocos reportes locales.

El caso destacado en Argentina tuvo un pie en la información general y lo publicó el colega Sebastián Davidovsky en La Nación, quien contó una modalidad de estafa que, usando falsos mensajes que se hacían pasar por plataformas de envío de compras electrónicas -Correo Argentino, principalmente-, se cobró más de 200 víctimas.

A nivel regional, un analista publicó un reporte sobre el troyano bancario Mekotio en relación a una suplantación de identidad del Poder Judicial de Chile y comprometieron la cuenta verificada de Twitter (X) de Ubiratan Sanderson, diputado federal brasileño por el estado de Rio Grande do Sul.

En el plano global, Google fue protagonista de titulares en dos frentes. Por un lado, la multimillonaria empresa perdió una acción colectiva por trackear información de usuarios que navegaron en modo incógnito. Y por el otro, por un nuevo exploit que permite recuperar cookies eliminadas y escalar hasta sesiones de usuarios (incluso aquellas que fueron cerradas).

Por otro lado, se publicó un decrypter para el ransomware desarrollado por Black Basta, grupo conectado al ya desarticulado Conti. Y dos de protocolos: los servidores expuestos a Terrapin ya son cerca de 11 millones y descubren una nueva técnica de explotación llamada SMTP smuggling.

El dato de color y una de las historias más lindas que vi en la semana es la de un chico de 13 años que ganó la versión de NES de Tetris de una manera particular: crasheando el juego.

Esto es algo que hasta ahora ningún ser humano había podido provocar (sólo IAs, o al menos de manera oficial y registrada), razón por la que hablé con dos fuentes que trabajan estos temas en Argentina y publiqué un reportaje en Clarín que pueden leer en este enlace: Guillermo Crespi, del podcast Modo Historia y Facundo Mounes, desarrollador de videojuegos argentino.

Leer este correo te va a llevar 10 minutos

Esta entrega cuenta con el apoyo de:

Bloka provee servicios de Security Operations Center-as-a-Service (SOCaaS) y Servicios de Seguridad Gestionados (MSS). Está conformado por un grupo de expertos en ciberseguridad y destacan una “seguridad continua, inteligente y adaptativa para empresas en Argentina, Uruguay, España y otras regiones”.

🕵 Google pagará 5 millones de dólares por rastrear usuarios

Alphabet, empresa matriz de Google, acordó pagar 5 millones de dólares por una demanda colectiva que sostenía que el navegador de la compañía invadió la privacidad de sus usuarios al rastrearlos incluso cuando usaron modo incógnito en sus navegadores.

La acción colectiva, presentada en 2020, afirmaba que Google había engañado a los usuarios haciéndoles creer que no rastrearía sus actividades en internet mientras utilizaran el modo incógnito. Esta forma de navegar no guarda cookies, historial ni inicios de sesión y por esto se plantea como privada.

Sin embargo, no es totalmente “invisible”, en tanto no enmascara o virtualiza ubicación como una VPN y, como se puede verse con esta demanda, tampoco oculta la información de navegación a Google para que luego la use en su modelo de negocio de ads.

Los demandantes también habían denunciado que las actividades de Google generaron un caudal de información sobre usuarios que creían haber tomado medidas para proteger su privacidad. Google reconoció que, aun en este modo incógnito, el trackeo para publicidades y otras técnicas seguían registrando detalles de las visitas y actividades de los usuarios.

Google había usado su poder de lobby para desestimar la acusación, pero la jueza Yvonne Gonzalez Rogers había rechazado la oferta de Google para que se desestimara el caso a principios de este año, diciendo que no podía aceptar que los usuarios dieran su consentimiento para permitir que Google recopilara información sobre su actividad de navegación.

Finalmente, la jueza suspendió el jueves un juicio previsto para el caso en California, después de que los abogados dijeran que habían llegado a un acuerdo preliminar.

Los demandantes también denunciaron que las actividades de Google proporcionaron una "enorme cantidad de información imposible de contabilizar" sobre usuarios que creían haber tomado medidas para proteger su privacidad.

La discusión abrió nuevamente la pregunta sobre qué es exactamente el modo incógnito que, en teoría, no debería retener esta información del usuario. El acuerdo, alcanzado a fines de la semana pasada, aún debe ser aprobado por un juez federal.

🍪 Un exploit permite revivir cookies expiradas de Google

Investigadores de malware encontraron un nuevo exploit que permite revivir cookies de Google expiradas. Esto habilita a un atacante a acceder a cuentas de terceros incluso si han cerrado sesión y hasta si han cambiado contraseñas.

Según Hudson Rock, CloudSEK, y analistas independientes, esta nueva técnica está disponible desde octubre y fue aprovechada por varios infostealers: LummaStealer, Rhadamanthys, Risepro, Meduza y Stealc Stealer. Escribió Hudson Rock:

A pesar de los intentos de alertar a Google hace más de un mes de que hay un 0-day en curso que está siendo explotado por grupos Infostealer, el exploit sólo se está volviendo más utilizado, con más de 5 grupos aprovechando el exploit.

Los researchers explicaron que el problema reside en un endpoint Google Oauth no documentado llamado MultiLogin.

📑 Fundación Sadosky publica dos documentos preventivos en Argentina

La Fundación Sadosky de Argentina publicó esta semana dos documentos “para ayudar a empresas y organizaciones a prevenir y mitigar los riesgos de posibles ciberataques”, “Seguridad de la información y ciberseguridad" y "Perfiles en Ciberseguridad".

En un correo enviado a la prensa, la fundación toma datos de la Unidad Fiscal Especializada en Ciberdelincuencia (UFECI), que asegura que “en Argentina se ha registrado un aumento de casi el 40% los casos de ciberdelitos entre abril de 2022 y marzo de 2023, en comparación a los 12 meses anteriores registrados”.

“Ante esta creciente amenaza de seguridad cibernética que afecta a empresas y organismos públicos, es crucial contar con información confiable y seguir las prácticas recomendadas por los estándares nacionales e internacionales en seguridad de la información”, explicaron.

Dark News se contactó con Marcela Pallero, responsable del Programa STIC de la Fundación, encargada de la confección de estos documentos:

Son una aproximación a la complejidad que implica hoy hablar de ciberseguridad. Por un lado, en el primero se amplía el concepto base y más conocido de “seguridad informática” hacia la “seguridad de la información y ciberseguridad” en forma de explicaciones sencillas. En el segundo documento, sobre perfiles, hacemos una lista de actividades que se deberían realizar de acuerdo con buenas prácticas en las organizaciones tanto públicas como privadas.

Argentina carece de una estrategia clara de gestión de ciberataques a nivel estatal, razón por la cual modelos como el de Chile han oficiado de ejemplo en América Latina. Estos documentos intentan acercar a las organizaciones un paquete de medidas y modos de acción ante ciberataques.

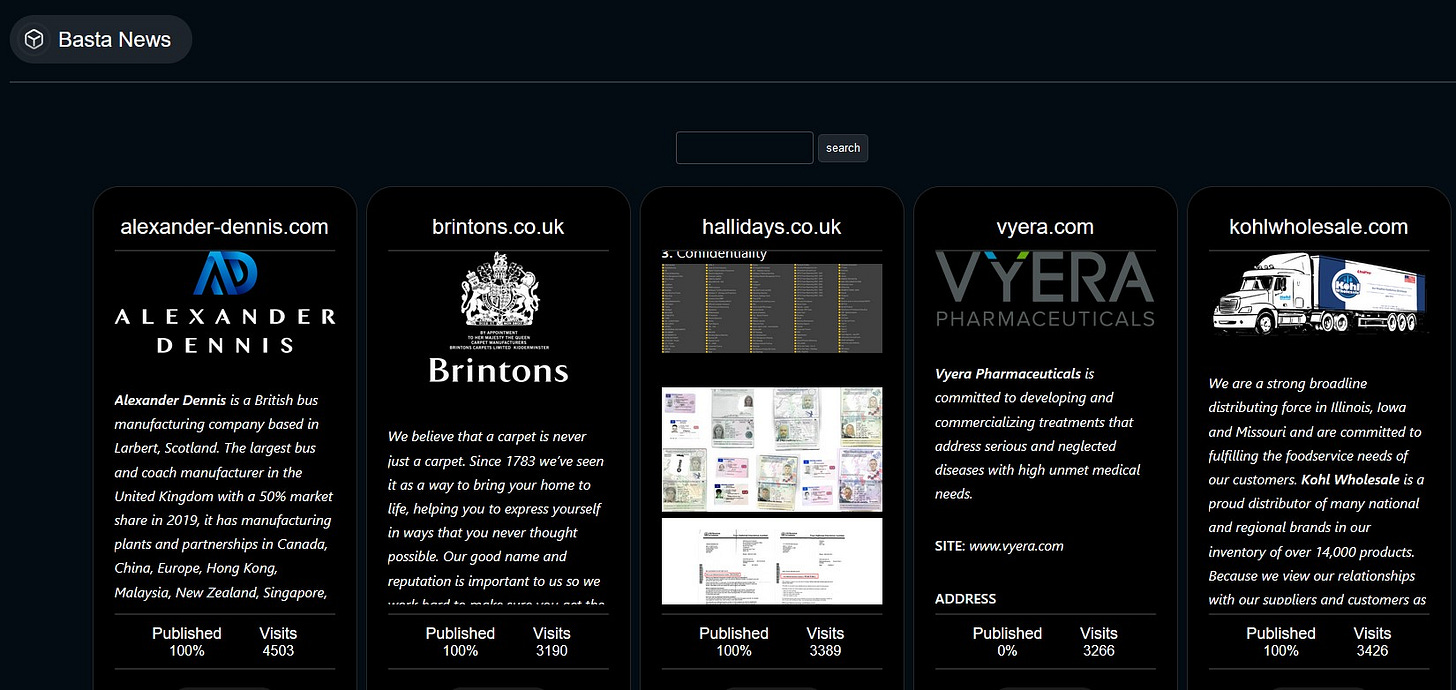

🔓 Publican un decrypter para el ransomware Black Basta

El colectivo de investigadores SRLabs lanzó un decrypter para víctimas del grupo de ransomware Black Basta, conectado al ya desaparecido Conti. El programa sirve para restaurar archivos de forma gratuita.

La semana pasada, se anunció que se había encontrado un punto ciego en el algoritmo de cifrado utilizado por Black Basta, que fue aprovechado por Tobias Mueller, de SRLabs. El decrypter fue presentado en la conferencia Chaos Computer Club's (CCC) la semana pasada y permite a las víctimas recuperar los archivos bloqueados por el grupo entre noviembre de 2022 y diciembre de 2023.

Dark News se contactó con Valentina Costa Gazcón, analista de amenazas y CEO de V•ONE Labs, para consultarle por Black Basta:

Es un grupo de Ransomware-as-a-Service (RaaS) identificado inicialmente en 2022, aunque se sospecha que sus miembros fueron parte de Conti o incluso FIN7 por similitudes en sus prácticas con ambos grupos. Una característica llamativa de este ransomware es que suele formar parte de ataques targueteados y no de campañas de envío masivas. Sus regiones de ataque preferidas son América del Norte y Europa. Como es habitual en estos grupos, utilizan tácticas de doble extorsión donde, además de encriptar los archivos, exfiltran la información y amenazan con su publicación en caso de no recibir el pago.

En cuanto a la puerta de entrada de los ataques, explicó la especialista:

Por lo general, los ataques de Black Basta comienzan con un email malicioso con un enlace de descarga de un archivo Zip que contiene un archivo XLS con macros maliciosas. Una vez que el usuario activa las macros del archivo, se descargan Qakbot y Cobalt Strke en el equipo para finalmente usar el protocolo de escritorio remoto (RDP) para deployar el ransomware.

Según se supo, Black Basta ya corrigió este error en su software, por lo que el decrypter no serviría para nuevas víctimas.

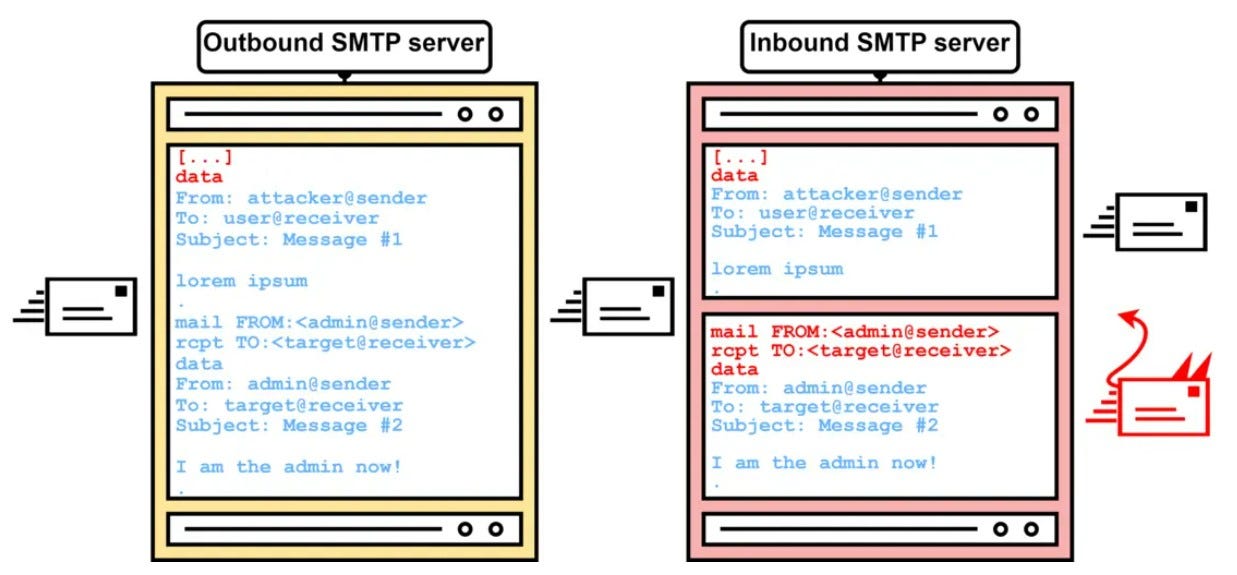

📨 “SMTP smuggling”: nueva técnica

Una nueva técnica llamada “Simple Mail Transfer Protocol (SMTP) smuggling” puede ser usada para enviar correos electrónicos con falsos remitentes -es decir, email spoofing- y eludir medidas de seguridad.

Según una investigación presentada el 18 de diciembre y actualizada posteriormente, ahora los atacantes pueden abusar servidores SMTP vulnerables en todo el mundo para enviar correos maliciosos desde direcciones de mail arbitrarias, creando un escenario fértil para phishing y otras técnicas de ataque por correo electrónico.

Sheila Berta, hacker argentina especialista en seguridad ofensiva, explicó a Dark News que esto es una adaptación de un ataque conocido:

Los investigadores adaptaron una técnica comúnmente usada en HTTP, conocida como 'HTTP Smuggling', para aplicarla al protocolo SMTP. El ataque permitió falsificar la identidad del remitente de un correo electrónico, eludiendo políticas de seguridad como SPF, DKIM y DMARC, las cuales ayudan a los clientes de correo a detectar estas falsificaciones.

A nivel seguridad, esto representa un problema, ya que “la vulnerabilidad podría ser explotada para incrementar significativamente la efectividad de las campañas de phishing, al permitir a los atacantes falsificar la identidad del remitente de manera más convincente”, agrega la especialista de Dreamlab.

“Las vulnerabilidades identificadas en Microsoft y GMX se solucionaron rápidamente, pero SEC Consult insta a las empresas que utilizan el producto Cisco Secure Email, también afectado, a que actualicen manualmente su configuración vulnerable por defecto”, agregaron los researches que publicaron el trabajo.

🐢 Terrapin: 11 millones de servidores expuestos

A mediados de mes se conoció un nuevo tipo de ataque llamado Terrapin, que apunta al protocolo SSH. Según un nuevo informe, casi 11 millones de servidores SSH expuestos a Internet son vulnerables a este problema, que pone en riesgo la integridad de las conexiones que usan este protocolo.

El exploit manipula los números de secuencia durante el proceso de handshake para comprometer la integridad del canal SSH, especialmente cuando se utilizan modos de cifrado específicos como ChaCha20-Poly1305 o CBC con Encrypt-then-MAC.

Un requisito para el ataque Terrapin es la necesidad de que los atacantes se encuentren en una posición de Adversary-in-the-Middle (AitM) para interceptar y modificar el intercambio que exige el protocolo.

Hace dos semanas, investigadores de la Universidad Ruhr de Bochum (Alemania) descubrieron esta nueva técnica denominada "ataque Terrapin", que permite a los actores de amenazas degradar la versión del protocolo SSH, dejando libre así la explotación de servidores vulnerables. Además, el atacante puede redirigir el inicio de sesión de la víctima a un shell bajo su control.

El protocolo SSH es uno de los más utilizados en varias organizaciones para establecer un inicio de sesión en un terminal remoto y la transferencia de archivos.

🔗 Más info

Atacantes comprometen una subsidiaria de Xerox en EE.UU.

Hace 10 años, Yahoo sufría uno de los breaches más grandes de la historia

Comprometieron la cuenta de Twitter de Mandiant

Steam abandona Windows 7 y 8 por razones de seguridad

Let’s Encrypt publica su reporte de fin de año: sus certificados se usan en más de 360 millones de sitios

Arrestan a dos hackers que atacaban organizaciones chinas y usaban ChatGPT para escribir código fuente

Amnistía Internacional confirmó el uso de Pegasus contra periodistas en India

Los “crypto-drainers” ya se llevaron 300 millones de dólares de más de 320 mil usuarios

ANY.RUN analizó el stealer más usado de 2023 y es, como en 2022, Redline

Encuentran una forma de ganar acceso root a los Tesla para tener control absoluto del vehículo: “Elon Mode”