Golpe a la infraestructura del infostealer Rhadamanthys: "Operation Endgame"

Además: HIBP agrega casi 2 mil millones de direcciones de correo, hackers norcoreanos explotan la función de Google "Find Hub" y más de la mitad de las compañías de IA exponen secretos.

Dark News es un resumen semanal de noticias de ciberseguridad, privacidad y hacking. Los temas están producidos y seleccionados por Juan Brodersen según estos criterios de edición.

7>14

nov

⚡TL;DR

Una operación conjunta de diversas fuerzas del orden anunció esta semana un nuevo capítulo de Operation Endgame. Más de mil servidores de tres operaciones de malware fueron dados de baja: el infostealer Rhadamanthys, VenomRAT (acceso remoto) y la botnet Elysium.

De los tres, Rhadamanthys es el más relevante, un Malware-as-a-Service muy popular, usado por cibercriminales. Por 300 dólares, un atacante podía contratar el servicio, hasta con opciones de “soporte técnico 24/7”.

Rhadamanthys era una de las operaciones de malware-as-a-service más activas del último año. Su caída afecta tanto a los desarrolladores como a los clientes criminales que alquilaban acceso al panel del malware.

Operation Endgame ya lleva varias acciones contra infraestructura cibercriminal, incluidas IcedID, Bumblebee, Trickbot, Pikabot y SystemBC. El anuncio, esta vez, fue con un video hecho con IA (muy boomer, dijeron por ahí).

Hablé con un researcher que sigue muy de cerca el tema infostealers (g0njxa) para buscar un poco de contexto sobre qué significa esta operación, por un lado, y divisar qué puede llegar a pasar, por el otro.

Spoiler alert: en general, estos programas maliciosos se siguen comercializando como si nada hubiera pasado.

En otras noticias, durante 2025 circularon dos veces titulares falsos sobre supuestas filtraciones masivas de Gmail. Confirmar un breach es difícil, pero el analista Troy Hunt, fundador de Have I Been Pwned, aclaró la situación la semana pasada: no hubo un nuevo hackeo, sino la incorporación a su base de datos de casi 2 mil millones de correos y 1.3 mil millones de contraseñas que ya circulaban en foros criminales, producto de viejas brechas reutilizadas en ataques de credential stuffing.

Por otro lado, apareció un tipo de explotación del “Find Hub” de Google (función para encontrar dispositivos, antes conocida como “Find My Device”) de parte de una campaña norcoreana y OWASP actualizó su famoso Top 10.

La información sobre IA que más me llamó la atención fue el informe de Gartner que salió esta semana y que asegura que la IA va a causar un “caos laboral”.

Y la perlita de la semana: esta entrevista a “Tank, uno de los hackers más buscados de la historia”, desde una prisión en Colorado, que fue parte del grupo Evil Corp. Cuenta Joe Tidy:

Está muy lejos de Donetsk, Ucrania, donde Tank dirigió su primera banda de ciberdelincuentes tras iniciarse en el hackeo a través de foros de trucos para videojuegos, donde buscaba información sobre cómo conseguir trampas para sus juegos favoritos como FIFA 99 y Counter-Strike.

En esta edición:

👮 Operation Endgame: golpe al infostealer Rhadamanthys, VenomRAT y la botnet Elysium

🔑 Have I Been Pwned agrega casi 2 mil millones de direcciones de correo

📲 Hackers norcoreanos explotan la función de Google “Find Hub”

🤖 Más de la mitad de las compañías líderes en IA exponen secretos

⏰ Substack dice que leer este correo completo lleva 12 minutos

Dark News #175

Espacio publicitario

¿Te fascina saber cómo piensan los atacantes? Nuestra plataforma y equipo operan desde una mirada ofensiva, para anticiparse a los riesgos reales. Faraday escanea y organiza vulnerabilidades, automatiza tareas repetitivas y convierte información técnica en decisiones claras. Porque la mejor defensa es siempre estar un paso adelante.

Más información, clic en este enlace.

Operation Endgame: golpe al infostealer Rhadamanthys, VenomRAT y la botnet Elysium

Autoridades de nueve países, con Europol a la cabeza, desarticularon más de mil servidores vinculados con las operaciones de malware Rhadamanthys, VenomRAT y Elysium.

La acción forma parte de Operation Endgame, una campaña internacional coordinada por Europol y Eurojust contra el cibercrimen.

Detalles. Entre el 10 y el 14 de noviembre, la policía realizó allanamientos en Alemania, Grecia y Países Bajos, incautó 20 dominios y desactivó 1.025 servidores usados para alojar infraestructura de estas operaciones. También detuvieron a un sospechoso clave en Grecia, vinculado al troyano de acceso remoto VenomRAT.

El impacto. Según Europol, las redes desmanteladas estaban compuestas por cientos de miles de computadoras infectadas y contenían varios millones de credenciales robadas. El principal sospechoso del infostealer Rhadamanthys tenía acceso a más de 100.000 billeteras de criptomonedas, potencialmente valuadas en millones de euros.

Dark News habló con g0njxa, investigador en ciberseguridad que sigue de cerca la actividad de infostealers y, en particular, de Rhadamanthys:

El 10 de noviembre, varios usuarios de Rhadamanthys Stealer reportaron no poder acceder a sus propios paneles de control. Las credenciales habían sido modificadas y otros métodos de acceso, como SSH, pasaron a requerir autenticación mediante certificados, lo que hizo imposible ingresar a los servidores. Ese mismo día, el administrador del malware detectó conexiones desde direcciones IP alemanas, presumiblemente de la policía, y advirtió a sus clientes sobre la intervención, recomendándoles dejar de usar el stealer y eliminar cualquier evidencia.

Según el researcher, el impacto del operativo ya se siente en la infraestructura del stealer, pero con alcance limitado:

En los días posteriores, y antes de que la operación Endgame se hiciera pública, se observó que solo parte de los usuarios de Rhadamanthys resultó afectada por la acción policial, con indicios de que la operación no alcanzó a todo el servicio. El administrador del malware dejó de responder tras haber advertido personalmente a sus clientes sobre la intervención. Además, algunos clientes recibieron mensajes directos de las fuerzas de seguridad, notificándoles que habían sido identificados como usuarios de Rhadamanthys.

Por último, es muy común que el Malware como servicio se siga propagando, aún después de estas operaciones policiales:

Es probable que el administrador de Rhadamanthys reaparezca públicamente en los próximos días para explicar lo ocurrido, resolver los problemas generados por la operación Endgame y restablecer el servicio para los clientes afectados. También se observó que, aunque los problemas de acceso al panel comenzaron el 10 de noviembre, el stealer siguió activo al menos hasta el día 12, con nuevas credenciales robadas reportadas en ese período.

Esto último, dice g0njxa, “sugiere que el malware podría continuar operativo pese a los esfuerzos de disrupción”.

Have I Been Pwned agrega casi 2 mil millones de direcciones de correo

Troy Hunt, creador del sitio Have I Been Pwned (HIBP), anunció la incorporación de un nuevo conjunto masivo de credenciales expuestas: 1.957 millones de direcciones de correo únicas y 1.3 mil millones de contraseñas, de las cuales 625 millones no habían sido vistas antes.

Alcance. Es el mayor corpus que el servicio ha procesado desde su creación. La base proviene de datos publicados por ciberdelincuentes en distintos foros y fue recopilada por Synthient, una plataforma de inteligencia de amenazas creada por un estudiante universitario, que luego los compartió con HIBP para notificar a las víctimas.

Contexto. Los datos provienen de listas de “credential stuffing”, combinaciones de usuario y contraseña reutilizadas y circuladas entre atacantes.

Este tipo de bases suelen formarse a partir de leaks anteriores y se usan para probar accesos a otros servicios, desde redes sociales hasta cuentas de correo, aprovechando la costumbre de muchos usuarios de repetir contraseñas.

Qué (no) significa. Los datos no provienen de un hackeo directo ni de un nuevo “megabreach” o Mother of All Breaches.

Por qué importa. La incorporación de esta base amplía significativamente el alcance de HIBP y del servicio Pwned Passwords, que permite verificar si una contraseña ha sido expuesta sin vincularla a una dirección específica.

Hunt explicó que el procesamiento del dataset fue “difícil y carísimo”: tres veces más grande que la colección anterior más voluminosa, requiriendo semanas de trabajo y servidores Azure SQL al máximo rendimiento. La verificación incluyó consultas directas a suscriptores, que confirmaron el uso real de muchas contraseñas.

Hackers norcoreanos explotan la función de Google “Find Hub”

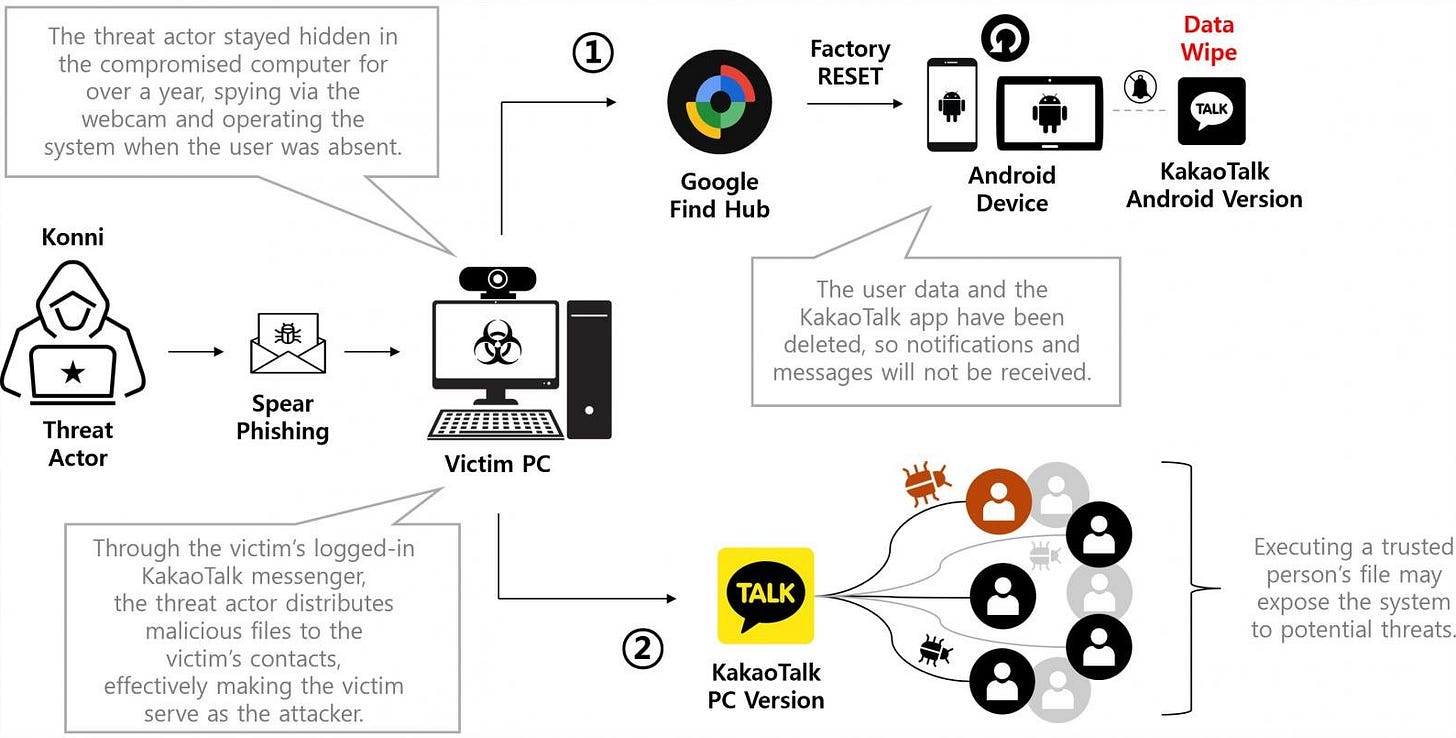

Un grupo de hackers norcoreanos empezó a explotar la herramienta Google Find Hub (antes llamada Find My Device) para rastrear la ubicación GPS de sus víctimas y borrar de manera remota sus teléfonos Android.

La campaña apunta sobre todo a ciudadanos de Corea del Sur y fue detectada por la empresa de ciberseguridad Genians, que la atribuye al grupo APT37 (ScarCruft), vinculado al grupo Kimsuky y al cluster conocido como KONNI.

Cómo funciona. Los ataques comienzan con mensajes de spear-phishing enviados por KakaoTalk, la app de mensajería más popular del país. Los atacantes se hacen pasar por agencias oficiales —como la Policía o la Agencia Tributaria— y adjuntan archivos maliciosos (.MSI o .ZIP). Al ejecutarlos, se instala un remote access trojan (RAT) que roba credenciales de Google y Naver, habilitando el acceso a las cuentas de las víctimas.

Reseteo de fábrica. Una vez dentro, los atacantes usan las credenciales para ingresar a Google Find Hub y borrar los dispositivos Android registrados, ejecutando varios comandos de “factory reset” para eliminar evidencias y bloquear alertas.

Así, además, desconectan las sesiones de KakaoTalk en el celular, mientras aprovechan la versión de escritorio ya comprometida para enviar malware a los contactos del usuario.

Qué dice Google. La empresa aclaró que no existe una vulnerabilidad en Android ni en Find Hub, sino que los atacantes instalaron malware para robar credenciales y abusar de funciones legítimas.

La empresa recomendó activar verificación en dos pasos o passkeys, y en casos de alto riesgo, usar el Programa de Protección Avanzada.

OWASP actualiza el top 10

OWASP publicó su nueva lista Top 10 de vulnerabilidades de software, la primera actualización desde 2021. La versión 2025 destaca riesgos “sistémicos”, especialmente los asociados a la cadena de suministro y al diseño de los sistemas.

Por qué importa. El auge de los ataques que aprovechan dependencias, librerías y entornos de desarrollo comprometidos hizo que OWASP incorpore una nueva categoría, Software Supply Chain Failures. Según la organización, aunque hay pocos datos sobre estos casos, son los que presentan los mayores niveles de impacto y explotación.

Contexto. OWASP analizó más de 220.000 vulnerabilidades (CVEs) y 589 tipos de debilidades (CWEs) para elaborar la nueva lista. También introdujo una categoría sobre Manejo incorrecto de condiciones excepcionales y reordenó otras: las Security Misconfigurations subieron al segundo puesto, mientras que fallas clásicas como Injection y Cryptographic Failures bajaron en el ranking, reflejando mejoras en la industria.

La lista completa de cambios se puede ver en este enlace.

Más de la mitad de las compañías líderes en IA exponen secretos

Un informe de Wiz reveló que el 65% de las principales empresas de inteligencia artificial del mundo tenían secretos expuestos en GitHub. La investigación incluyó a compañías del listado Forbes AI 50, valuadas en conjunto en más de 400.000 millones de dólares.

Qué pasó. Wiz analizó repositorios públicos, forks eliminados, logs de workflows y gists vinculados a las mayores empresas de IA, y detectó credenciales expuestas en la mayoría de los casos. Los secretos incluían claves API, tokens y credenciales de servicios como Google API, Hugging Face, ElevenLabs y Weights & Biases.

Por qué importa. Algunos de esos leaks podrían haber permitido acceder a modelos privados, datos de entrenamiento o estructuras internas de las empresas, un riesgo crítico para organizaciones que manejan propiedad intelectual sensible.

La reacción. Wiz notificó a las compañías afectadas: ElevenLabs y LangChain respondieron rápido y corrigieron los problemas, pero casi la mitad de las divulgaciones no obtuvieron respuesta.

Muchas empresas, dice Wiz, ni siquiera tienen un canal oficial de disclosure para recibir reportes de seguridad.

🔓 Breaches y hacks

El Washington Post, afectado por el breach de Oracle

Hitachi admite el robo de datos personales de 10 mil cuentas de empleados

Hackean una estación de TV alemana

🔒 Ransomware

La asociación de aseguradoras de Gran Bretaña pagó 197 millones de libras en seguros por ransomware/malware

Se entregó el IAB del grupo de ransomware Yanluowang

CISA advierte sobre un encrypter de Linux de Akira que apunta a VMs

💣 Exploits y malware

SAP arregla una falla en SQL Monitor Anywhere

Vuelve el malware GootLoader

Maverick y Coyote, análisis técnico de dos troyanos bancarios

🔍 Threat intel y vulnerabilidades

Reportes: CyFirma, Wiz, Incogni, Check Point, Rapid7, Recorded Future.

CISA ordena parchear un zero-day de Samsung

Nueva campaña de phishing explota el suite empresarial de Meta

🛠️ Tools y updates

Firefox lanza la versión 145

Cisco lanza cinco actualizaciones de seguridad para varios productos

ARM lanza Metis, una herramienta para escanear vulnerabilidades en código

📋 Privacidad y regulaciones

Argentina debate el “uso responsable de la IA”

Miembros de la UE no deberán participar del bloque anti-desinformación

Gran Bretaña ataca el problema de las imágenes deepfake de abuso sexual

Este newsletter fue escrito por un humano. Se usó inteligencia artificial para detectar errores de redacción, concordancia y typos. Aún así, puede contener errores.

Para cualquier comentario, corrección o sugerencia, podés responder este mail. Si tenés información sobre un hackeo, me podés contactar por acá o por mis redes.

Si te sirvió, compartilo: tu recomendación orgánica es mucho más valiosa que cualquier campaña publicitaria.