Datos del Ministerio de Salud en la dark web: qué hay en la muestra de Nova Ransomware

Además: el soporte de Windows 10 llegó a su fin, exponen que la mitad del tráfico satelital no está cifrado, breach en F5 y Google revoca notificaciones en Chrome.

Dark News es un resumen semanal de noticias de ciberseguridad, privacidad y hacking. Los temas están producidos y seleccionados por Juan Brodersen según estos criterios de edición.

10>17

oct

⚡TL;DR

Esta semana estuvo cargada de información, con un grupo de ransomware que listó como víctima al Ministerio de Salud argentino, en una evidencia más de la fragilidad que enfrenta el sector de la salud ante los ciberataques. Y, sobre todo, de los sistemas del Estado.

El caso fue desmentido de manera oficial, pero Nova Ransomware, el grupo que subió al Ministerio como víctima en su sitio en la dark web, asegura que tiene datos de 2 millones de pacientes y subió una muestra. Luego de dar la noticia en Clarín, me puse a revisar con más detalle la muestra para ver qué información pueden tener: en principio, parece información más provincial que nacional y de campañas de vacunación.

Destaco dos puntos: el primero es que confirmé que no hubo cifrado, sino que sólo copiaron datos para hacer data extortion, una evolución del modelo tradicional del ransomware. Y la segunda, que siempre hay que tomar con pinzas las afirmaciones de los grupos cuando dicen que tienen cierta información: puede ser legítima, o puede estar “inflada”.

Pasando a un tema global, Windows 10 terminó oficialmente su vida útil el martes pasado: ya no tendrá soporte técnico (a pesar de que lo usa una enorme cantidad de usuarios). “Soporte técnico” implica, por sobre todas las cosas, que ya no hay más actualizaciones de seguridad. Hice una nota sobre el tema, para tratar el tema en un medio tradicional y contar no sólo las consecuencias, sino las alternativas del mundo del software libre.

Un artículo que crucé en Wired me pareció interesantísimo: la mitad del tráfico satelital no está encriptado. Me hizo acordar a la investigación de hace dos meses de un researcher en DEF CON 33 (sobre aviones y helicópteros), pero aplicado “más hacia arriba”.

Un tema que anunció Google y me pareció relevante es que el navegador Chrome va a empezar a revocar permisos de notificaciones. Es algo que nunca pienso porque le doy “no a todo”, pero cuando se miran otras experiencias de usuario, es más común de lo que se cree (y son muy molestas). Y detectaron que apenas el 1% tienen interacción, según la empresa.

F5, la empresa de firewalls y seguridad, sufrió un breach que fue, junto con el de Red Hat de la semana pasada, de lo más destacado en medios de nicho de ciberseguridad.

Para cerrar, la perlita de la semana tiene que ver con la IA: anularon la condena de un juez porque usó inteligencia artificial para escribir una sentencia y sí, pegó parte de la respuesta del chatbot: “Aquí tienes el punto IV reeditado, sin citas y listo para copiar y pegar”.

🔑🔑🔑🔑🔑

SORTEO EKOPARTY

Este mismo viernes voy a dar a conocer a los ganadores de las 5 entradas para Ekoparty, por correo electrónico.

Durante la semana que viene va a haber spam de Ekoparty en Dark News: la conferencia es de miércoles a viernes y, como vengo haciendo estos años, voy a publicar una nota por cada día.

Salvo que haya un breaking news, Dark News se toma un receso la semana siguiente y vuelve el viernes 7 de noviembre, post spammeo por la Eko.

En esta edición:

⏰ Substack dice que leer este correo completo lleva 14 minutos

Dark News #169

Espacio publicitario

Del 22 al 24 de octubre de 2025, llega a Buenos Aires la conferencia de ciberseguridad más grande de Latinoamérica: Ekoparty. Tres días de charlas con expertos internacionales, workshops, CTFs y experiencias de hacking en vivo para curiosos, profesionales y entusiastas que quieren descubrir el mundo hacker. Entradas a la venta, en este enlace.

Datos del Ministerio de Salud en la dark web: qué hay en la muestra de Nova Ransomware

El Ministerio de Salud de la Nación argentino apareció este domingo en una lista de víctimas de la dark web de Nova Ransomware. Cibercriminales aseguran que tienen “información altamente sensible de 2 millones de pacientes en archivos de Excel” y dan un plazo antes de publicar los datos, entre los que habría registros sanitarios provinciales.

Dark News confirmó con distintas fuentes allegadas al caso que no hubo cifrado de datos, sino sólo copiado de información para data extortion.

Postura oficial. Este medio contactó a la cartera de Salud, a cargo de Mario Lugones, que aseguró que “no hubo hackeos a las bases de datos del Ministerio”.

Sample. Los atacantes subieron una muestra y a partir de los nombres, tamaños y fechas de los archivos incluidos, se podría inferir que habrían tenido acceso a bases de datos de campañas de vacunación y registros sanitarios provinciales.

Los archivos referidos a distintos laboratorios (como Sinopharm, Sputnik, Moderna pediátrica, entre otros) sugieren la posible presencia de información sobre personas vacunadas (por ejemplo, datos identificatorios, fechas de aplicación, lotes o centros de salud) y reportes de eventos adversos por vacunación (ESAVI).

Hay una gran cantidad de referencias a registros de la Provincia de Chaco y a datos que parecen referir a campañas de vacunación contra el Covid-19.

La muestra es un archivo .txt que tiene un file tree de muestra donde la mayoría de las líneas corresponden a archivos que empiezan con el nombre “Chaco”:

Hay muchos archivos con prefijo CNV_EXPORT_PROVINCIAS dentro de la carpeta CHACO (varias fechas y tamaños). Esto sugiere exportaciones periódicas por provincia.

En el listado hay además muchos DOSIS_COVID (Pfizer, Moderna, Astrazeneca, Cansino, variantes pediátricas, etc.), con nombres por fecha: eso parece contener datos de dosis aplicadas (vacunación) organizados por vacuna y fecha.

En los nombres de archivos se ven los prefijos como ESAVI (Eventos Supuestamente Atribuidos a la Vacunación o Inmunización) y CNV (que podría corresponder al sistema Nomivac/CNV), que son consistentes con nomenclaturas usadas a nivel nacional.

Que cada archivo esté dentro de la carpeta CHACO sugiere que estos son exports provinciales que el Ministerio de Salud de Chaco genera para alimentar la base nacional, y no dumps del sistema central nacional.

Hay carpetas personales, lo que puede sugerir que entraron a la computadora de un empleado y no un servidor

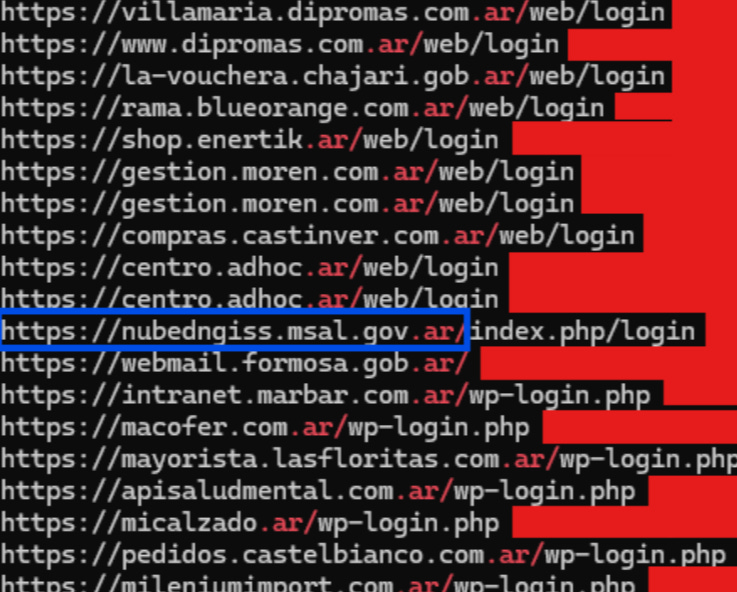

Credenciales filtradas. Agustín Merlo, analista de malware independiente, encontró que los ciberdelincuentes habrían compartido credenciales de acceso, de manera interna, a varias credenciales de acceso a aplicaciones de entidades gubernamentales argentinas. Explicó a Dark News:

Detecté que en uno de los sitios de la dark web que maneja Nova subieron una publicación de un archivo sobre ‘accesos diarios’ para ‘trabajar’. Esto es un archivo .zip con varias combolists, que son listas que contienen usuario y contraseña filtrados. En esa lista hay una credencial de varios sitios oficiales de Argentina, aunque no puedo confirmar que sean funcionales, pero por la fecha y por cómo están procesadas, parecerían ser las que usaron los cibercriminales.

Estas credenciales se suelen conseguir mediante infostealers. En este caso, Merlo encontró un owncloud expuesto que fue compartido en el sitio interno de Nova Ransomware:

Por qué importa. El caso pone sobre la mesa la fragilidad de los sistemas del Estado, pero al mirar la muestra que subió el grupo (relativamente nuevo como “marca”), permite dudar sobre si la información es del Ministerio de Salud de la Nación o si es de una dependencia provincial.

Windows 10 llega al final de su vida útil

El martes 14 de octubre Windows 10 alcanzó oficialmente su End of Life (EOL), tras más de una década desde su lanzamiento en 2015. Desde ahora, el sistema dejará de recibir actualizaciones de seguridad, salvo para quienes se inscriban en el programa Extended Security Updates (ESU).

Por qué importa. Windows 10 sigue instalado en alrededor del 40% de todas las PCs con Windows, lo que convierte su retiro en un evento de impacto global. Microsoft, por primera vez, extendió el programa ESU a usuarios domésticos, no solo a empresas.

Qué cambia. Los usuarios particulares podrán acceder a las actualizaciones extendidas gratis durante un año si vinculan su cuenta de Microsoft al sistema. En Europa, el proceso será automático, en otras regiones hay que sincronizar la PC con una cuenta Microsoft.

Las empresas seguirán pagando por los ESU, excepto las del sector educativo, y el soporte pago se mantendrá por tres años más.

Alternativas y contexto. Quienes no quieran pasar al ESU pueden actualizar gratis a Windows 11, aunque eso implica aceptar el uso obligatorio de una cuenta Microsoft y conexión a internet. La nueva versión del sistema operativo es criticada por su telemetría intrusiva y software preinstalado (bloatware, en muchos casos), con toda la polémica por Windows Recall a la cabeza.

El final del soporte disparó una gran cantidad de artículos periodísticos con opciones para migrar a Linux.

La mitad del tráfico satelital no está encriptado

Un grupo de investigadores de la Universidad de California en San Diego y la Universidad de Maryland logró interceptar comunicaciones satelitales sensibles, desde llamadas de T-Mobile hasta datos de infraestructura crítica y mensajes militares. Lo hicieron con un equipo que costó menos de 800 dólares y permaneció tres años instalado en el techo de un edificio.

Qué pasó. Durante ese tiempo, Wired reportó que los investigadores captaron señales de satélites geoestacionarios visibles desde San Diego. Alrededor de la mitad de esas transmisiones no estaban cifradas. Entre el tráfico interceptado había llamadas y SMS, sesiones de Wi-Fi en vuelos comerciales, comunicaciones de plataformas petroleras y datos de las fuerzas armadas de EE.UU. y México que incluían ubicaciones de personal y equipos.

Por qué importa. El hallazgo muestra que buena parte de la infraestructura satelital global sigue funcionando bajo el principio de “seguridad por oscuridad”: asumir que nadie se tomará el trabajo de mirar. “Simplemente no pensaban que alguien iba a mirar hacia arriba”, explicó Aaron Schulman, uno de los autores del estudio, titulado Don’t Look Up y presentado esta semana en una conferencia de la Association for Computing Machinery en Taiwán.

Qué significa. La investigación revela un punto ciego enorme en la seguridad de las comunicaciones globales. Si bien T-Mobile y otros actores afectados implementaron cifrado tras ser notificados, varios sistemas críticos —según los investigadores— todavía transmiten información sensible sin protección.

El dato. Los académicos estiman que su antena cubrió apenas un 15% de los satélites geoestacionarios en operación. Es decir: lo descubierto sería apenas una fracción de la fuga real. Como resumió el criptógrafo Matt Green, de Johns Hopkins: “Es increíble que tanta información viaje por satélite y cualquiera pueda captarla con una antena”.

Chrome empieza a revocar permisos de notificaciones

Google anunció que Chrome empezará a revocar automáticamente los permisos de notificaciones. La medida busca reducir el spam de alertas que interrumpen la navegación y suelen afectar a usuarios no técnicos que no saben cómo desactivarlas.

Cómo funciona. Chrome eliminará los permisos si detecta baja interacción con el sitio y un alto volumen de mensajes enviados. La función se integra con Safety Check, que ya revoca permisos de cámara o ubicación cuando no se usan.

Por qué importa. Según datos de Google, menos del 1% de todas las notificaciones reciben alguna interacción: la mayoría son distracciones. En las pruebas internas, la empresa vio una reducción significativa en la sobrecarga de notificaciones sin afectar el número total de clics.

El dato. Los sitios que mandan pocas notificaciones y no abusan del sistema vieron un aumento en las interacciones. La función no afecta a web apps instaladas y los usuarios podrán volver a habilitar permisos desde Safety Check o directamente al visitar el sitio.

F5 sufre un breach y culpa a “actores estatales”

La empresa estadounidense de ciberseguridad F5 confirmó una brecha en sus sistemas que permitió a atacantes robar archivos con código fuente de BIG-IP e información sobre vulnerabilidades aún no reveladas.

Por qué importa. BIG-IP es un producto muy usado en infraestructura crítica (balancers, firewalls, gateways), por lo que el acceso a su código representa un riesgo sistémico. F5 atribuyó el ataque a un “actor estatal altamente sofisticado”, con acceso persistente y prolongado a su red, según reportaron ante la SEC el 9 de agosto.

Qué se sabe. F5 dice que no hay evidencia de explotación activa de las vulnerabilidades robadas y que los atacantes no accedieron a sistemas financieros, CRM o soporte.

Parte de los archivos exfiltrados incluían configuraciones de “un pequeño porcentaje de clientes”, que serán notificados.

Respuesta. La compañía parcheó el problema, contrató a Mandiant y CrowdStrike, cambió credenciales, reforzó controles de acceso y seguridad en su entorno de desarrollo, y rediseñó parte de su arquitectura de red.

🔓 Breaches y hacks

Filtran datos de Vietnam Airlines

Harvard investiga un breach

Integris Health acuerda por 30 millones por un data breach

🔒 Ransomware

Microsoft apunta a un ransomware que ataca a usuarios de Teams

MuniOS, víctima de un ransomware

💣 Exploits y malware

CISA advierte por una falla en Adobe de alta severidad explotada en ataques

Abusan smart contracts para distribuir malware a través de sitios infectados de Wordpress

Usan OtterCookie y BeaverTail en estafas de ofertas de trabajo

🔍 Threat intel y vulnerabilidades

Advierten por un zero day en Cisco

Reportes: Kaspersky, Microsoft, NewsGuard, Arctic Wolf, Wordfence

Explotan una vulnerabilidad en Adobe

🛠️ Tools y updates

Firefox empezó a desarrollar una VPN gratuita

Training Solo, herramienta para atacar CPUs

NightMARE, una librería de Python para análisis de malware

📋 Privacidad y regulaciones

4chan, multado en Reino Unido

Microsoft fue multado en Austria por rastrear a alumnos

California firmó una ley para regular la IA

Este newsletter fue escrito por un humano. Se usó inteligencia artificial para detectar errores de redacción, concordancia y typos. Aún así, puede contener errores.

Para cualquier comentario, corrección o sugerencia, podés responder este mail. Si tenés información sobre un hackeo, me podés contactar por acá o por mis redes.

Si te sirvió, compartilo: tu recomendación orgánica es mucho más valiosa que cualquier campaña publicitaria.