Discord: hackers extorsionan con filtrar más de 2 millones de fotos de usuarios

Además: publican datos internos de Red Hat, incautan (otra vez) BreachForums y Windows bloquea otro método para instalar sin cuenta Microsoft.

Dark News es un resumen semanal de noticias de ciberseguridad, privacidad y hacking. Los temas están producidos y seleccionados por Juan Brodersen según estos criterios de edición.

3>10

oct

⚡TL;DR

Un nuevo ataque a la cadena de suministro (supply chain) fue uno de los titulares más importantes de la semana: Discord confirmó, de manera oficial, que al menos 70 mil cuentas fueron comprometidas por un proveedor externo de atención al cliente (Zendesk). Los hackers aseguran que tienen más de 2 millones de fotos de usuarios de la plataforma.

Discord es una plataforma de esas que migraron su sentido inicial: como pasó con Twitch, que estaba pensada para streamear videojuegos, Discord apareció como una solución a aquellos juegos que no tenían comunicación entre usuarios (chat, voice chat).

Con el paso del tiempo, pasó a ser una suerte de Slack de distintas comunidades: programadores, youtubers, podcasters, artistas y hasta profesores lo usan para comunicarse con sus alumnos. En este contexto, el breach es interesante más allá del número de afectados por recordarnos una máxima inquebrantable: “No guardes más datos de los que necesites y puedas proteger”.

Siguiendo con las extorsiones, Red Hat fue apuntada por Scattered LAPSUS$ Hunters, el “supergrupo” de ingeniería social al que le dediqué la entrega de la semana pasada. E incautaron (por vez número mil) los servidores de ShinyHunters de BreachForums, quizás el foro de compraventa de datos personales más conocido del mundo.

En el mundo cripto, un reporte destacó que hackers que responden a los intereses de Corea del Norte lograron robar más de 2 mil millones de dólares en cripto en lo que va de 2025.

Destaco también un caso que me hizo acordar a una charla de DEF CON de este año, la de un sistema comprometido por un zero day en Calendar: ¿quién sospecharía de una invitación de un evento del calendario? Le pasó al Ejército de Brasil.

En el mundo de los sistemas operativos, Windows 11 bloquea una forma más de bypassear el registro sin cuenta Microsoft. Por cierto, nos acercamos al final oficial del soporte de Windows 10: 14 de octubre (martes que viene). Hice un artículo en Clarín para empujar a migrar a distribuciones amigables de Linux. No creo que entre suscriptores sea demasiada novedad, pero es un ladrillo en la pared en contra de la obsolescencia programada.

Dejo algunos temas antes de arrancar: este artículo de The Guardian donde un compositor de música clásica se pregunta si ya es prescindible ante el avance de la IA, el lanzamiento de Sora 2 empezó a disparar artículos con preocupaciones (NYT) por las fake news y el “creador del Task Manager” contó la historia detrás del serial pirata más famoso del mundo: FCKGW-RHQQ2-YXRKT-8TG6W-2B7Q8.

IMPORTANTE: hice un sorteo por entradas para ir a Ekoparty este año. Si te llegó este mail, ya estás participando y, si ganás, te voy a notificar por correo. Podés usar las entradas para vos o regalarlas.

Dark News es un proyecto 100% gratuito para el lector, pero se nutre de tu feedback: me sirve mucho si compartís las publicaciones en X y LinkedIn, para que llegue a más usuarios que estén interesados en estos temas.

La recomendación orgánica sirve más que cualquier campaña publicitaria paga.

En esta edición:

💳 Discord: hackers extorsionan con filtrar más de 2 millones de fotos de usuarios

👮 Incautan (otra vez) BreachForums, ahora por la extorsión a Salesforce

🕵 Red Hat: publican datos y lanza una extorsión tras el hack vía GitLab

🪙 Hackers norcoreanos robaron más de 2.000 millones de dólares en cripto en 2025

🗓 Ataque a través de calendar: un zero-day usado contra el Ejército de Brasil

💻 Windows 11 bloquea más métodos para instalación sin cuenta Microsoft

⏰ Substack dice que leer este correo completo lleva 14 minutos

Dark News #168

Espacio publicitario

Del 22 al 24 de octubre de 2025, llega a Buenos Aires la conferencia de ciberseguridad más grande de Latinoamérica: Ekoparty. Entradas a la venta, en este enlace.

Training destacado

“El Firewall que no se instala: Cómo comunicar en tiempo de crisis”, centrado en las soft skills que empiezan a pedir cada vez más empresas sumado al expertise técnico. Saber gestionar un incidente se vuelve tan importante como saber comunicarlo hacia dentro y hacia afuera de la organización.

Discord: hackers extorsionan con filtrar más de 2 millones de fotos de usuarios

Un grupo de atacantes asegura haber robado 1,6 terabytes de datos de un sistema de atención al cliente usado por Discord, con fotos de documentos de identidad de usuarios e información personal sensible.

Discord niega la magnitud del incidente y afirma que sólo 70 mil usuarios fueron afectados, además de confirmar que las fotos de los documentos de esos usuarios pueden estar comprometidas.

Qué pasó. Discord confirmó que el incidente ocurrió a través de un proveedor externo de soporte al cliente, y no de sus propios sistemas. Según la empresa, el ataque se originó en una cuenta de un agente de soporte tercerizado, que dio acceso a su instancia de Zendesk, una plataforma usada para gestionar tickets de usuarios.

Versión de los hackers. Los ciberdelincuentes, por su parte, aseguran en Telegram que tuvieron acceso durante 58 horas a la instancia de Zendesk de Discord, y que lograron extraer 1,6 TB de información, incluyendo 1,5 TB de archivos adjuntos y más de 100 GB de transcripciones de tickets.

Aunque Discord insiste en que la filtración no comprometió sus sistemas internos, los atacantes aseguran que el acceso a Zendesk les permitió realizar millones de consultas API hacia las bases de datos internas de la empresa.

Fotos. También dicen haber robado alrededor de 2,1 millones de fotos de documentos de identidad, utilizadas para verificar la edad de los usuarios.

Extorsión y reclamo. Los atacantes intentaron extorsionar a Discord pidiendo un rescate de 5 millones de dólares, luego reducido a 3,5 millones. Según BleepingComputer, la empresa cortó las negociaciones y se negó a pagar.

Por qué importa. El incidente expone el riesgo creciente de las brechas en proveedores de soporte tercerizados (BPOs), un eslabón frágil que cada vez más empresas usan para externalizar atención al cliente o help desks.

Incautan (otra vez) BreachForums, ahora por la extorsión a Salesforce

El FBI y la policía francesa incautaron los dominios de BreachForums operados por el grupo ShinyHunters. BF es la plataforma usada para publicar datos robados en ataques de ransomware y extorsión. La operación buscó frenar una inminente filtración masiva de información robada en los recientes hackeos vinculados a Salesforce.

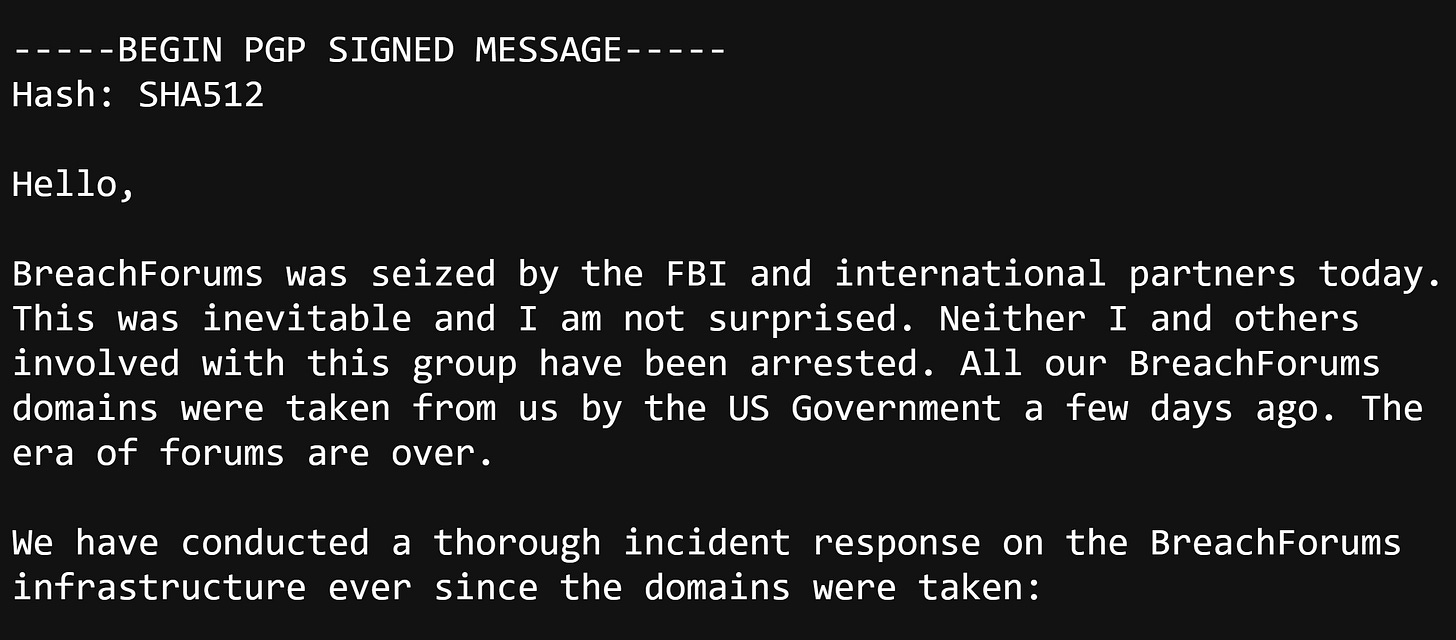

Qué pasó. La infraestructura del foro fue tomada por las autoridades antes de que el grupo cumpliera su amenaza de divulgar datos de compañías que no pagaron rescate. ShinyHunters confirmó la operación en Telegram, con un mensaje firmado con su clave PGP, y admitió que “la era de los foros terminó”.

Por qué importa. Según los propios atacantes, todos los backups de BreachForums desde 2023 quedaron bajo control del FBI. Aunque su sitio en la dark web sigue online, el grupo dice que no se relanzará el foro y que “estos sitios son como honeypots”.

Qué sigue. ShinyHunters aclaró que la operación no afectó su campaña contra Salesforce, cuyo leak sigue previsto para este mismo viernes, con más de mil millones de registros de empresas como FedEx, Disney, Google, Marriott y Toyota.

Red Hat: publican datos y lanzan una extorsión tras el hack vía GitLab

Red Hat apareció listado como víctima de una extorsión en la que se publicaron muestras de informes internos robados en un sitio de filtraciones. Los documentos, conocidos como Customer Engagement Reports (CERs), contienen información sensible sobre redes e infraestructuras de clientes corporativos.

Red Hat. Es una de las principales compañías de software empresarial del mundo, conocida por desarrollar Red Hat Enterprise Linux (RHEL), una de las distribuciones de Linux más utilizadas en entornos corporativos y gubernamentales. Desde 2019 forma parte de IBM, que la adquirió por 34 mil millones de dólares.

Qué pasó. El breach se originó el 20 de septiembre, cuando un grupo llamado Crimson Collective dijo haber robado unos 570 GB de datos comprimidos de una instancia interna de GitLab usada por el equipo de Red Hat Consulting (confirmado por Red Hat).

Entre los archivos habría cerca de 800 CERs, con detalles técnicos sobre los entornos de clientes como Walmart, HSBC, American Express, Bank of Canada, Atos Group y el Departamento de Defensa de EE.UU.

La escalada. Crimson Collective aseguró haber intentado extorsionar a la empresa sin obtener respuesta. Días después anunció una alianza con ShinyHunters. A través de su nuevo sitio de filtraciones, publicaron parte del material robado y advirtieron que el resto será publicado el 10 de octubre si no se negocia un rescate.

Hackers norcoreanos robaron más de 2.000 millones de dólares en cripto en 2025

Grupos de hackers que responden a los intereses de Corea del Norte llevan robados más de 2 mil millones de dólares en lo que va del año, según un nuevo informe de la empresa de análisis blockchain Elliptic. Es el mayor monto anual registrado.

Qué pasó. Elliptic calcula que el régimen de Pyongyang ya acumuló más de 6 mil millones de dólares en robos de criptoactivos desde que comenzó a operar en este terreno. Según la ONU y varios gobiernos, ese dinero financia directamente los programas de misiles y armas nucleares del país.

Cambio de táctica. A diferencia de años anteriores, los hackers están apuntando cada vez más a individuos con grandes tenencias de cripto, no solo a empresas. Según Elliptic, muchos de estos ataques no explotan vulnerabilidades técnicas, sino humanas: los criminales engañan o manipulan a sus víctimas mediante ingeniería social para obtener acceso a fondos.

Por qué importa. El dato refleja la creciente dependencia del régimen norcoreano del cibercrimen como fuente de ingresos. Solo el robo de febrero al exchange Bybit representó 1.460 millones de dólares. Otros ataques confirmados afectaron a LND.fi, WOO X y Seedify, entre más de treinta incidentes atribuidos al país este año.

Ataque a través de calendar: un zero-day usado contra el Ejército de Brasil

Un actor desconocido explotó un zero-day en Zimbra, una plataforma de correo/calendario muy usada en gobiernos y organismos públicos y apuntó contra el Ejército de Brasil.

Cómo operaba. El mensaje se hacía pasar por una invitación de la “Oficina de Protocolo de la Marina de Libia” y apuntaba a cuentas del ejército brasileño, según el informe de StrikeReady Labs, que descubrió la campaña. Enviaron un archivo de calendario (.ICS), un formato estándar para eventos, compatible con Outlook o Google Calendar, que contenía código malicioso.

Ejecución. El archivo .ICS contenía código JavaScript embebido que se ejecutaba automáticamente cuando el usuario abría el mensaje en el cliente web clásico de Zimbra. La falla explotada fue registrada bajo el CVE-2025-27915.

Extracción de datos. Ese código se activaba mediante un evento oculto en la interfaz y permitía al atacante operar dentro de la sesión del usuario: robar credenciales, acceder a correos y contactos o modificar reglas internas de filtrado. Para evadir detección, el script usaba retrasos, ejecuciones limitadas y elementos invisibles en pantalla.

Por qué importa. Aunque no fue una ejecución remota total (RCE), el impacto fue significativo: el acceso a las cuentas permitió robo de información sensible, incluidas contraseñas de aplicaciones y dispositivos confiables, lo que podría facilitar evasión de autenticación multifactor y movimiento lateral dentro de una red militar.

Windows 11 bloquea más métodos para instalación sin cuenta Microsoft

Microsoft insiste en instalar Windows 11 con una cuenta online y bloquea más métodos que permitían usar una cuenta local y evitar conectarse a internet durante la instalación.

Qué pasó. Microsoft anunció que eliminará los mecanismos conocidos para crear cuentas locales durante la configuración inicial de Windows 11 (el proceso OOBE, Out of Box Experience). Según Amanda Langowski, líder del programa Windows Insider, estos métodos “saltan pantallas críticas del proceso de configuración y pueden dejar el dispositivo sin preparar correctamente para su uso”.

Qué cambió. El sistema bloquea ahora los comandos y atajos más usados, como bypassnro o start ms-cxh:localonly—, que hasta ahora permitían crear cuentas locales. Si se intenta usarlos, el instalador se reinicia y no avanza sin conexión ni cuenta de Microsoft.

Por qué importa. Desde hace tiempo, muchos usuarios buscan instalar Windows sin necesidad de iniciar sesión con una cuenta de Microsoft o conectarse a internet. Esto permitía mantener el sistema más aislado, evitar la sincronización en la nube o simplemente elegir un nombre de usuario personalizado.

Con estos cambios, esto ya no será posible en futuras versiones del sistema operativo.

🔓 Breaches y hacks

Hackean a Renault y tienen información de clientes

Roban 1.7 millones de una plataforma DeFi

La aerolínea Qantas, afectada por el breach a Salesforce

🔒 Ransomware

Reporte técnico sobre Qilin RaaS

DragonForce, LockBit y Qilin, la tríada del dominio ransomware

Salesforce dijo que no va a pagar la extorsión de Scattered Lapsus$ Hunters

💣 Exploits y malware

Trellix analiza la versión 6 de XWorm RAT

Un worm se propaga por WhatsApp en Brasil

Crimson Collective apunta a instancias de AWS

🔍 Threat intel y vulnerabilidades

Descubren una vulnerabilidad en NiceHash que permite controlar un equipo

Encuentran una vulnerabilidad crítica en Unity

Reportes: ControlUp, CSA, CyFirma, Intel471, Akamai, Forcepoint, ReliaQuest.

🛠️ Tools y updates

Google lanza CodeMender, un agente para arreglar vulnerabilidades en código fuente

Oracle lanza una actualización y parchea un zero day

TokenEx, una librería de Go para obtener credenciales de proveedores cloud

📋 Privacidad y regulaciones

La Unión Europea vota para romper el cifrado de las aplicaciones de chat

Francia investiga las grabaciones de voz de Siri

China lanza una campaña para “limpiar” internet de posteos negativos

Este newsletter fue escrito por un humano. Se usó inteligencia artificial para detectar errores de redacción, concordancia y typos. Aún así, puede contener errores.

Para cualquier comentario, corrección o sugerencia, podés responder este mail. Si tenés información sobre un hackeo, me podés contactar por acá o por mis redes.

Si te sirvió, compartilo: tu recomendación orgánica es mucho más valiosa que cualquier campaña publicitaria.