Se duplicó la desinformación que difunden los chatbots como ChatGPT

Además: filtran información del "Great Firewall" de China, el breach de Salesloft ya expuso 1.500 millones de registros y nueva condena contra el fundador de BreachForums.

Dark News es un resumen semanal de noticias de ciberseguridad, privacidad y hacking. Los temas están producidos y seleccionados por Juan Brodersen según estos criterios de edición.

12>19

sep

⚡TL;DR

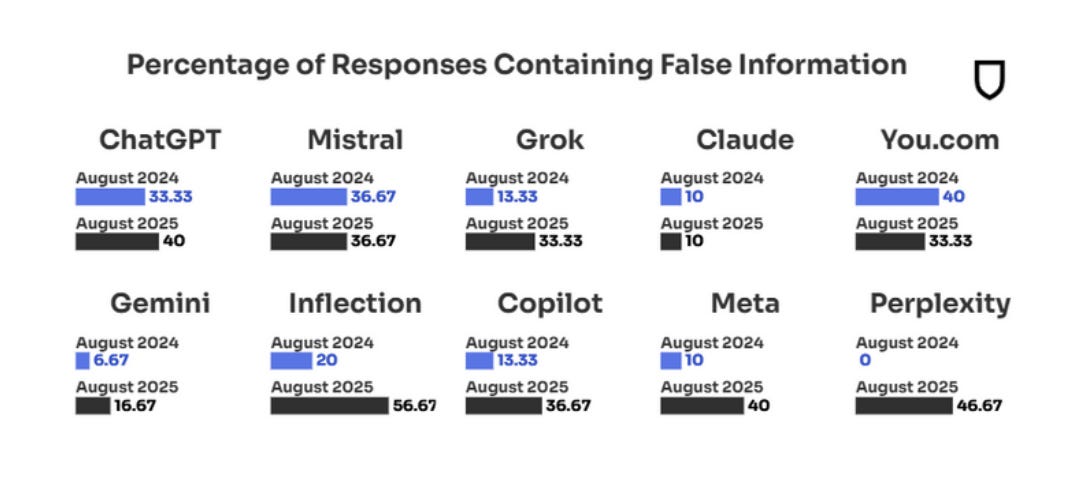

Un reporte advirtió que los chatbots que diseminan desinformación se duplicaron en un año. Según NewsGuard, ChatGPT y Meta difundieron falsedades en el 40% de las consultas realizadas para el relevamiento.

Más allá de los números, la causa de este aumento de desinformación me pareció súper interesante: ¿no te molesta un poco que ChatGPT sea tan complaciente? ¿Que nunca te diga “no” o “no sé”? Bueno, esa particularidad de los chatbots de responder absolutamente todo, es decir, manejar un 100% de tasa de respuesta, los empuja a un “ecosistema online de información contaminado”. Más abajo, los puntos principales del estudio.

A nivel global hubo una noticia grande en cuanto a una filtración de datos en el Great Firewall de China. Son 500 GB de información, entre la que se puede ver que China vendió el servicio a otros países como Myanmar y Pakistán, para regular el acceso de sus ciudadanos a la red (en este PDF se pueden ver esos detalles). Como contexto, una nota de AP había destacado cómo grandes nombres de Silicon Valley (IBM, Cisco, Intel, Dell, Nvidia) contribuyeron al Great Firewall.

El breach que empezó en Salesloft sigue dando que hablar: esta semana, atacantes de ShinyHunters afirmaron que tienen 1.500 millones de registros de Salesforce.

En el mundo de las regulaciones, citaron a los CEOs de Discord, Twitch, Reddit y Steam a declarar por el discurso de odio en esas plataformas. Muy llamativo que no hayan citado a Elon Musk (X, Twitter), un pantano de hate speech y bots.

Además, en un proceso que llevó unos años, sentenciaron al fundador de BreachForums, un caso que seguimos bastante en Dark News desde que empezó esta publicación. También acusaron a dos miembros de Scattered Spider.

Actualizo un dato: a principios de mes, Cloudflare dijo que mitigó el DDoS más grande conocido hasta el momento. Esta semana se supo que el ataque está vinculado a una botnet llamada AISURU, que manejan apenas tres personas e infectó a más de 300 mil dispositivos IoT.

Para cerrar, un poco de agenda sobre eventos que se vienen: el viernes de la semana que viene voy a conducir el track de seguridad de Nerdearla por segundo año consecutivo. Y el martes que viene voy a tener un mano a mano con Werner Vogels (el segundo), que va a estar en Argentina para el keynote de la conferencia.

Y la perlita de la semana: alguien dejó corriendo Doom para ver cuánto tardaba en crashear. No spoileo por si quieren adivinar antes de hacer clic.

En esta edición:

🤖 Desinformación: se duplicaron los chatbots IA que difunden fake news

🥷 Salesloft Drift: ShinyHunters dice que robó más de 1.500 millones de registros de Salesforce

⏰ Substack dice que leer este correo completo lleva 9 minutos

📧 Dark News #164

Espacio publicitario

Llega la edición 12 del evento gratuito de tecnología, ciencia y open source más grande de Hispanoamérica. Más información y registro, en este enlace.

Desinformación: se duplicaron los chatbots IA que difunden fake news

NewsGuard aseguró que los principales modelos de IA de la actualidad repiten información falsa con mucha más frecuencia que hace un año. El reporte, August 2025 One-Year Progress Report, analizó las herramientas más usadas en la actualidad.

Hallazgos.

Aumento de información falsa: la tasa de afirmaciones falsas sobre temas de actualidad casi se duplicó en un año, pasando del 18% en agosto de 2024 al 35% en agosto de 2025. Ahora difunden falsedades en más de un tercio de las respuestas.

Menos negativas, más errores: las herramientas de IA responden al 100% de las preguntas sobre noticias, contra el 69% del año pasado. Pero esta mayor cobertura vino acompañada de menos precisión: al usar búsquedas web en tiempo real, se nutren de un “ecosistema de información en línea contaminado”.

Explotación por actores maliciosos: operaciones rusas como Storm-1516 y la red Pravda aprovechan la apertura de los chatbots. Crean sitios de bajo engagement, publicaciones en redes sociales y “farmean” contenido para “lavar” contenido erróneo, que los modelos no distinguen de fuentes creíbles.

Vulnerabilidades persistentes: pese a las promesas de mejora, los modelos siguen cayendo en trampas similares. Se equivocan con noticias de último momento (breaking news) y repiten contenidos de propaganda extranjera que simulan ser medios locales.

Resultados por chatbot.

Inflection (56,67%) y Perplexity (46,67%) fueron los que más repitieron afirmaciones falsas.

ChatGPT y Meta fallaron en el 40% de las consultas.

Claude (10%) y Gemini (16,67%) fueron los que menos errores cometieron.

Perplexity pasó de 100% de aciertos en 2024 a casi 47% de respuestas erróneas en 2025.

Problema clave. Lo que parecían fallas aisladas son vulnerabilidades de base. La lógica de “siempre dar una respuesta”, incluso cuando proviene de fuentes no fiables, genera una falsa sensación de seguridad mientras la precisión sigue sin resolverse.

La auditoría. Las estadísticas y los hallazgos provienen de una auditoría periódica que realiza NewsGuard, llamada "AI False Claims Monitor". Este es un monitoreo mensual estandarizado que se lanzó en julio de 2024 para evaluar cómo las principales herramientas de IA generativa manejan afirmaciones falsas sobre temas de actualidad.

Filtran información del Great Firewall de China

Una filtración de más de 500 GB de documentos internos, código fuente, logs y comunicaciones correspondería al Great Firewall de China, el “escudo” tecnológico y legislativo del país oriental que impide el acceso a la totalidad de internet.

Qué encontraron. Los archivos incluyen sistemas completos para inspección profunda de paquetes, módulos para detectar y frenar herramientas de evasión, mecanismos de detección de VPNs, fingerprinting SSL y registro de sesiones. Entre los documentos también aparece la arquitectura de una plataforma llamada Tiangou, descrita como un “Great Firewall in a box”, desplegable por ISPs y gateways fronterizos.

Fuente. La información parece provenir de Geedge Networks, empresa ligada a Fang Binxing —el “padre” del Great Firewall— y del laboratorio MESA de la Academia de Ciencias de China.

Exportación de censura. Un deployment sheet muestra que el sistema fue instalado en 26 data centers de Myanmar, con tableros que monitoreaban hasta 81 millones de conexiones TCP simultáneas. Según WIRED y Amnistía Internacional, la infraestructura también se exportó a Pakistán, Etiopía y Kazajistán.

Por qué importa. La filtración abre una ventana inédita al modo en que China construye y mantiene su infraestructura de censura, pero también expone cómo la transforma en un producto de exportación.

La escala del leak, que incluye logs y notas de desarrollo, podría permitir encontrar debilidades técnicas que ayuden a mejorar herramientas de evasión.

ShinyHunters dice que robó más de 1.500 millones de registros de Salesforce

El grupo de extorsión ShinyHunters dice que robó 1.500 millones de registros de Salesforce de 760 empresas. Los atacantes usaron ingeniería social y apps infectadas para infiltrarse en instancias de Salesforce y exfiltrar datos de clientes.

Contexto. Entre el 8 y el 18 de agosto, el grupo UNC6395 usó tokens OAuth comprometidos para extraer datos de integraciones entre Drift (el chatbot de IA de Salesloft) y Salesforce. A partir de allí empezaron a acceder a otras empresas. El pie inicial lo pusieron al acceder al repositorio privado de GitHub de Salesloft.

Por qué importa. El volumen de la filtración es masivo y se correspondería con distintas tablas de Salesforce: 250 millones de registros de Account, 579 millones de Contact, 171 millones de Opportunity, 60 millones de User y 459 millones de Case (tickets de soporte, con potencial de exponer datos sensibles).

Alcance. La magnitud convierte a este incidente en uno de los mayores robos de datos contra el ecosistema Salesforce. Además, la información fue usada no solo para extorsionar, sino también para buscar credenciales internas (AWS, Snowflake, contraseñas) y pivotear hacia otros entornos.

Los atacantes. Los atacantes se identifican como una alianza entre ShinyHunters, Scattered Spider y Lapsus$, bajo el nombre “Scattered Lapsus$ Hunters”. Google (Mandiant) los sigue como UNC6040 y UNC6395.

Entre las empresas afectadas figuran Google, Cloudflare, Zscaler, Palo Alto Networks, Proofpoint, Nutanix, Tenable, CyberArk, Elastic, Qualys, Rubrik, entre otras.

Citan a CEOs de Discord, Twitch, Reddit y Steam

El Comité de Supervisión de la Cámara de Representantes de EE.UU. citó a los CEOs de Discord, Twitch, Reddit y Steam para testificar el 8 de octubre. La audiencia investigará el rol de estas plataformas en procesos de “radicalización” y “fomento de actos políticamente motivados”.

Por qué importa. La citación llega tras el asesinato de Charlie Kirk, un activista conservador cercano a Trump, baleado en Utah la semana pasada. El sospechoso, Tyler Robinson (22), confesó en un chat de Discord antes de ser arrestado. Las balas usadas tenían grabados memes y referencias a videojuegos.

Datos llamativos. Entre los citados no está X (Twitter) entre los convocados. Esto captó la atención, debido a que la red social de Elon Musk es una de las más tóxicas y con más desinformación generada por bots. Por otro lado, Steam es una sorpresa en tanto es una plataforma para jugar videojuegos.

Cómo respondieron las plataformas

Discord dijo a TechCrunch que espera declarar en octubre y destacó que mantiene diálogo con legisladores.

Reddit dijo a Reuters que investiga si el atacante era usuario activo, aunque por ahora no tiene pruebas. Aclaró que aplica políticas estrictas contra el odio y la incitación a la violencia.

Twitch y Steam no se pronunciaron.

Qué significa. El Congreso busca presionar a las plataformas por su papel en casos de violencia política. El caso mezcla activismo, cultura gamer y memes en un cóctel explosivo que vuelve a poner en el centro el vínculo entre espacios digitales y ataques en el mundo real.

Nueva sentencia contra el fundador de BreachForums

El Departamento de Justicia de EE.UU. (DoJ) volvió a sentenciar a Conor Brian Fitzpatrick, alias Pompompurin, exadministrador de BreachForums, a tres años de cárcel por delitos de cibercrimen y posesión de material de abuso sexual infantil (CSAM, child sexual abuse material).

El sitio. BreachForums, lanzado en 2022 tras la baja de RaidForums, llegó a tener 330.000 miembros y más de 14.000 millones de registros.

Contexto. Fitzpatrick, de 22 años, había sido arrestado en marzo de 2023 y se declaró culpable en julio de ese año. En enero de 2024 había recibido solo 17 días de prisión cumplidos y 20 años de libertad condicional, pero una corte de apelaciones anuló esa sentencia en enero de 2025 y ordenó un nuevo proceso.

Detalles. Como parte del acuerdo de culpabilidad, Fitzpatrick entregó más de 100 dominios, criptomonedas y dispositivos usados para administrar el foro. Según la fiscalía, obtuvo ganancias personales de la venta de grandes volúmenes de datos robados, mientras que el daño causado “es difícil de cuantificar”.

Qué significa. El caso da cuenta de la dificultad de las autoridades para desmantelar de forma definitiva los mercados de datos robados. BreachForums fue relanzado varias veces a pesar de estas operaciones.

🔓 Breaches y hacks

Roban 7.7 millones de assets cripto en la DeFi Yala

Kering (Gucci), hackeado: roban 43 millones

Filtran información de pacientes de una empresa de la industria de aviación

🔒 Ransomware

Jaguar Land Rover enfrenta una crisis por un ataque de ransomware

Insight Partners confirma un ransomware

Mydata ataca Zeta Group (México)

💣 Exploits y malware

Análisis de Yurei, un nuevo ransomware open source

Descubren una nueva campaña de ClickFix/FileFix

Explotan una vulnerabilidad en Case Theme User, un plugin de WordPress

🔍 Threat intel y vulnerabilidades

Descubren una campaña de AMOS Stealer que se disfraza de un podcast

Advierten sobre una vulnerabilidad crítica en Firefox

Google lanza un parche para un zero day en Chrome

🛠️ Tools y updates

Samsung arregla un zero day en Android

Apple lanza macOS/iOS 26 con actualizaciones de seguridad

Reportes: Check Point, CyFirma, HP Wolf Security, Akamai, Emsisoft, NordVPN.

📋 Privacidad y regulaciones

El ejército de Países Bajos va a usar hackers en un ciber batallón

Microsoft genera polémica al forzar Copilot en Microsoft 365

Más entidades presionan para que Windows 10 siga teniendo soporte

Este newsletter fue escrito por un humano. Se usó inteligencia artificial para resumir textos, detectar errores de redacción, concordancia y typos. Aún así, la edición final puede contener errores.

Para cualquier comentario, corrección, sugerencia o tip sobre un hackeo, podés responder este mail.

Si te sirvió, compartilo: tu recomendación orgánica es mucho más valiosa que cualquier campaña publicitaria.