Filtraciones recicladas: el negocio de vender datos viejos como si fueran nuevos

Un informe de Group-IB explica cómo se reusan combolists y logs de infostealers para engañar a empresas y usuarios. Además: cierra Hunters International y entrenan a docentes con IA.

Dark News es un resumen semanal de noticias de ciberseguridad, privacidad y hacking. Los temas están producidos y seleccionados por Juan Brodersen según estos criterios de edición.

4>11

jul

⚡TL;DR

Luego de dos semanas de descanso, Dark News vuelve a su programación habitual: resumen semanal de noticias de ciberseguridad, privacidad y hacking. Esta semana, en particular, encontré un reporte que si bien no es una noticia, es una nueva investigación de una empresa de ciberseguridad que pone en perspectiva un tema que cubro mucho y sigo de cerca: las filtraciones de datos.

Precisamente durante el receso de este newsletter circuló en medios masivos de comunicación una noticia sobre “la filtración de datos más grande de la historia”. Pero era tan solo una recopilación de información vieja, una compilación de logs de infostealers de breaches anteriores (es decir, no había una filtración nueva). Es decir, humo.

Muchas veces sucede que aparecen en foros underground, amplificado por redes sociales, paquetes de información personal o confidencial a la venta. Pero algo que está sucediendo durante el último tiempo tiene que ver con que mucha de esa información es vieja y no sirve para nada.

Es como decir que alguien tiene las llaves de un pueblo de todas las cerraduras que usaban las casas en 1850: las cerraduras cambiaron, los sistemas de seguridad son otros, y quizás incluso esas casas ya no existen.

De esto trata el reporte de Group-IB, que me pareció muy interesante porque parte de una distinción entre combolists, archivos ULP y logs de infostealers.

Hay toda una industria de brokers de datos, tanto legales (Zerodium, por ejemplo) como ilegales, a la que le circunda otra industria que gira en torno al análisis de esos datos y sobre todo a averiguar cuáles de ellos son nuevos o relevantes. Por eso contacté al researcher para explicar, en detalle, qué sucede cuando circulan filtraciones y cómo hacer para identificar si la información es periodísticamente relevante o no.

Fuera de este tema, una de las noticias que copó titulares de medios en Estados Unidos fue la de un impostor que usó IA para clonar la voz del Secretario de Estado, Marco Rubio, para engañar a otros funcionarios.

En el mundo del ransomware, un reportaje de Wired de principios de mes advirtió lo que ya es vox populi entre analistas de amenazas: Scattered Spider, uno de los grupos más importantes (hackearon a Caesars Entertainment y MGM en Las Vegas en 2023), está dirigido por un grupo reducido de jóvenes.

Hubo arrestos. En Gran Bretaña, tres británicos y un letón fueron detenidos por atacar con ransomware a tres compañías. Además, circuló una noticia que fue repudiada desde múltiples sectores, un ataque contra una organización de caridad para niños: Rhysida se atribuyó el ataque y pide 2.2 millones de dólares.

Fuera de estos temas, fue una semana cargada, con un robo muy grande en Brasil, un hackeo a uno de los videojuegos más populares del mundo (Call of Duty) y más discusiones en torno a la IA.

Para cerrar, el drama IA de la semana: un bot de McDonald’s expuso millones de datos de candidatos a trabajar en la empresa, aunque como todo titular, hay una explicación un poco más técnica y lógica detrás (un IDOR, ver este research).

Y el dato más raro que crucé para esta entrega: un jugador profesional de básquet ruso fue arrestado por presuntos vínculos con ataques de ransomware.

En esta edición:

💧 Filtraciones de datos: el negocio de vender información vieja

🔌 Hunters International cierra sus operaciones: el modelo del ransomware, bajo escrutinio

🎮 Activision retira Call of Duty: WW2 tras hackeos a jugadores

🧑💻 Entrenamiento de docentes en IA: 23 millones para capacitaciones

👾 Extensiones verificadas por Google infectan a 2.3 millones de usuarios

⏰ Substack dice que leer este correo completo lleva 13 minutos

Dark News #150

Espacio publicitario

En Safe-U protegemos organizaciones a través de un enfoque integral en ciberseguridad con especialización en gestión del riesgo humano y cumplimiento normativo (GRC). Transformamos tus riesgos en oportunidades, tus vulnerabilidades en fortalezas y tus usuarios en barrera de defensa. Para más información, clic en este enlace.

Filtraciones de datos: el negocio de vender información vieja

Un investigador de Group-IB publicó un informe con detalles sobre la cantidad de filtraciones de datos que se venden en foros underground y Telegram que no sirven para nada: rewashes (información vieja), combolists (user/pass) y archivos ULP de baja calidad, mal etiquetados, que se suben para generar ruido en redes sociales y medios de comunicación.

Advertencia. El informe señala que sobrevalorar estos archivos genera alert fatigue y puede llevar a respuestas equivocadas ante incidentes reales.

Explicación. Para desarrollar el argumento, el artículo diferencia tres conceptos clave dentro del mundo de las filtraciones:

Combolist. Archivo de texto con combinaciones de usuario (mail) y contraseña en formato “email:password” (usuario@ejemplo.com:contraseña123). La mayoría de las veces son reciclados de fugas anteriores, bases de datos públicas, logs de infostealers antiguos o incluso datos autogenerados.

ULP (URL-Login-Password). Similar a un combolist, pero incluye la URL del sitio donde se usaría la credencial.

Infostealer log. Archivos generados cuando un malware infostealer infecta una máquina y exfiltra información. Incluyen no solo credenciales y URLs, sino también cookies, archivos locales, sesiones activas, configuraciones de navegador, información del sistema y más. Esto es mucho más valioso para un atacante porque puede incluir session tokens (la cookie que almacena los datos de logueo de un usuario para no pedirle que se loguee cada vez que entra a un servicio).

Muchas filtraciones se suben a foros underground como venta de logs de infostealers, aunque pueden ser viejos y no tener uso. A este escenario se suma la aparición de combolists generadas por IA.

Dark News contactó a Semyon Botalov, analista de amenazas de Group-IB, autor del artículo:

La naturaleza de los combolists y archivos ULP explica buena parte del problema: a menudo se arman a partir de incidentes antiguos de compromisos de credenciales. Como resultado, la calidad y relevancia de los datos que contienen puede variar enormemente según muchos factores.

El especialista marca, sin embargo, que no por esto hay que “descartar” toda la información de estos datos:

Aun así, no hay que descartar por completo este tipo de archivos, ya que muchos usuarios siguen reutilizando contraseñas viejas en múltiples cuentas. Además, este formato de distribución facilita que actores de amenaza de distintos niveles puedan llevar a cabo ataques usando estos datos.

Botalov advierte que “existen numerosos servicios online que permiten a los usuarios comprobar si sus datos pudieron haber sido expuestos, aunque hay que ser muy cautelosos al elegir dónde ingresan su información: algunos de estos servicios pueden recolectar los propios datos que se ingresan para la verificación”.

Uno de los servicios más usados para esto es Have I Been Pwned. De encontrarse en estas bases de datos, sugiere Botalov:

Si los datos de un usuario efectivamente han sido comprometidos, es importante no entrar en pánico, sino tomar medidas proactivas y con calma para reducir los posibles daños: cambiar todas las contraseñas afectadas, escanear los dispositivos en busca de malware y mantenerse alerta ante intentos de phishing o vishing — no responder a mensajes o llamadas sospechosas que intenten explotar la brecha.

El reporte sugiere tratar a las combolists como algo con valor histórico, pero no como un indicador de compromiso reciente.

Para más información, se puede leer completo en este enlace.

Arrestan al empleado que vendió un acceso para robar más de 100 millones de dólares a través de Pix en Brasil

La policía de Brasil detuvo esta semana a un sospechoso por un ciberataque que desvió más de 540 millones de reales (cerca de 100 millones de dólares) de instituciones financieras a través de Pix, el sistema de pagos instantáneos más usado del país. La operación incluyó el uso de criptomonedas para lavar y mover los fondos robados.

Qué es Pix. Es el sistema estatal de pagos instantáneos de Brasil, lanzado en 2020 y gestionado por el Banco Central. Su gran innovación fue simplificar drásticamente las transferencias: en lugar de pedir datos bancarios complejos, alcanza con un número de teléfono, un correo electrónico o un QR.

Está adoptado ampliamente en el país: lo usa más del 76% de la población para pagar facturas, hacer compras o transferir fondos.

Qué pasó. La policía arrestó a João Roque, un empleado de C&M Software, la empresa que provee software para conectar a los bancos con el sistema Pix. Roque admitió que vendió sus credenciales a hackers, quienes accedieron a los sistemas y ejecutaron transferencias fraudulentas masivas en una sola noche.

Las vendió por 2.700 dólares.

Lavado cripto. Según reportes locales, después de infiltrarse en los sistemas y vaciar cuentas de instituciones financieras, los atacantes convirtieron los fondos robados en criptomonedas para dificultar su rastreo y lavado. Esto les permitió mover los activos fuera del sistema bancario brasileño con mayor facilidad y anonimato.

Las autoridades explicaron que la brecha ocurrió por acceso indebido a credenciales (mediante ingeniería social) y no por fallas técnicas del sistema Pix en sí. Por ahora, el Banco Central suspendió parcialmente las operaciones de C&M para mitigar nuevos riesgos.

Hunters International cierra sus operaciones: el modelo del ransomware, bajo escrutinio

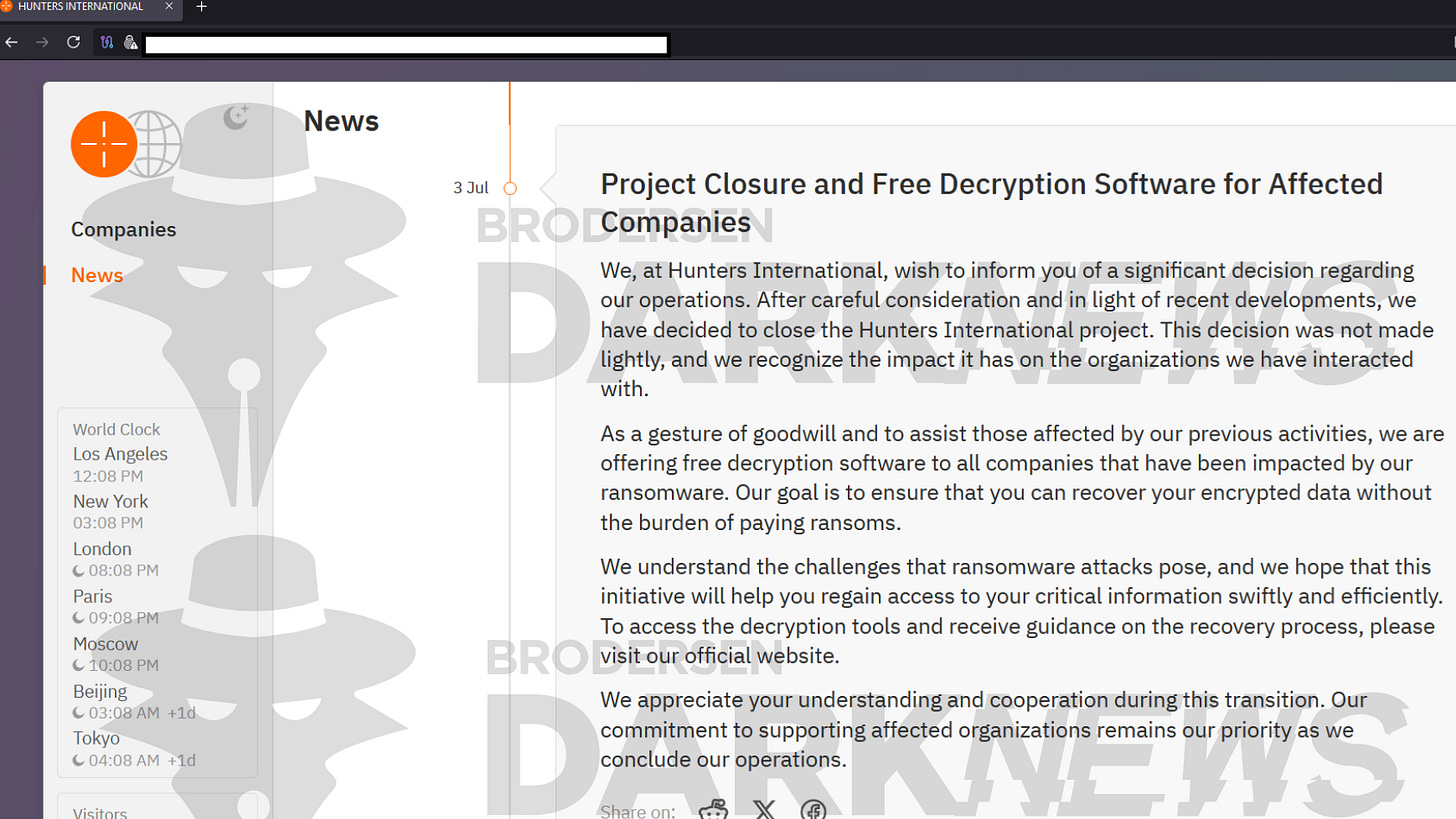

El grupo de ransomware-as-a-service Hunters International, sucesor de Hive, cerró sus operaciones y publicó los decrypters para descifrar los archivos de sus víctimas.

Qué sucedió. Hunters International comunicó en su sitio en la dark web que cierra su proyecto “tras cuidadosa consideración”. Como gesto de “buena voluntad”, liberaron descifradores gratuitos para las víctimas, aunque la mayoría seguramente ya habría recuperado sus sistemas. Desde mayo, no había nuevas víctimas listadas.

Modelo de negocio. El grupo no desapareció del todo, sino que cambió la forma de actuar: ya se había rebrandeado como World Leaks, centrado únicamente en robar y filtrar datos.

Contexto. Hunters International nació a fines de 2023 como sucesor de Hive, sumando en su haber a más de 300 víctimas, sobre todo en Norteamérica, usando doble extorsión (cifrado y robo de datos).

Tras este rebrandeo sólo se dedicarían a la parte del robo de datos, sin cifrado, en un giro que tiene que ver más con una limpieza de imagen, en el marco de una transición hacia un modelo de negocio más rentable.

Por qué importa. En el posteo, Hunters da a entender que el esquema de negocio del cifrado de datos ya no es tan rentable como antes. Desde hace tiempo, diversas compañías reportan sobre un movimiento hacia la extorsión sin cifrado.

Activision retira Call of Duty: WW2 tras hackeos a jugadores

Activision retiró de Microsoft Store y Game Pass la versión para PC de Call of Duty: WWII luego de que se viralizaran videos de jugadores siendo hackeados durante una partida.

Contexto. Activision había anunciado la llegada del shooter de 2017 a Game Pass, el servicio de suscripción a videojuegos de Microsoft, que funciona en Xbox y PC. Diversos jugadores empezaron a reportar que veían una interfaz de comando que se abría frente a ellos para desaparecer a los pocos segundos.

El ataque. El ataque explotaba una vulnerabilidad RCE (remote code execution) sólo en las versiones de Game Pass y Microsoft Store (no en las de Steam, que tiene un código distinto), que permitía a los atacantes ejecutar código malicioso en las computadoras de las víctimas.

Qué dijo Activision. La empresa habló sólo de “un problema”, a nivel público, sin dar detalles. El juego en su versión de PC fue retirado, mientras Activision trabaja en un parche. La empresa no respondió a las solicitudes de comentarios.

Historial. No es la primera vez que Activision Blizzard, desarrolladora de Call of Duty, tiene este problema. En 2023, un worm aprovechó un bug sin parchear en Modern Warfare para propagarse entre jugadores. En 2024, un hacker explotó el sistema anti-cheat para banear a usuarios legítimos. Y ese mismo año, Activision investigó ataques con infostealers dirigidos a jugadores.

Entrenamiento de docentes en IA: 23 millones para capacitaciones

La American Federation of Teachers (AFT) —segundo mayor sindicato docente de EE. UU.— abrirá en Nueva York el National Center for AI Instruction, un centro para capacitar docentes en el uso responsable de IA.

Por qué importa. El acuerdo formaliza la tendencia de que la IA ya está en las aulas, y las empresas quieren que los maestros lideren su adopción en lugar de resistirla. Según Gallup, 6 de cada 10 docentes ya usaron IA el último año para planificar clases o corregir tareas.

Qué significa. A partir de la adopción y la posterior resistencia (muchas IA fueron prohibidas en instituciones educativas), el uso de IA empezó a replantear a la educación en diversas partes del mundo. En EE.UU., la escuela pública NYC la vetó primero y luego la habilitó; distritos como Miami-Dade y universidades como Duke ofrecen chatbots a estudiantes.

Interés empresarial. Este acuerdo pone las herramientas de las Big Tech en manos de miles de usuarios nuevos y normaliza su uso. Ahí entran OpenAI, Microsoft y Anthropic, que aportarán 23 millones de dólares al desarrollo de este centro para capacitar en IA.

Críticas. Estudios recientes de Carnegie Mellon/Microsoft y del MIT advierten que abusar de IA puede reducir la capacidad de pensamiento crítico y fomentar una dependencia excesiva.

Extensiones verificadas por Google infectan a 2.3 millones de usuarios

Una investigación de Koi Security reveló que 18 extensiones para Chrome y Edge, con badges de verificación oficial, miles de reseñas y hasta destacadas en las tiendas, en realidad eran parte de una campaña maliciosa llamada RedDirection.

Impacto. Estas extensiones, que ofrecían funciones como cambiar temas, agregar teclados con emojis, etc., espiaban a los usuarios, interceptaban sus sesiones iniciadas y podían redirigirlos a sitios falsos para robar credenciales o instalar más malware.

Por qué importa. A diferencia de otros casos donde el usuario instala bajo su propio riesgo, estas extensiones no eran falsificaciones obvias: estaban diseñadas para engañar a usuarios y al propio proceso de revisión de Google y Microsoft.

Algunas funcionaron durante años de forma legítima y recién luego, mediante actualizaciones automáticas, incorporaron el malware, demostrando que el modelo de seguridad de las tiendas es vulnerable y puede ser explotado a gran escala.

Advertencia. La campaña RedDirection no solo explotó a los usuarios, sino que también abusó de todos los indicadores que suelen mirar (o deberían mirar) los usuarios a la hora de instalar una extensión: verificaciones oficiales, número de instalaciones, reseñas positivas y años de operación legítima.

En vez de proteger al usuario, el ecosistema de extensiones se convirtió en un vector de ataque.

🔓 Breaches y hacks

La aerolínea australiana Qantas, extorsionada tras un data breach

Millones de autos expuestos a un ataque remoto vía PerfktBlue

Breach en el proveedor cloud japonés NS Solutions

🔒 Ransomware

Otro grupo cierra sus operaciones: Stanlock

Ingram Micro, víctima de SafePay Ransomware

Análisis técnico: AiLock, nuevo RaaS lanzado en marzo

💣 Exploits y malware

Nueva cepa de spyware: Batavia

Luego de años de dominancia en el mercado, AgentTesla cae en popularidad

Ducex, análisis técnico en ANY.RUN

🔍 Threat intel y vulnerabilidades

BitTrap Network, nueva campaña que imita marcas conocidas para estafar usuarios

Nuevo reporte técnico sobre Bert Ransomware

Reportes: eSentire, Raidiam, Forescout, ZDI, Group-IB, Nsfocus.

🛠️ Tools y updates

Ubuntu desactiva una función de seguridad de Intel

Outlook se cayó a nivel mundial

GitLab parchea cuatro vulnerabilidades

📋 Privacidad y regulaciones

La UE va a seguir desplegando regulaciones sobre IA

Proton se suma a una acción colectiva contra Apple

Dos comisiones de Europa apuntan a relajar las reglas de GDPR

Este newsletter fue escrito por un humano. Para cualquier comentario, corrección o sugerencia de cobertura de temas, podés responder este mail.

Si te sirvió, compartilo: tu recomendación orgánica es mucho más valiosa que cualquier campaña publicitaria.