UTN: cuáles son las billeteras virtuales más seguras de 2024 (y las que podrían mejorar)

Además: España pide a Worldcoin que borren los datos de los iris, EE.UU. quiere prohibir los routers de TP-Link y explotan un nuevo zero day de DrayTek.

Dark News es un resumen semanal de noticias de ciberseguridad. Los temas están producidos y seleccionados por Juan Brodersen según estos criterios de edición.

13>20

dic

⚡ TL;DR

Semana cargada de información, en la que la UTN me acercó un estudio sobre la seguridad de las billeteras virtuales más usadas de Argentina, para ver cuáles son las más seguras. Es un reporte interesante porque, si bien hay un estándar mínimo de seguridad que exige el Banco Central, algunas podrían mejorar bastante.

Otra noticia que hizo ruido a nivel local fue la caída de dos figuras clave en el armado de la estafa ponzi que sacudió a la ciudad bonaerense de San Pedro: RainbowEX, además de congelar 3.5 millones de dólares. El colega Mariano Vidal escribió sobre el tema.

A nivel global hubo varias noticias. Una en relación a Worldcoin (ahora World): en España, la Agencia Española de Protección de Datos determinó que la empresa debe borrar los datos de los iris escaneados. Worldcoin respondió.

Ya en terreno geopolítico, la guerra comercial Estados Unidos-China tuvo dos episodios cercanos a temas cyber esta semana. Por un lado, podrían prohibir la popular marca china de routers TP-Link en suelo norteamericano; por otro, podría pasar lo mismo con Telecom China.

El CERT de China denunció que hackers patrocinados por EE.UU. hackearon dos compañías locales de tecnología, una noticia que pocas veces leemos de este lado del mundo. Y, además, salió un reporte chino de threat intel que nos recuerda que la gran cantidad de información que consumimos en el mundo infosec se produce en occidente, por occidente. Mientras tanto, la Unión Europea empezó la investigación formal sobre Tik Tok en relación a riesgos electorales.

En el mundo del ransomware hubo dos noticias interesantes. Por un lado, se detectó lo que sería un regreso de LockBit, quizás el grupo más prolífico de la historia de este modelo de negocio cibercriminal.

La otra fue local: a pesar de que el Gobierno de Argentina aseguró la semana pasada que “no se copiaron datos” de la Comisión Nacional de Energía Atómica, que sufrió un “intento” de ciberataque (todo según el entorno de Jefatura de Gabinete de Ministros), el sitio en la dark web de Money Message listó a la CNEA como víctima. Hay expectativa por si publican la información que, efectivamente, sí copiaron.

Dos curiosas, para cerrar: sentenciaron a 2 años de prisión en suspenso, una multa económica y la prohibición de trabajar en ciberseguridad a un profesional que actuó como negociador del grupo de ransomware Everest, en Francia. Y un miembro del grupo Hive cayó, aparentemente, por anunciar que iba a correr en la maratón de París. OSINT en estado puro.

En esta edición:

💰 Billeteras virtuales: las más seguras que se usan en Argentina

👁 España: quieren que Worldcoin borre los datos escaneados del iris

🚫 Estados Unidos quiere prohibir routers TP-Link y avanza en contra de Telecom China

📲 Comprueban el uso de Cellebrite para espiar activistas y periodistas

📡 Explotan un zero day de DrayTek que sirve para robar contraseñas e instalar ransomware

👾 Check Point Research: ranking de malware de noviembre

⏰ Substack dice que leer este correo completo lleva 10 minutos

Dark News #117

Billeteras virtuales: las más seguras que se usan en Argentina

Un estudio de la Facultad Regional Buenos Aires de la Universidad Tecnológica Nacional (UTNBA) puso bajo la lupa las principales billeteras virtuales y analizó su nivel de seguridad.

Resultados. “De las 10 aplicaciones analizadas, Mercado Pago es la que presenta la mejor medición de herramientas de seguridad a disposición del usuario, con 69.12 puntos. En segundo lugar se ubicó MODO, con 54.81; seguido por NaranjaX, con 53.03; Ualá, con 49.04; y Cuenta DNI, con 46.79”, asegura el resumen ejecutivo del estudio.

“Oportunidades de mejora”. Del quinto al décimo lugar se encuentran BBVA (43,2 pts.), Galicia (43,9 pts.), Santander (41,2 pts.), BNA+ (37,2 pts.) y Macro, (30,9 pts).

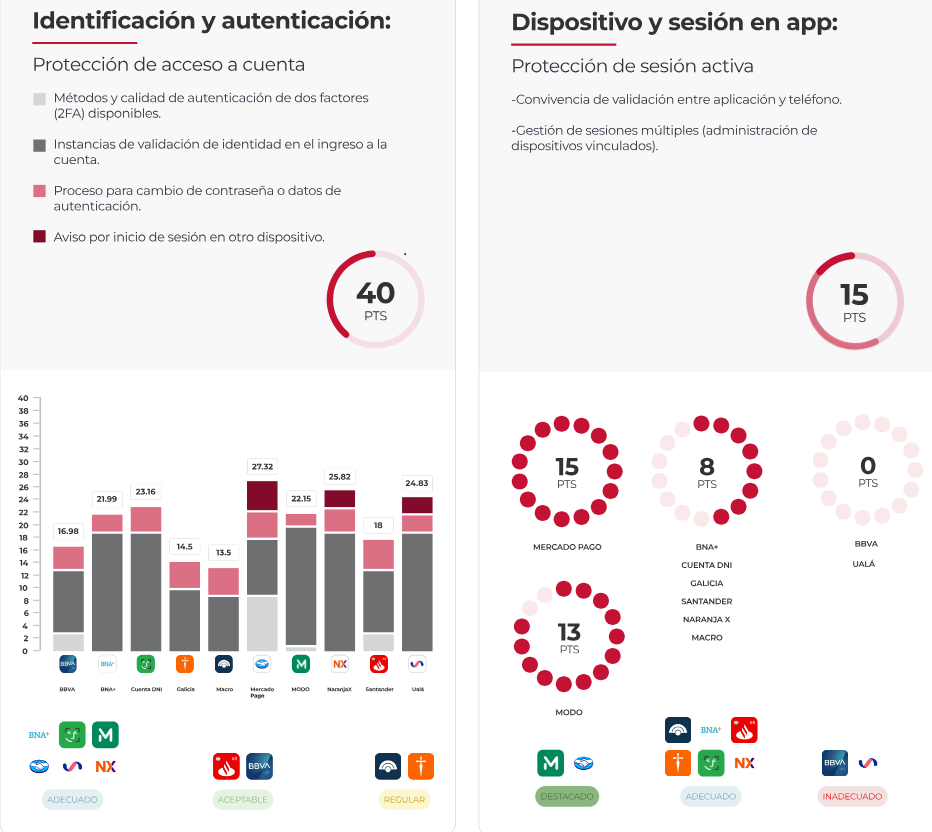

Infografías. De los gráficos que presentaron, este es de los más interesantes: cómo son los procesos de identificación y autenticación (2FA bajo la lupa) y cómo se protege la sesión una vez que está iniciada:

Dark News habló con Andrés Bursztyn, Vicedecano y Director del Departamento de Ingeniería en Sistemas de Información de la UTNBA:

Notamos un crecimiento exponencial en la adopción y uso de billeteras virtuales en los últimos años en nuestro país, que alcanza a gran parte de la población adulta. Como la seguridad es un factor relevante a la hora de elegir qué billetera usar y donde dejar el dinero, relevamos a las principales billeteras digitales y las distintas herramientas disponibles que ofrecen para proteger los datos y las cuentas ante intentos de estafas y robos.

El muestreo. El estudio es una primera etapa, donde se tomaron 10 billeteras virtuales muy usadas. Durante el año que viene seguirán analizando las restantes del mercado.

Más información. El estudio mezcla fintech con bancos, en tanto ambas tienen wallets, pero mezcla algunos criterios como la seguridad con las denuncias de fraude (que son ámbitos distintos en tanto la banca y las fintech tienen distintas regulaciones y formas de registrar telemetría. Para más datos, se pueden leer los puntos principales del reporte en este artículo en Clarín.

España: quieren que Worldcoin borre los datos escaneados del iris

La Agencia Española de Protección de Datos (AEPD) ordenó a Worldcoin (World) borrar los datos de los iris escaneados y guardados en su plataforma.

La medida. La AEPD se basó en una decisión adoptada por su homóloga de Baviera, Alemania, donde tiene la sede de sus oficinas la empresa. En ese caso, se consideró que la empresa incumplía el Reglamento General de Protección de Datos de la Unión Europea (GDPR).

Cautelar. La medida va en consonancia con una medida cautelar que rige en España desde marzo de este año. Según la autoridad de protección de datos española, hay “indicios de graves incumplimientos” e intentan “evitar daños potencialmente irreparables y proteger los derechos de los ciudadanos”.

Dudas. Especialistas dudan sobre si se podrá aplicar esta prohibición, en tanto Tools for Humanity (empresa que desarrolla Worldcoin) es norteamericana, aunque otros dicen que la decisión es vinculante.

Respuesta. Worldocoin respondió que va a apelar la medida.

Estados Unidos quiere prohibir routers TP-Link y avanza en contra de Telecom China

El Gobierno de los Estados Unidos lanzó una investigación de seguridad nacional sobre TP-Link, fabricante chino de routers y equipamiento para redes informáticas, además de productos IoT. Podrían prohibir los dispositivos.

El caso. Investigadores del Departamento de Comercio citaron a TP-Link para preguntarle sobre la estructura de su empresa, además de hacer hincapié en una carta enviada a legisladores norteamericanos en la cual se hablaba del “flagrante problema de seguridad nacional” que plantea la gran cuota de mercado que tiene la marca en Estados Unidos.

Entre los argumentos que esgrimieron, citaron leyes chinas que obligan a las empresas a ayudar a los objetivos militares y de inteligencia del Estado, y los “frecuentes ciberataques respaldados por el Estado chino que aprovechan el uso de estos routers”.

Además. El Departamento de Comercio de EE.UU. avanza para bloquear los negocios de internet y cloud de Telecom China por “temor” a que la empresa “explote los datos de los estadounidenses”, aseguró la agencia de noticias Reuters.

Según explican, una fuente confirmó un reporte que hizo público el New York Times, en el cual EE.UU. le dio 30 días a China para responder una acusación de que representan “un peligro” para el país.

Son dos noticias que agregan un grado más de tensión entre ambos países, fuertemente conectados por el mapa internacional de la tecnología.

Comprueban el uso de Cellebrite para espiar activistas y periodistas

Amnistía Internacional denunció que servicios policiales y de inteligencia de Serbia usaron programas forenses como Cellebrite para instalar spyware en activistas y periodistas.

El reporte. Según el informe, las víctimas denunciaron que sus teléfonos fueron incautados y manipulados (tampereados) mientras eran entrevistados por las autoridades serbias.

Las sospechas del uso civil de este spyware son moneda corriente; en este caso, están confirmadas por el reporte: “Cellebrite lo instaló sistemáticamente en periodistas, activistas y otros civiles”, dice Amnistía Internacional.

Por qué importa. Cellebrite es un software para crackear teléfonos bloqueados, usado por fuerzas policiales y de seguridad en investigaciones. Es una herramienta fundamental para extraer información en casos de sospechosos, como el intento de asesinato de Donald Trump en julio de este año.

Más. TheRecord publicó un extracto con los puntos destacados del reporte.

Explotan un zero day de DrayTek que sirve para robar contraseñas e instalar ransomware

Una vulnerabilidad zero day en routers DrayTek fue abusada por threat actors al menos desde agosto para robar contraseñas y hasta instalar ransomware.

El research. Forescout publicó un reporte en el que explican cómo un grupo conocido como Monstrous Manti explotó esta vulnerabilidad -el grupo estaría vinculado al conocido colectivo de ransomware Ragnar Locker-.

Por qué importa. Hubo dos descubrimientos este año en torno a routers de esta marca. En agosto, en DEF CON, dos investigadores argentinos presentaron una falla de seguridad que afectaba a 500 mil dispositivos edge.

Octavio Gianatiempo, investigador de la empresa de ciberseguridad argentina Faraday, había explicado en su momento el research:

A través de este análisis profundo, descubrimos varias vulnerabilidades significativas, siendo la más destacada la posibilidad de instalar módulos de código en el sistema operativo del router. Esta capacidad permitiría a un atacante ejecutar programas maliciosos de forma persistente en el dispositivo, resistiendo incluso reinicios y actualizaciones, lo que representa una grave amenaza de seguridad.

Al poco tiempo, en octubre, también Forescout encontró una falla que afectaba a 785 mil routers.

Sospechoso. Entre los que explotaron esta vulnerabilidad está Mikhail Matveev, alias Wazawaka, un conocido afiliado de ransomware que fue arrestado en noviembre.

Check Point Research: ranking de malware de noviembre

Check Point Research publicó el ranking de malware de noviembre de 2024 y los dispositivos IoT y la infraestructura crítica estuvieron en el centro de la escena. La lista (las flechas indican posición respecto del mismo período anterior):

↑ Androxgh0st – botnet que apunta a Windows, Mac, y Linux platforms.

↓ FakeUpdates – downloader escrito en JavaScript.

↔ AgentTesla – RAT avanzado que funciona como keylogger e infostealer.

↑ Formbook – infostealer detectado por primera vez en 2016.

↑ Remcos – RAT que se distribuye a través de documentos maliciosos de Office.

↔ AsyncRat – Troyano que apunta a Windows, envía información del sistema a un servidor remoto y puede descargar y ejecutar plugins y guardar screenshots.

↓ NJRat – RAT que apunta Gobiernos y organizaciones de Medio Oriente.

↑ Phorpiex – Botnet activa desde 2010.

↑ Cloud Eye – Downloader que apunta a Windows para descargar e instalar payloads maliciosas.

↑ Rilide – Extensión maliciosa de navegadores basados en Chromium, explota funcionalidades del browser para monitorear el tráfico, sacar capturas y hasta inyectar scripts.

Ransomware. Los grupos más activos fueron RansomHub, Akira y KillSec3.

Entre los sectores más atacados, Educación/investigación lidera la lista, seguido por telecomunicaciones y Gobierno.

🔓 Breaches y hacks

El Estado de Rhode Island (EE.UU.) sufre un breach

Cl0p se atribuye el ataque contra el servicio de transferencia de archivos Cleo

IntelBroker empezó a filtrar la información robada a Cisco en octubre

🔒 Ransomware

Texas Tech University hace público un ransomware

Telecom Namibia sufre un ataque de Hunters International

Una compañía francesa se declara insolvente tras un ransomware

💣 Exploits y malware

Nueva vulnerabilidad en Apache Struts 2: CVE-2024-53677 (hay parche)

Citrix advierte un incremento de ataques de password-spraying

Distribuyen spyware en la appstore de Amazon

🔍 Threat intel

Una nueva campaña targetea a creadores de contenido en YouTube

Trend Micro analiza una nueva campaña de vishing vía Microsoft Teams

Corvus Insurance, Experian, HP Wolf Security, SentinelOne, The Software House, Wordfence.

🛠️ Tools y updates

CISA actualiza el catálogo KEV (Known Exploited Vulnerabilities)

RansomLord, una herramienta que intercepta ransomware, recibe un update

Fortinet actualiza su Wireless Manager software

📋 Privacidad y regulaciones

Dos multas para Meta esta semana: 251 millones de euro en Irlanda y 50 millones de dólares australianos

Aseguran que la primera administración de Trump espió registros demócratas

Extraditan a un ciudadano de Nigeria por BEC

Este newsletter fue escrito por un humano. Para cualquier comentario, corrección o sugerencia de cobertura de temas, podés responder este mail. Se acepta (y agradece) todo tipo de feedback.

Como siempre impecable entrega estimado humano.

Que tema tan crítico en de los routers, no solo por ser puertas de entrada tan masivas, sino también lo complejo de administrar actualizaciones para un usuario común (más allá que todos aquellos que están usando el de algún ISP podrían tener alguna alternativa de actualización masiva). Nuevamente menciono que es un orgullo lo que presentaron en DEF CON los investigadores argentinos, si a eso le sumamos la medida para congelar las cuentas de los de RainbowEX a Tether... 👌