Un infiltrado en LockBit

Un analista estuvo un año dentro del grupo, Cellebrite y Mailchimp filtrados, Google Ads con malware, y una empresa de barcos afectada por ransomware.

SecOps es un resumen semanal de noticias de seguridad informática. La selección de temas está curada por Juan Brodersen según estos criterios de edición.

13 al 20 de enero

🕵️♀️ Un infiltrado en LockBit

Enero y ya tenemos una de las mejores historias del año.

Esta semana, un investigador publicó el resultado de un trabajo de infiltración. Se metió durante un año en Lockbit para entender cómo operan: sus TTPs (Tactics, Techniques, and Procedures).

Lockbit es una de las bandas de ciberdelincuentes más prolíficas de la actualidad. Con afiliados en todo el mundo, su encriptador para bloquear acceso a archivos mediante ransomware es uno de los más sofisticados del mundo.

Protagonista de hackeos a instituciones gubernamentales y empresas en todo el mundo, se jactan de haber encriptado a más de 12 mil organizaciones (en Argentina su blanco más grande fue la prepaga de salud Osde). Esto cuenta DiMaggio:

“Pude ver las herramientas y recursos utilizados para gestionar y llevar a cabo ataques desde la perspectiva del adversario. Y lo que es más importante, conocí las opiniones, hábitos personales, motivaciones e inseguridades de los delincuentes humanos que estaban detrás de la operación”

La investigación es larga y está en inglés, pero vale la pena. Se puede leer, casi al comienzo, una serie de insights: ahí están las conclusiones más interesantes del estudio.

También se puede leer un resumen, en español, que hizo el sitio segu-info.

👑 El Correo Real, hackeado

LockBit (otra vez) encriptó esta semana al Royal Mail, el servicio postal británico, una institución que tiene más de 500 años (fundada en 1516).

Esta es la ransom note que les mandaron:

El ransomware encriptó dispositivos utilizados para envíos internacionales y envió las notas de rescate a impresoras utilizadas para operaciones aduaneras.

El correo británico inició una investigación, mientras LockBit amenaza con publicar los datos internos.

🔓 Cellebrite, el cazador cazado

Cellebrite, la empresa especializada en herramientas de software forense, fue hackeada y les filtraron 1.7TB de información.

La compañía es conocida por fabricar dispositivos que desencriptan teléfonos móviles y equipos bloqueados con contraseña, y son usados principalmente en procesos judiciales.

El grupo que dice tener la información es Enlace Hacktivista, que ofrece la información vía torrent y aseguran que consiguieron los datos por un informante anónimo (whistleblower). Para sus críticos, Cellebrite fabrica ciberarmas.

La empresa fue muy nombrada en medios argentinos en septiembre del año pasado, cuando se usó el sistema UFED para desbloquear el teléfono de los imputados por el intento de asesinato de la vicepresidenta Cristina Fernández de Kirchner.

En 2019 aseguraron que podían romper las claves de cualquier dispositivo Android o iOS.

🔍 Malware vía Google ads

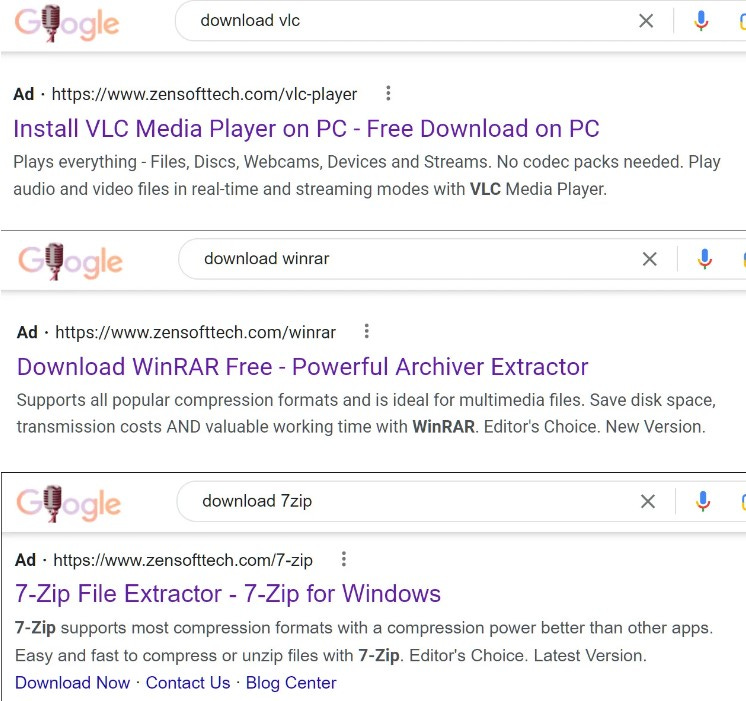

Lo sitios falsos (phishing) tienen distintas formas. Una de ellas es vía Google Ads, los anuncios pagos del buscador más usado del mundo. Ahora, para quienes busquen VLC, Winrar y CCleaner y OBS, cuatro programas muy populares, hay links que vienen con sorpresa.

Le pasó a un usuario referente del mundo cripto, y lo contó acá: le hackearon todo.

Notepad++, Rufus, 7-Zip y otros programas fueron inyectados entre los ads de Google con Malware.

Esto es un problema gravísimo que Google, por el momento, no puede resolver: permitir que hackers disfracen links como si fueran legítimos, simplemente pagando.

🔑 Otro gestor de claves hackeado

Después del caso de LastPass, que suma dos hackeos en un año, ahora llegó el turno de otro gestor de claves: Norton Password Manager, mediante credential stuffing.

“Al acceder a su cuenta con su nombre de usuario y contraseña, el tercero no autorizado puede haber visto su nombre, apellidos, número de teléfono y dirección postal” - NortonLifeLock

Si bien la mayoría de los expertos sugiere que es mejor usar administradores de contraseñas (son más seguros que usar claves débiles), uno de los grandes problemas es que concentran los accesos a la información sensible del usuario en un solo lugar.

🐒 Mailchimp

La plataforma de newsletters Mailchimp, una de las más utilizadas del mundo por campañas comerciales, medios y periodistas, fue hackeada. Por segunda vez en 6 meses.

En esta ocasión, la empresa informó en su blog oficial que se trató de un ataque de ingeniería social mediante el cual pudieron meterse en datos de 133 cuentas.

“Sabemos que incidentes como este pueden causar incertidumbre y lamentamos profundamente cualquier frustración. Continuamos nuestra investigación y proporcionaremos a los titulares de cuentas afectados información precisa durante todo el proceso”

Algo curioso que hicieron y que parece una buena práctica: dejan el mail del CISO para contactarlo (o del departamento). Los usuarios pueden escribir a ciso@mailchimp.com y hacer preguntas.

🚢 Mil barcos afectados por ransomware

Una empresa noruega de transporte marítimo, DNV, fue afectada por un ataque de ransomware. El software atacado se llama ShipManager y se usa para gestionar las flotas que manejan los envíos.

70 clientes que operan mil embarcaciones fueron afectados; un 15% del total de la flota.

Hay algo interesante en este tipo de ataques: la infraestructura crítica de industrias (OT) es uno de los sectores más vulberables a ciberataques. Suelen tener sistemas operativos viejos, desactualizados y sin protecciones.

En gran parte esto sucede porque los sistemas de las industrias no fueron pensados bajo un esquema de seguridad informática. Lo hablamos el año pasado en el Fortinet Xperts Summit de México con un especialista en el área, que explicó el panorama.

📊 La cifra: LockBit dominó 2022

Para terminar, no sorprende el dato de Kela: el año pasado, LockBit dominó completamente la escena del cibercrimen.

El PDF completo se puede ver en este enlace.

Muy bueno, gracias