Un ransomware nuevo hace estragos: Nevada

Ataque severo contra servidores ESXi, se traba la causa contra miembros de REvil, hackearon la red de TOR con DDoS, Data Breach en Reddit y cómo fue la caída de Hive.

SecOps es un resumen semanal de noticias de seguridad informática. La selección de temas está curada por Juan Brodersen según estos criterios de edición.

3 al 10-feb

👾 Una nueva cepa hace estragos

VMWare, plataforma de virtualización de equipos ampliamente usada, sufrió un ataque de ransomware. Pero a partir del ataque se pudo identificar una nueva cepa que “se está esparciendo rapidísimo”: Nevada.

La intrusión se aprovechó de una vulnerabilidad de al menos dos años (CVE-2021-21974) en los servidores ESXi, el hipervisor para correr máquinas virtuales. Por esto, la empresa llamó de manera urgente a los administradores a actualizar y deshabilitar OpenSLP.

El 30 de enero apareció el primer estudio de esta amenaza: una vez que entran, encriptan los archivos del servidor ESXi y dejan una nota pidiendo 50 mil dólares en bitcoin.

Pero hay un dato llamativo: el malware encripta archivos de configuración y deja los discos virtuales intactos. Por ahora no tienen sitio web, sola una dirección TOX para contactarlos.

En cuanto a VMWare, es llamativo es que desde marzo de 2021 hay un exploit público para este bug y, así y todo, la gran mayoría de las compañías no parchearon el problema.

Hacia el fin de la semana apareció una variante de estos ataques de ransomware vinculados a ESXiArgs que dificulta aún más la recuperación de archivos.

En total hay más de 3.800 servidores infectados.

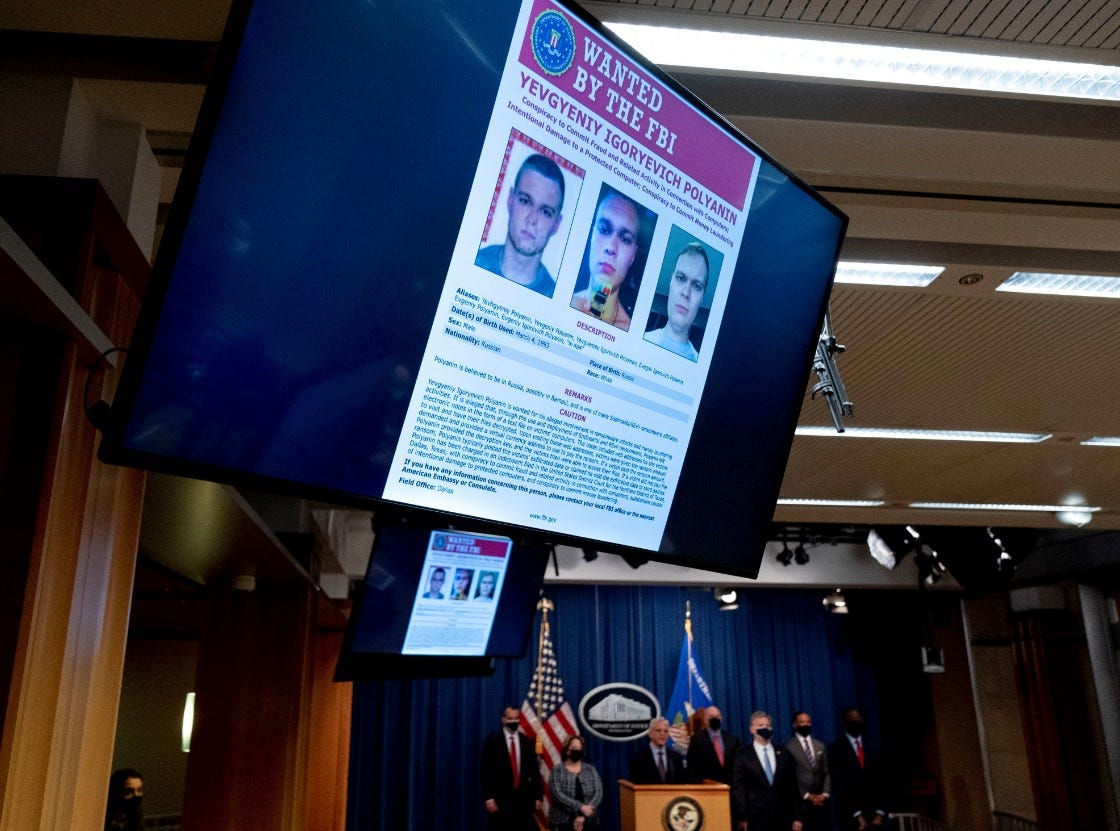

👨⚖️ REvil: no pueden acusar a la banda por ransomware

Esta semana se conocieron avances de la detención de REVil, uno de los grupos más grandes de ciberdelincuentes del mundo.

A comienzos del año pasado, el Servicio Federal de Seguridad de Rusia (FSB) llevó a cabo una operación especial en la que logró detener a los integrantes de la banda. Por estas latitudes, por ejemplo, habían logrado hackear el dominio argentina.gov.ar.

Ahora bien: el Gobierno ruso apenas pudo probar cargos contra los ocho sospechosos por fraude con tarjetas de crédito, pero no por operar un grupo de ransomware.

En parte, las autoridades rusas culparon al FBI y lo acusaron de no colaborar en la investigación luego de la invasión de Rusia a Ucrania.

El caso no tuvo casi cobertura en medios en español, por lo que hay que entrar a sitios de noticias rusos como Kommersant y usar, eventualmente, la traducción automática para leer sobre el avance de la causa.

Mientras tanto, vale recordar que analistas de amenazas identificaron hace poco piezas del código de REvil y se preguntan si el grupo está activo nuevamente, con otros integrantes.

Los que sí fueron sancionados por los Estados Unidos y el Reino Unido fueron siete miembros rusos de TrickBot, el grupo de ciberdelincuentes que usó distintos malwares para apoyar ataques de los ransomware Conti y Ryuk. Más info, en Bleeping Computer.

🔓 Data Breach en Reddit

El agregador de contenidos más popular del mundo, Reddit, sufrió una filtración de datos.

Una vez ocurrido, tomaron una excelente política: hicieron un AMA (Ask Me Anything) donde los usuarios podían preguntar qué pasó.

Esto contaron:

“TL;DR Basándonos en nuestra investigación hasta el momento, las contraseñas y cuentas de los usuarios de Reddit están seguras, pero el domingo por la noche, los sistemas de Reddit fueron hackeados como resultado de un sofisticado y altamente dirigido ataque de phishing. Obtuvieron acceso a algunos documentos internos, código y algunos sistemas de negocio internos”

Así, como se puede leer, fueron víctimas de un spear phishing: entraron luego de robarle las credenciales de logueo a un empleado.

Lograron robar datos internos, incluyendo acceso al código fuente.

💣 Hackearon la red de Tor con DDoS

Tor Project, organización sin fines de lucro que fomenta el anonimato y combate la cibervigilancia en la web, fue hackeado con un ataque de denegación de servicio distribuido esta semana.

Los ataques DDoS saturan la red con una inusual cantidad de peticiones a un determinado sitio web, para impedir así la conexión de usuarios legítimos.

Según explicó Tor, el ataque fue “masivo”, con una particularidad: “Los métodos de ataque fueron cambiando con el tiempo y nuestros ingenieros no pueden determinar quién estuvo detrás del ataque”.

Por este motivo, aclaran, la red está experimentando conexiones más lentas. Lo cual es un problema si se considera que, por la propia naturaleza de Tor, la navegación suele ser más lenta por default.

🔍 Al menos dos phishing más vinculados a Google Ads

El buscador más usado del mundo tiene un problema grande con el phishing: diversos actores de amenazas utilizan los enlaces patrocinados para linkear a sitios falsos y robar credenciales y tarjetas de crédito.

Esta semana se detectaron al menos dos novedades: una a través de la plataforma de virtualización KoiVM; otra, relacionada con AWS.

Esta segunda es más grave por la gran cantidad de usuarios que tiene el servicio de computación en la nube de Amazon. Acá, el reporte completo de SentinelOne.

🪙 CheckPoint detecta una nueva estafa cripto: Dingo Token

El laboratorio de CheckPoint Research advirtió que la criptomoneda Dingo es una estafa, debido a la función del smart contract que permite cambiar su tarifa de compra y venta hasta en un 99%.

Tras una meticulosa investigación, “el propietario del proyecto usó la función ‘setTaxFeePercent’ para manipular las tarifas”, aseguró CheckPoint.

El reporte completo desagrega la información de esta criptomoneda, rankeada 774 con una capitalización de mercado de 10.941.525 dólares.

🍯 Cómo cayó Hive

A fines de enero cayó Hive, una de las bandas de ransomware más grandes del mundo.

Esta semana hablé con cuatro expertos para tratar de entender cómo fueron desarticulados y qué significa para el escenario del ciberdelito la baja de un actor de este calibre.

Mauro Eldritch, analista de amenazas de BCA LTD, contó las TTPs del grupo:

“El grupo usaba diversas técnicas de ataque selectivo para acceder a las redes: hackeos por fuerza bruta de RDP, abusos de aplicaciones comunes como VPNs o Microsoft Exchange, phishing para obtener credenciales”

En cuanto a cómo cayeron, la única pista oficial la dio el fiscal general de los Estados Unidos: “Hackeamos a los hackers”, dando a entender que Hive puede haber dejado alguna puerta trasera abierta.

Robert Lipovsky, principal investigador de inteligencia de amenazas de ESET, apuntó una idea intresante:

“Muchas de estas bandas se han vuelto muy codiciosas y también han estado atacando a organizaciones sanitarias y al gobierno, lo que ha atraído la atención sobre ellas”

Brett Callow, de Emsisoft, advierte un cambio en el negocio que podría explicar ciertas diferencias internas en el grupo:

“El ransomware solía ser un negocio muy rentable y de muy bajo riesgo. Eso ya no es así. Las perturbaciones y las acciones judiciales se están combinando para disminuir los beneficios y aumentar el riesgo y, con el tiempo, es de esperar que eso repercuta en el nivel de actividad de este tipo de amenazas”

El análisis lo completó Alejandro Botter, gerente de ingeniería de Check Point para el sur de latinoamérica de CheckPoint Research, una de las compañías que más estudió al grupo. Él anticipa que es probable que el código de Hive se vea reutilizado.

“La reutilización de código de malware es algo usual. ¿Por qué reinventar la rueda cuando puedes sacar provecho del malware anteriormente desarrollado? Al igual que los desarrolladores de software, a los cibercriminales les encanta reutilizar el código para ahorrar tiempo”

Se puede leer completo acá (está hard-paywalled, desactivar javascript para leer).

La cobertura de la caída de Hive, en SecOps:

🔗 Más info

Microsoft dice que solo 28% de sus usuarios usa MFA para iniciar sesión

RiskRecon registró data breaches durante 10 años: acá se puede descargar el reporte con los resultados

LockBit encriptó la Alcaldía de Medellín

Las 10 amenazas más propagadas en el mundo (a enero de 2023), por ESET

Bancos, entidades preferidas por los actores de phishing para cometer suplantación de identidad [Reporte completo, PDF]

Dashlane es ahora Open Source

ASEC perfila el ransomware Darkside

Blue Hat 2023 confirmó la lista de disertantes

Atención: screenshots con malware

Excelente edición! Gracias por la mención!