Predicciones 2023 en seguridad informática: quiénes tendrán más responsabilidad

Tendencias para el cibercrimen, ESET detecta un malware nuevo contra Ucrania, nuevo código de Lockbit, Yahoo vive en forma de malware y cuánto paga el ciberdelito en la dark web.

SecOps es un resumen semanal de noticias de seguridad informática. La selección de temas está curada por Juan Brodersen según estos criterios de edición.

27-ene/3-feb

🔮 Predicciones (tendencias) 2023

2023 ya va tomando forma y varias empresas expertas en ciberseguridad publicaron informes con números que marcan algunas tendencias.

Como siempre, las cifras del cibercrimen son tentativas. Pero, junto con los reportes de ciberataques, dan un panorama para tener en cuenta.

Los más destacados que salieron esta semana:

For All Secure: Zero-day exploit farms y ransomware en autos.

JupiterOne: transparencia “radical” en cuanto a data breaches y su comunicación. Atención: cargan las tintas en los CISOs.

Palo Alto Networks: aumento de ciberataques coordinados, con la nube en la mira (resumen en español, reporte completo en inglés)

AT&T: Un informe estima 4 trayectorias criminales posibles que pueden tomar los hackers: baja amenaza (28.8%), “desistidores” (23.9%), prolíficos (25.8%) y amenaza persistente -APT- (21.5%).

Dato: pocas menciones a ChatGPT, el santo grial tech del momento que, según expertos, se está usando para escribir malware.

💾🧹 SwiftSlicer, nuevo wiper contra Ucrania

La guerra en Ucrania desató nuevas amenazas, con el revival de Industroyer a la cabeza. Ahora ESET detectó el 25 de enero un nuevo malware que borra información, llamado SwiftSlicer. Es decir, un wiper.

Dentro de las TTPs, identificaron que los atacantes lograron “tomar el control del entorno de Active Directory de la víctima”.

“Una vez ejecutado, borra las shadow copies, sobrescribe de forma recursiva los archivos ubicados en %CSIDL_SYSTEM%\drivers, %CSIDL_SYSTEM_DRIVE%\Windows\NTDS y otras unidades que no son del sistema y luego reinicia la computadora. Para sobrescribir, utiliza un bloque de 4096 bytes de longitud lleno de bytes generados aleatoriamente”

Según identificaron, la distribución estuvo a cargo de histórico APT Sandworm.

Dato: Fortinet llamó a 2022 el “año del wiper”.

🟢 Nueva variante de LockBit: Green

LockBit, que esta semana encriptó a Ion Group, empezó a usar un nuevo encrypter. Está basado en el código fuente filtrado de Conti, banda ya disuelta.

El grupo de ciberdelincuentes estaría migrando de su versión 3.0 (LockBit Black) al nuevo ransomware, según reportó VX-Underground.

En Bleeping Computer citan a un analista que hizo ingeniería inversa del código nuevo:

“Está basado 100% en el código fuente de Conti. El algoritmo del decrypter es solo un ejemplo de similitud. Es llamativo que hayan elegido construir una payload basada en Conti, ellos tienen su propio encriptador desde hace tiempo"

🪟 Microsoft sigue de cerca el ransomware

La compañía de Redmond contó esta semana que detectó más de 100 actores de amenazas que logran instalar ransomware con sus ataques.

En total, la empresa dice que tiene en la mira a 50 familias únicas de este tipo de malware, que fueron usadas en 2022.

"Algunas de las payloads de ransomware más destacadas incluyen Lockbit Black, BlackCat (ALPHV), Play, Vice Society, Black Basta y Royal"

Insistieron en que la estrategia de defensa, sin embargo, no tiene que mirar tanto a la carga útil del ataque sino más bien a “la cadena de actividades que conducen a su implementación”.

Un desafío muy grande, considerando que el deploy del RaaS suele tener como puerta de entrada la ingeniería social.

📚 Escuela encriptada

Algunos grupos de cibercriminales tienen como política no atacar hospitales, escuelas y transporte. Otros, no discriminan.

Los colegios públicos de Nantucket (una isla en Massachusetts) sufrieron un encriptado de sus sistemas. Mandaron un mail a todos los padres:

“Se apagaron todos los dispositivos de los estudiantes y del personal, nuestros sistemas de seguridad y protección, incluidos los teléfonos y las cámaras de seguridad”

🧰 Cuánto paga el cibercrimen

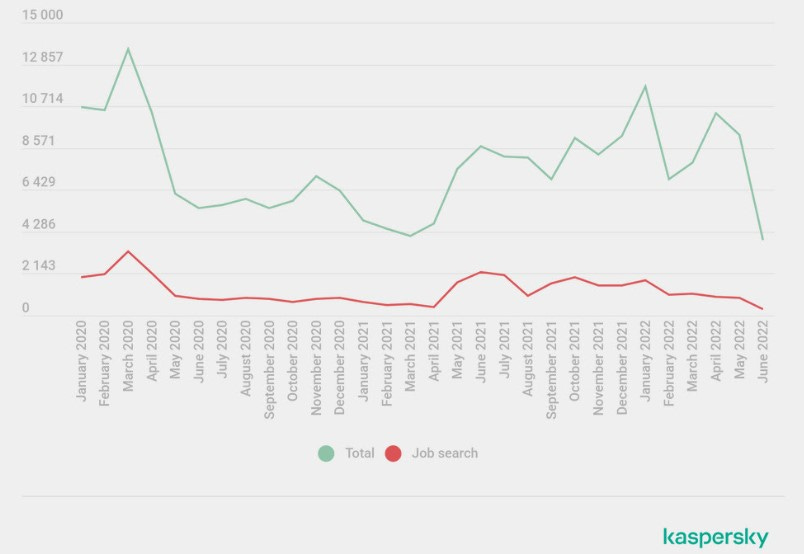

Kaspersky investigó durante dos años y medio una enorme cantidad de posteos en la dark web para saber cuánto se ofrece por ciertos trabajos para hackers.

Descubrieron que lo que más se busca son desarrolladores: 61% de los 200 mil posteos de head-hunting estuvieron centrados en programadores.

Según las capacidades, había ofertas entre 1.300 y 4.000 dólares, con algunos casos de escritura de código malicioso que pagaban hasta 20 mil.

🔍 Yahoo vive, en forma de malware

CheckPoint descubrió que Yahoo fue la empresa más usada para cometer phishing en el Q4 2022.

Instagram, Google, Microsoft Teams y más, en el reporte completo.

🔗 Más info

La CIA ofrece 10 millones de dólares por Hive

Parche urgente para Microsoft Exchange

RCE en impresoras Lexmark

Dos CERTs advierten que KeePass es ahora insegura: Bélgica y Países Bajos

Bitwarden, Dashlane y el gestor de passwords de Safari, vulnerables

Hackearon T-Mobile; impacta en Google Fi

Tokio hace simulacros de ciberseguridad

Suiza: advierten a las universidades como targets

EE.UU: Agencias Federales, muy atrasadas

Nuevo actor: TA444, relacionado con APT38