Cómo detectar rostros falsos: guía para combatir hackeos biométricos

Además: muestran cómo robar contraseñas de gestores de contraseñas, data breach en Workday, detienen al admin de "Al Ángulo TV" y cae un miembro de Scattered Spider.

Dark News es un resumen semanal de noticias de ciberseguridad, privacidad y hacking. Los temas están producidos y seleccionados por Juan Brodersen según estos criterios de edición.

15>22

ago

⚡TL;DR

Vuelta al resumen de noticias semanales, después de un descanso por la cobertura de DEF CON 33 y Black Hat USA. Me encontré, como todas las semanas, con muchísima información e incluso me costó decidir el tema de apertura. Esta edición será más larga que lo habitual y es probable que se corte en tu inbox, recomiendo hacer clic en el título para tener la versión completa.

Sobre todo porque hay un tema que es de interés más bien especializado, aunque es un buen titular: encontraron una forma de vulnerar a los gestores de contraseñas. ¿Es importante? Sí, pero el alcance es limitado. Los usuarios que usan administradores de passwords son pocos, los que los usan en extensiones de navegadores, menos todavía. El teléfono móvil sigue siendo la plataforma predilecta del usuario promedio. De todos modos, hablé con el investigador para entender mejor el alcance del research.

Pero me pareció mejor abrir con una nueva guía del NIST que apunta a explicar cómo distinguir rostros falsos generados por lo que se conoce como “face morphing”, una técnica de fusión de caras que, por el acceso masivo a herramientas de IA, representa un problema cada vez más tangible.

Hubo una detención local y una condena internacional. El administrador de la página de partidos pirata Al Ángulo TV, por un lado (similar a Fútbol Libre o MagisTV), y la condena de uno de los miembros de Scattered Spider, grupo de hackers internacional.

En el mundo del ransomware hay un actor que gana protagonismo: Qilin. Esta semana hubo una empresa argentina afectada por este grupo, atacaron una farmacéutica en EE.UU., para Check Point Research es una de las amenazas más latentes y Europol puso una recompensa sobre la cabeza de dos de sus operadores. Además, pusieron ellos mismos una recompensa (falsa) sobre su cabeza.

En el plano local, apareció información del Ejército argentino a la venta en un foro underground y un nuevo portal que suplanta a la Agencia de Recaudación y Control Aduanero (ARCA) del Gobierno.

Un poco de drama corporativo: el CEO de Zscaler, empresa de ciberseguridad anunció que están usando información de sus clientes para entrenar inteligencia artificial. “Eso no me suena muy zero trust”, criticaron algunos analistas.

Dejo dos más sociológicas para cerrar: probablemente, las redes sociales no pueden arreglarse (el paper). Y Cory Doctorow escribió sobre el concepto del “infantilismo de vigilancia”.

Y por último, salió un nuevo número de Phrack, con una perlita: una entrevista a Gerardo Richarte, reconocido hacker argentino de CORE. Se lee acá.

En esta edición:

🔓 Gestores de contraseñas: muestran cómo vulnerar extensiones

💼 Workday confirma un breach por ingeniería social a través de Salesforce

🕷 Cae un miembro de Scattered Spider, especialistas en ingeniería social

⚽ Detienen al creador de “Al ángulo TV”, sitio para ver partidos de fútbol y Fórmula 1

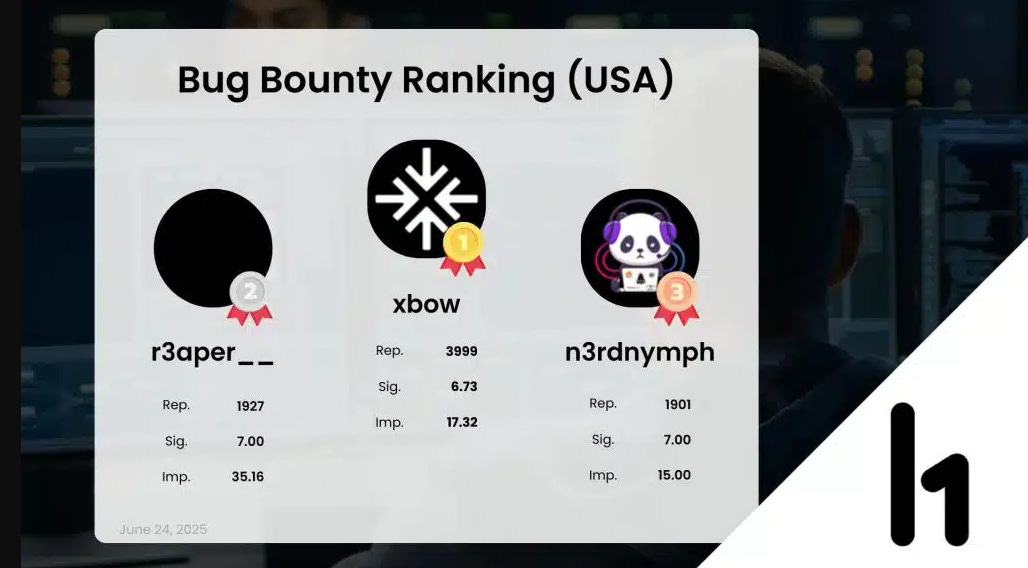

🤖 XBOW deja de competir en HackerOne tras hacer podio entre los bug hunters

⏰ Substack dice que leer este correo completo lleva 12 minutos

📧 Dark News #159

Espacio publicitario

SECURETECH es una compañía de ciberseguridad argentina que se desempeña en estrategia, evaluaciones y asesoramiento especializado. Analiza los riesgos de cada cliente, con foco en los activos más críticos y la formación de un equipo interno que haga del programa un proceso de mejora de largo plazo.

Más información, clic en este enlace.

NIST publica una guía para detectar “morphing facial”

El Instituto Nacional de Estándares y Tecnología de EE.UU. (NIST) lanzó una guía (NISTIR 8584) para ayudar a organizaciones a detectar incidentes de face morphing: una técnica que mezcla fotos de dos o más personas para crear una imagen nueva capaz de engañar sistemas de reconocimiento facial.

“Face morphing”. Es una técnica que combina rasgos de dos o más personas en una sola imagen para crear un rostro que parece real pero que pertenece a múltiples identidades. Se popularizó en los años 90 como un efecto visual en el cine y la publicidad.

Investigadores demostraron que se puede usar para vulnerar sistemas biométricos, lo que abre la puerta a fraudes en pasaportes y controles de acceso.

Cómo funciona. El morphing genera una cara híbrida que los sistemas biométricos pueden reconocer como válida para ambas identidades. Es crítico para bancos, criptomonedas, gobiernos y entornos militares.

Dark News contactó a Javier Blanco, Doctor en Informática por la Universidad de Eindhoven, Holanda, especialista en IA.

Lo primero que se puede decir es que para poder diferenciar una cuestión hecha con una determinada tecnología, sólo la misma tecnología la puede distinguir. Así como hubo una carrera por la criptología y el criptoanálisis, es decir, entre encriptar y descifrar, esto es parecido: inventar algo por IA y distinguir si lo es o no. Si yo me dedicase a hacer face morphing, lo que haría sería hacer esos morph en base a lo que no puede distinguir un programa que reconoce morphs. Tomaría esos datos para que pase ese control sin ser descubierto, y esto se podría usar para entrenar un nuevo generador de morphs.

NIST. Es precisamente lo que hace el software para detectar morphing presentado en el PDF: busca automáticamente artefactos en la imagen, inconsistencias de textura, color de piel o zonas poco naturales (iris, labios, cejas). La guía recomienda estrategias según el caso: no es lo mismo un trámite en tiempo real (como pasaportes en migraciones) que un control de acceso corporativo.

En este sentido, Blanco, también docente en la Universidad Nacional de Córdoba (FAMAF y Ciencias Sociales), reflexiona sobre el problema de fondo:

Por supuesto hay reflexiones sociales y políticas, más allá del problema de burlar estos controles. Evoluciona tan rápido esta tecnología que no parece que se vaya a resolver de una vez y para siempre, sino que se van a encontrar nuevos trucos y nuevas soluciones. Ese dinamismo sólo se va a ir acelerando, van a evolucionar las formas de identificación, pero también las maneras de engañarlo. Es un problema político de primer orden: tiene que estar en la agenda pública, aunque no sea para resolverlo, sí para conocerlo y entender los alcances y las preocupaciones sociales que esto puede generar.

Recomendaciones. Según explica NIST, la defensa más efectiva es evitar que las fotos morpheadas ingresen al sistema. Para eso, sugieren métodos de captura confiables, detección automatizada y capacitación del personal. Se puede leer completo en este enlace.

Gestores de contraseñas: muestran cómo vulnerar extensiones

Un investigador reveló una técnica que permite robar credenciales, códigos 2FA e incluso datos de tarjetas a través de extensiones de gestores de contraseñas en navegadores.

El research. Marek Tóth expuso en DEF CON 33 una variante llamada DOM-based extension clickjacking, que aprovecha cómo las extensiones inyectan elementos en una página para engañar al usuario. Un clic en un sitio malicioso puede disparar el autocompletado del gestor y exfiltrar credenciales a un servidor controlado por el atacante.

Cómo funciona. El hack consiste en superponer elementos invisibles (por ejemplo, formularios ocultos) sobre pop-ups falsos como banners de cookies o pantallas de login. Cuando el usuario cierra el pop-up, sin saberlo, hace clic en un formulario que activa el autocompletado.

Dark News contactó al investigador, para entender cómo se puede abusar de estas extensiones:

Un atacante puede crear un elemento con el que los usuarios se encuentran habitualmente, como un banner de cookies. Cuando una víctima visita una página de este tipo y acepta las cookies, esto puede desencadenar un clic en la interfaz de usuario de autocompletar oculta, lo que da lugar al rellenado involuntario de las credenciales, que el atacante puede capturar.

Tóth comprobó que 11 extensiones populares, entre ellas 1Password, iCloud Passwords, Bitwarden, Enpass y LastPass, son vulnerables.

Por qué importa. Los password managers son herramientas críticas para la seguridad online, pero su integración con el navegador abre una nueva superficie de ataque. El hecho de que 6 de los proveedores todavía no hayan corregido el fallo agrava el riesgo.

Consultado sobre qué escenario es conveniente con las contraseñas, explicó:

Cada enfoque tiene sus propias ventajas e inconvenientes. Algunos usuarios valoran la comodidad de la sincronización en la nube, mientras que otros dan prioridad a una mayor seguridad y gestionan ellos mismos las transferencias entre dispositivos. El enfoque de la gestión de contraseñas debe depender del tipo de servicio. Para cuentas críticas conviene memorizar entre 3 y 5 contraseñas y no almacenarlas; para servicios menos sensibles, usar gestores sin conexión como KeePass; y para lo no esencial, almacenamiento en la nube con cifrado fuerte y medidas extra de seguridad.

Más allá de esto, el investigador recomienda, por el momento, desinstalar estas extensiones.

Workday confirma un breach por ingeniería social a través de Salesforce

El gigante de recursos humanos Workday sufrió una filtración de datos tras un ataque de ingeniería social que afectó una plataforma CRM de un proveedor externo. El incidente expuso información de contactos comerciales, aunque la compañía aseguró que los entornos de clientes no fueron afectados.

Cómo fue el ataque. Los atacantes lograron acceso mediante técnicas de ingeniería social, al contactar a empleados por llamadas telefónicas para hacerse pasar por personal de recursos humanos o IT. Luego, según fuentes, comprometieron una instancia de Salesforce vinculada a la compañía.

El threat actor. Aunque la empresa no lo comunicó, Bleeping Computer confirmó que el ataque es parte de una oleada del grupo Shiny Hunters, que ya atacó a empresas de alto perfil como Adidas, Qantas, Allianz Life, Louis Vuitton, Dior, Tiffany & Co., Chanel y, hace poco, Google. El caso más conocido y con más impacto fue el de Snowflake (ver).

Por qué importa. Workday tiene una base de usuarios inmensa: gestiona información sensible para más de 11.000 organizaciones, incluidas el 60% de las empresas del Fortune 500.

Aunque los datos filtrados son de disponibilidad “común” (nombres, emails, teléfonos), este tipo de información puede ser usada para nuevas campañas de phishing y fraudes dirigidos.

Cae un miembro de Scattered Spider, especialistas en ingeniería social

Noah Urban, un joven de 20 años del estado de Florida (EE.UU.), fue condenado a 10 años de prisión por ser parte de Scattered Spider, uno de los grupos de hacking con más poder de fuego de los últimos años. Además, deberá pagar 13 millones de dólares en restitución a 59 víctimas.

Contexto. Scattered Spider es un grupo de ingeniería social y sim swapping que atacó dos de las cadenas hoteleras más grandes del mundo: MGM Resorts International y Caesars Entertainment, en Las Vegas.

Cómo operaba. Urban y su equipo utilizaban la técnica conocida como SIM swapping: robaban datos personales y transferían el número de teléfono de la víctima a un dispositivo bajo su control. Con eso lograban resetear contraseñas y acceder a cuentas de criptomonedas.

TTPs. Recordaba el analista Will Thomas (@BushidoToken) en 2023:

Los ataques suelen comenzar todos de la misma manera, ya sea a través de un mensaje de phishing SMS para recopilar credenciales o a través de una llamada de vishing de ingeniería social de la vieja escuela (aunque sigue siendo muy eficaz) para obtener credenciales o conseguir que el objetivo descargue software malicioso y proporcione acceso.

El alcance. Entre 2021 y 2023, Urban participó en campañas que robaron millones de dólares en criptomonedas y datos corporativos sensibles. Según su declaración, él solo llegó a acumular “varios millones”, aunque buena parte los perdió en apuestas online.

Por qué importa. Scattered Spider fue vinculado a ataques contra compañías Fortune 500, y Urban es uno de los primeros condenados por actividades del grupo.

Detienen al creador de “Al ángulo TV”, sitio para ver partidos de fútbol y Fórmula 1

La policía detuvo en Paraná, provincia de Entre Ríos, a “Shishi”, responsable de Al Ángulo TV, uno de los sitios más grandes de Argentina dedicados a retransmitir partidos de fútbol y eventos como la Fórmula 1.

El arresto se produjo tras un allanamiento donde incautaron computadoras, celulares y los equipos que utilizaba.

Investigación. El operativo fue ordenado por el Juzgado de Garantías N.º 4 de San Isidro, en una causa de la Unidad Fiscal Especializada en Ciberdelitos (UFEIC). La investigación fue impulsada por la Alianza Contra la Piratería Audiovisual, con apoyo de LaLiga (España).

Cómo operaba. El usuario administraba 14 dominios espejo para retransmitir contenido levantado de canales de transmisión deportiva y había lanzado, hace poco, una app para Android, que disparó el consumo en todo el país.

Además, monetizaba los sitios y recaudaba fondos a través de billeteras virtuales y criptomonedas, que fueron incautadas.

Por qué importa. Al Ángulo TV era, junto a Magis TV (bloqueado en septiembre de 2024 -aunque sigue vivo-), uno de los dos principales canales de distribución de contenido pirata en Argentina, con mucho alcance en redes sociales.

XBOW deja de competir en HackerOne tras hacer podio entre los bug hunters

XBOW, una plataforma de pentesting autónomo basada en IA, anunció que dejará de competir por el liderazgo en HackerOne, donde se convirtió en el primer producto basado en inteligencia artificial en alcanzar el puesto número uno global.

Por qué importa. El caso XBOW marca una tendencia en la industria tech en general: la automatización, en este caso, del pentesting (pruebas de penetración de sistemas). XBOW comenzó en competiciones (CTFs) y benchmarks propios con 104 escenarios realistas, luego, pasó a probarlo con software real, encontrando zero-days en apps open source. Luego, empezaron a competir en HackerOne. Allí alcanzaron el primer puesto global.

Qué significa. La industria discute el lugar del pentesting manual. Muchos advierten que no reemplaza al trabajo humano, sino que lo complementa: la IA cubre tareas repetitivas y deja a los expertos libres para buscar fallas más complejas y específicas.

Esto acelera los ciclos de desarrollo seguro y reduce la ventana de exposición antes de que un producto salga al mercado.

Viraje. XBOW anunció que no se va de HackerOne, pero su foco estará ahora en llevar el modelo “AI + bug bounty” al mundo corporativo, en colaboración con la comunidad e investigadores.

🔓 Breaches y hacks

Encuentran y parchean cuatro vulnerabilidades en BitLocker

Un desarrollador de juegos online de casinos da a conocer un breach

Roban datos de 850 mil clientes de Orange, telco de Bélgica

🔒 Ransomware

Blue Locker, nueva cepa de ransomware que apunta al sector industrial

Europol confirma que la recompensa por Qilin es falsa

Warlock vende datos de la compañía de telecomunicaciones británica Colt

💣 Exploits y malware

El backdoor PipeMagic sigue activo, advierte Microsoft

Una nueva empresa de EAU ofrece 20 millones de dólares por exploits

Descubren un nuevo backdoor en Android

🔍 Threat intel y vulnerabilidades

Un exmoderador de XSS lanza otro foro underground: Rehubcom

Microsoft parcheó un bug de Copilot

Reportes: Huntress, Datadog, Juniper Research, Malwarebytes.

🛠️ Tools y updates

Microsoft confirmó que el último update de seguridad rompe Windows Recovery

Teams tendrá una lista de allow/block para más seguridad

Mozilla lanza Firefox 142, con actualizaciones de seguridad

📋 Privacidad y regulaciones

Google acordó pagar 30 millones de dólares por violar la privacidad de los menores; Australia multa a la empresa

Alemania quiere declarar ilegales a los bloqueadores de anuncios

Una empresa asegura que puede controlar el hashrate de Monero

Este newsletter fue escrito por un humano. Se usó inteligencia artificial para resumir textos, detectar errores de redacción, concordancia y typos. Aún así, la edición final puede contener errores.

Para cualquier comentario, corrección, sugerencia o tip sobre un hackeo, podés responder este mail.

Si te sirvió, compartilo: tu recomendación orgánica es mucho más valiosa que cualquier campaña publicitaria.