Rhysida: cómo ataca y cuánto pide el grupo que encriptó al PAMI

La banda tiene vínculos con Vice Society, Lockbit en crisis, filtración afecta a usuarios de Discord, ola de hackeos en LinkedIn y cierre de Anonfiles.

SecOps es un resumen semanal de noticias de seguridad informática. Los temas están seleccionados y producidos por Juan Brodersen según estos criterios de edición.

11>18

ago

🐛 Cómo ataca Rhysida y sus vínculos con Vice Society

Para cuando esta publicación esté online, faltará menos de un día para que el grupo de ransomware Rhysida publique los datos que logró encriptar y robarle al PAMI, el Instituto Nacional de Servicios Sociales para Jubilados y Pensionados de Argentina.

Este actor de amenazas es relativamente nuevo y, durante las últimas semanas, agitó a los equipos de análisis de distintas compañías. Al PAMI le pide 25 BTC, unos 660 mil dólares al día viernes de esta semana.

Check Point Research, Cisco Talos y Trend Micro, además del Departamento de Salud de los Estados Unidos, elaboraron reportes sobre Rhysida. Check Point dio un paso más allá: los conectan con Vice Society, un prolífico grupo que tiene a víctimas de peso en su haber y que en Argentina encriptaron datos del Senado de la Nación el año pasado.

A diferencia de otros grupos, Rhysida no tiene restricciones con encriptar a entidades relacionadas a la salud. Algo congruente con las políticas de Vice Society.

Las operaciones de este grupo de ransomware se están conociendo recién estas semanas. A diferencia de otros grupos como Lockbit o Black Basta, sus tácticas, técnicas y procedimientos (TTP) están saliendo a la luz de a poco, en tanto van dejando un rastro en su forma de atacar.

Las primeras detecciones son de mayo de este año: “Dirigidos a objetivos en Latinoamérica, como el caso contra el ejército chileno, su enfoque se ha expandido hacia Europa y los Estados Unidos afectando a 17 hospitales y 166 clínicas, ataques por los que ahora es considerado una amenaza importante para el sector de la salud”, explica Check Point Research.

Alejandro Botter, gerente de ingeniería de Check Point para el sur de Latinoamérica, cuenta de qué manera ataca el grupo:

Las cinco tácticas observadas incluyen movimiento lateral para lograr el control total de la red, el robo de credenciales para lograr accesos como administrador, conexiones a command & control para mantenerse conectados, evasión de la defensa para evitar ser detectados y el impacto, que en este caso incluyo el cambio de contraseñas y el cifrado de todos los archivos sin posibilidad de restaurarlos.

En cuanto a por qué atacar instituciones de salud como el PAMI, hay una doble explicación.

Por un lado, por la presión para conseguir un pago, si se tiene en cuenta la naturaleza crítica del sector. Pero, por el otro, por la falta de inversión en ciberseguridad de esta área.

“Las instituciones médicas a menudo utilizan una combinación de tecnologías nuevas y antiguas, lo que puede resultar en vulnerabilidades no resueltas, lo cual, sumado a la creciente incorporación de dispositivos en el entorno de atención médica, impulsada por el Internet de las Cosas, ha aumentado aún más la complejidad al introducir herramientas que a menudo carecen de seguridad desde su diseño inicial”, contextualiza Check Point.

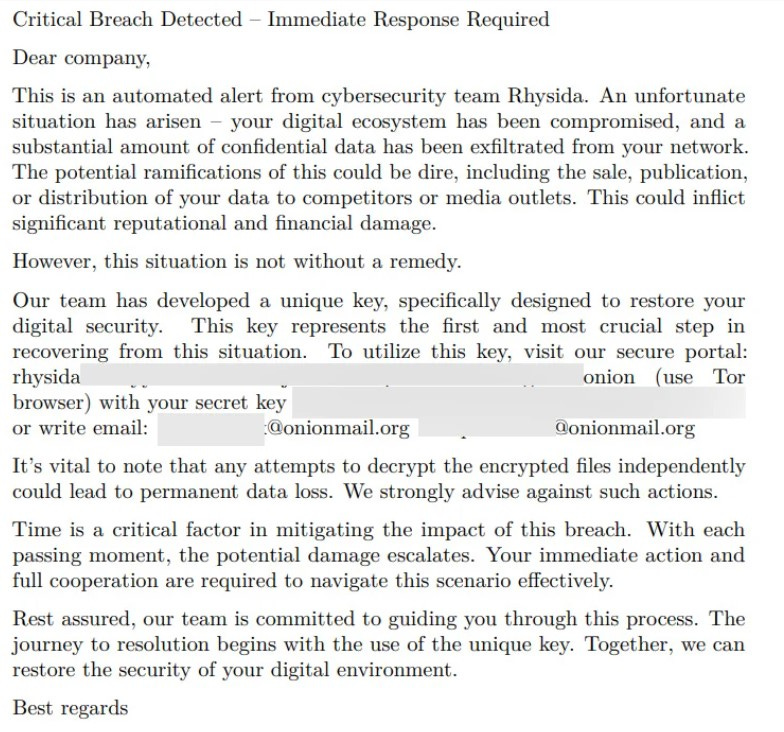

El sitio especializado Bleeping Computer consiguió la ransom note, es decir, el mensaje que dejan luego de atacar:

CheckPoint detectó además una conexión relevante: según sugieren, Rhysida estaría vinculada a Vice Society, un prolífico grupo en sus operaciones que en Argentina es conocido porque inyectó un ransomware en el Senado de la Nación en 2022. Como la Cámara Alta no pagó el rescate, dos meses después publicaron los datos con una enorme cantidad de información sensible.

Mañana se sabrá si PAMI accedió a la extorsión o si los datos están accesibles para todos en la dark web.

🔓 Lockbit, ¿en caída?

Jon DiMaggio, investigador de ciberseguridad de Analyst1 que publicó durante este año una investigación sobre la banda de ransomware Lockbit, dio a conocer una tercera parte en la que divisa una crisis interna en el prolífico grupo.

Luego de infiltrarse durante más de un año para estudiar (y exponer) las TTP del grupo y de contar la historia de Bassterlord -su afiliado más conocido-, ahora DiMaggio pinta un panorama de lenta decadencia en el grupo cibercriminal.

Entre los argumentos que señala -que siempre hay que tomar con pinzas en tanto es la visión de una empresa de inteligencia de amenazas y no la totalidad de la información disponible-, el primero es que el grupo tiene un problema para publicar y filtrar datos de sus víctimas “por la infraestructura de back-end y el ancho de banda disponible”. Dice el analista:

Durante los últimos seis meses, LockBit presentó amenazas vacías y no actuó después de que muchas víctimas se negaron a pagar. Sin embargo, de alguna manera, nadie se ha dado cuenta.

Esto, explica, es un problema que daña la reputación de la banda y que puede condicionar a otras futuras víctimas a no ejercer un pago si encriptan sus archivos.

Otro punto es que a diferencia de Cl0p, el grupo de ransomware que más creció este año, Lockbit siempre ofreció entre sus servicios el alojamiento de la información en sus propios servidores. Y esto se le terminó volviendo en contra, explica, cuando la solución más simple para compartir archivos sería usar torrents como hace Cl0p.

Esa es una de las cosas por las que pagan los afiliados cuando comparten su 20%. LockBit habló específicamente sobre el beneficio de cómo ahora los afiliados no tienen que preocuparse por el desmantelamiento de un servidor en el que han almacenado datos.

Todo esto es, apenas “la punta del iceberg”, explica: la falta de un desarrollo propio por mucho tiempo, arrestos de afiliados, un código para Mac que nunca estuvo bien optimizado, la carencia de un sistema de tickets para trazar problemas e incluso el posteo de compañías ficticias en su sitio.

Para coronar la situación, hay también internas entre los cibercriminales y Royal, otra banda, acusó a Lockbit de haberle robado parte de su generador de ransomware en lugar de crear uno propio.

El tiempo dirá si sigue los pasos de REvil y Hive, desmantelados por la Justicia y reconvertidos a otros grupos.

💧 Discord.io anuncia una filtración de datos

Discord.io, un servicio de terceros que permite crear invites personalizados para que los usuarios se sumen a diversos canales, anunció un data breach que afecta a 760.000 mil usuarios.

Durante este martes, un usuario colocó a la venta una base de datos en un foro especializado (en la clearnet). Más tarde, Discord.io confirmó la situación y advirtió que entre los datos filtrados hay correos electrónicos, claves, ID de discord, dirección física (billing adress) y contraseñas.

Tras la publicación en Bleeping Computer, Discord.io minimizó la importancia del robo de información pero cerró su servicio de todos modos.

"Esta información no es privada y puede ser obtenida por cualquier persona que comparta un servidor con usted. Sin embargo, su inclusión en el breach significa que otras personas podrían vincular su cuenta de Discord a una dirección de correo electrónico determinada", explicaron.

“Akhirah”, el actor de amenazas que hizo el posteo, explicó a Bleeping Computer las razones por las cuales lo hizo, que no son sólo económicas: "No se trata solo de dinero, algunos de los servidores que pasan por alto hablan de pedofilia y cosas similares, deberían incluirlos en la lista negra y no permitirlos".

Por ahora se mantiene la suspensión temporal del servicio hasta próximo aviso.

👔 Linkedin sufre una ola de hackeos de cuentas

LinkedIn está siendo objeto de una gran cantidad de compromisos o bloqueos de cuentas, a partir de una ola de ataques que reportó Cyberint.

La información fue detectada luego de una gran cantidad de quejas de usuarios a los que LinkedIN no dio respuesta. Esto, junto a un relevamiento en Google Trends (arriba), fue el indicio de un tipo de ataque coordinado contra usuarios. Las quejas comenzaron a aparecer en diversas redes sociales, desde Reddit y Twitter hasta otras más específicas.

En los casos en los que los usuarios no tienen segundo factor de autenticación, el resultado deriva en el control de la cuenta por un atacante. En caso de tener MFA, se bloquean los accesos para los usuarios legítimos (por los intentos repetidos para iniciar sesión). Explica el informe de Cyberint:

Cuando los ciberdelincuentes se apoderan con éxito de cuentas de LinkedIn, rápidamente intercambian la dirección de correo electrónico asociada con una del servicio "rambler.ru". Después de eso, los secuestradores cambian la contraseña de la cuenta, evitando que los titulares originales puedan tener acceso.

Según el informe, el ataque está aprovechando credenciales filtradas y brute-forceando usuarios para obtener accesos.

🦝 Raccoon Stealer vuelve con una nueva versión

Raccoon stealer, un popular malware que se usa para robar información y que estuvo en pausa por medio año, volvió con una nueva versión (2.3.0).

El stealer apunta a navegadores muy usados como Chrome y Safari, además de billeteras de criptomonedas de escritorio para robar contraseñas, cookies y números de tarjetas de crédito. También puede descargar archivos y hacer capturas de pantalla en las computadoras de las víctimas.

Según informó VX-Underground, luego de la detención de un individuo que se encargaba de la infraestructura (en octubre de 2022), el grupo rehizo todo el programa de cero. Se trata del ciudadano ucraniano Mark Sokolovsky, quien fue acusado por Estados Unidos y tras ser extraditado a los Países Bajos, fue arrestado.

Entre las novedades, la nueva versión agregó una herramienta de búsqueda rápida para encontrar enlaces específicos en grandes conjuntos de datos, lo que ayudará a los ciberdelincuentes a ubicar rápidamente la información más rápido, incluso en un data lake de millones de documentos y miles de enlaces diferentes.

Se vende por una suscripción de 200 dólares por mes.

💾 Anonfiles cierra por “abuso” de la plataforma

Anonfiles, un servicio que permitía subir archivos sin dejar rastro, cerró después de explicar que ya no pueden mantener la infraestructura.

Por ser un sistema creado para resguardar el anonimato con 20 GB de límite por archivo, Anonfiles se transformó en un servicio muy usado por ciberdelincuentes y actores de amenazas para subir información robada, credenciales y piratería. Pero también enfrentaba el problema del abuso de la plataforma.

Desde hace unos días venían avisando que tenían problemas para hostear los pedidos, explicó el investigador g0njxa.

Este fue el mensaje que publicaron en su página oficial:

Después de intentar sin cesar durante dos años ejecutar un sitio para compartir archivos con el anonimato del usuario, nos cansamos de manejar los volúmenes extremos de personas que abusan de él y los dolores de cabeza que nos ha creado.

Tal vez sea difícil de entender, pero después de decenas de millones de cargas y muchos petabytes más tarde, todo el trabajo de manejo del abuso se automatizó a través de todos los canales disponibles para ser lo más rápido posible.

Hemos prohibido automáticamente el contenido de cientos de miles de archivos. Nombres de archivos prohibidos y también patrones de uso específicos prohibidos relacionados con material abusivo hasta el punto de que no nos importa si eliminamos accidentalmente miles de falsos positivos en este proceso.

Incluso después de todo esto, el alto volumen de abusos no se detendrá. Este no es el tipo de trabajo que imaginamos al adquirirlo y recientemente nuestro proveedor de proxy nos cerró.Esto no puede continuar.

Un ejemplo de abuso de la plataforma que usuarios explicaron que se producían redirecciones a un archivo ISO con el mismo nombre, que contenía distintos malwares, desde stealers y ad clickers hasta troyanos de acceso remoto.

Por el momento, dieron de baja el servicio y, además, pusieron el dominio a la venta.

🔗 Más info

Un agente del FBI explicó en Black Hat hacia dónde apuntan hoy la mayoría de los DDoS

Descubren un nuevo RAT para Telegram: QwixxRAT

GitHub ya pagó 1.5 millones de dólares en bug bounties

Encuentran una vulnerabilidad en CS:GO que filtra el IP

El equipo de la Universidad Carnegie Mellon ganó el CTF de Defcon

Un investigador explicó por qué a los usuarios de iPhone les aparecían pop-ups en Defcon

Exponen 400 GB de datos de la Policía Nacional de Paraguay