Ransomware: muchos pagan el rescate y 2023 ya va para el record

El beneficio económico de las bandas ya llegó al 90% del año pasado, piden explicaciones a la Justicia por el hackeo a la CNV, GitHub aplica passkeys y zero day en Apple.

SecOps es un resumen semanal de noticias de seguridad informática. Los temas están seleccionados y producidos por Juan Brodersen según estos criterios de edición.

07>14

jul

📈 Ransomware: los pagos de rescates van por el record

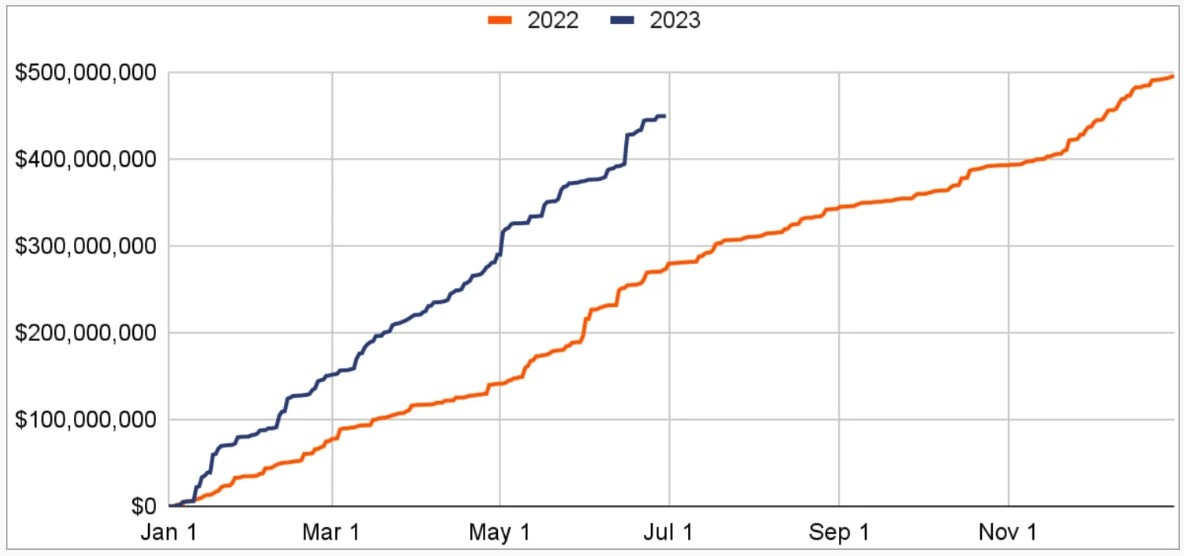

La primera parte del año ya tiene algunos datos para arrojarnos en lo que a ransomware respecta: según un estudio de Chainalysis, el pago de rescates de información creció sustancialmente.

Según el reporte, que se centra en el tipo de transacciones que se hacen en la blockchain, el ransomware es la única categoría de delitos relacionados a criptomonedas que creció (entre otras como estafas, malware, sitios fraudulentos y hasta la compraventa de información en foros especializados).

Destaca el reporte:

El ransomware es la única forma de delito basado en criptomonedas en aumento en lo que va de 2023. De hecho, los atacantes de ransomware van camino de su segundo mayor año de la historia, habiendo extorsionado al menos 449 millones de dólares hasta junio.

En este sentido, Chainalysis señala que los ingresos de 2023 ya llegaron al 90% del total de 2022:

Esto significa que si esta tendencia se mantiene, los actores de ransomware podrían llegar, en conjunto, a recibir un beneficio cercano a los 900 millones de dólares este año, una cifra que está por debajo de los 940 de 2021 (vale aclarar que estas ganancias se reparten entre las bandas y sus afiliados).

Entre los grupos más exitosos a la hora de cobrar un rescate están BlackBasta, LockBit, ALPHV/Blackcat y Clop (esta última responsable de dos tipos de ataques muy masivos este año: GoAnywhere y MOVEit).

Chainalysis plantea una hipótesis: en tanto menos organizaciones deciden pagar, es muy probable que las cifras demandadas sean cada vez más altas.

Sin embargo, son muchas más las organizaciones que pagan de lo que se suele creer. La clave: esos casos nunca llegan a los medios y jamás nos enteramos.

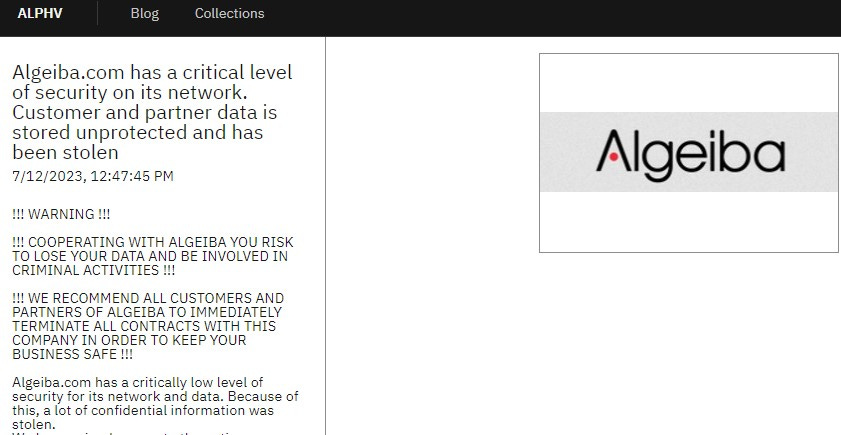

🔒 Otra empresa argentina apareció en la lista de BlackCat: Algeiba

Una nueva empresa argentina apareció listada entre las víctimas del grupo de ransomware BlackCat: Algeiba. “Información de clientes y socios está almacenada sin protección y ha sido robada”, aseguraron en su blog en la dark web.

“Se trata de una compañía tecnológica que tiene intereses en Argentina, Uruguay, Perú y Chile. Entre sus ejes de negocio se encuentra el área de ciberseguridad, paradójicamente. Uno de sus clientes es TGS (Transportadora de Gas del Sur), también víctimas de ALPHV/BlackCat”, explicó Mauro Eldritch, analista de amenazas de Birmingham Cyber Arms. Se refiere a un incidente que ocurrió en abril de 2022.

SecOps contactó a Brett Callow, analista de la firma Emsisoft, para consultarle sobre la dinámica extorsiva de BlackCat: los cibercriminales le dieron 72 horas para contactarlos y pagar el rescate.

En estos casos, no tiene sentido que las empresas paguen por “proteger los datos”. Los data breaches no se pueden “deshacer”: pagando simplemente se obtiene la promesa de que la información robada se borrará. Sin embargo, si esa promesa proviene de ciberdelincuentes poco fiables, no tiene ningún peso.

En este sentido, Callow aseguró que lo único que queda por hacer es ser transparentes respecto de la filtración:

Todo lo que las empresas en esta situación pueden hacer -y todo lo que deberían hacer- es informar a las personas cuya información se ha visto afectada y ayudarles a hacer frente a las consecuencias. De este modo, un delito no dará lugar a muchos más.

🧑⚖️ Piden a la Justicia que se investigue la filtración de la CNV

La Unidad Fiscal Especializada en Ciberdelincuencia (UFECI), dependiente del Ministerio Público Fiscal, solicitó que se investigue por vía judicial el hackeo que sufrió en junio la Comisión Nacional de Valores (CNV).

La fiscalía, al frente del fiscal Horacio Azzolín, describe en su publicación de esta semana todo lo registrado desde que ocurrió el ataque, el 7 de junio a las 7.30, incluido el comunicado oficial de un “ciberataque contenido” de la CNV, que fue desmentido cerca de una semana más tarde cuando se conocieron los archivos filtrados.

El ciberataque se hizo público el pasado 11 de junio, cuando el grupo de ransomware Medusa publicó entre sus víctimas a la entidad que regula los mercados en el país. Ocho días más tarde, los archivos fueron publicados en la dark web y, días después, en Telegram. SecOps analizó en exclusiva qué tipo de archivos logró sustraer y difundir el grupo cibercriminal.

El escrito carga contra la CNV y encarga investigar si la entidad manejó correctamente el ciberataque:

La UFECI puso en conocimiento del caso a la Dirección Nacional de Datos Personales y le requirió que estudie si la CNV fue diligente en el cuidado de la información y que indague sobre el plan de mitigación de daño que elaborará el organismo del sistema financiero para poner en conocimiento de la filtración a las personas cuyos datos se encuentran expuestos públicamente.

El caso será tratado en el Juzgado Federal en lo Criminal y Correccional N°7 de la Ciudad de Buenos Aires.

🏩 Roban datos de 11 millones de pacientes en EE.UU.

HCA Healthcare, uno de los proveedores y operadores de salud más grandes de los Estados Unidos, reveló una filtración de datos que afecta a unos 11 millones de pacientes atendidos en uno de sus hospitales y clínicas, después de que un actor de amenazas filtrara muestras de los datos robados en un foro de ciberdelincuentes.

HCA Healthcare maneja cerca de 182 hospitales y 2.200 centros de atención en 21 estados de Estados Unidos y el Reino Unido.

Como informó DataBreaches.net, el 5 de julio de 2023, un actor de amenazas comenzó a vender datos que pertenecerían a la entidad sanitaria en un foro utilizado para vender y filtrar datos robados. La publicación incluía muestras de la base de datos, que según afirman consta de 17 archivos y 27.7 millones de registros de bases de datos.

Según el autor, los datos consisten en registros de pacientes creados entre 2021 y 2023 y usó la información para extorsionar a HCA Healthcare, dándoles tiempo hasta el 10 de julio para cumplir con el pago para no publicar los datos.

Como HCA no respondió, el atacante comenzó a vender la base de datos completa, y otros actores de amenazas expresaron su interés para comprarlos.

🔑 GitHub anuncia passkeys: cómo será el logueo ahora

Como anunció Google en abril de este año, GitHub comenzó a aplicar el proceso de logueo mediante passkeys: es decir, sin contraseñas.

Se trata de un sistema que ya está ganando peso en varias plataformas por ser más segura que los passwords: las claves de acceso se asocian a dispositivos individuales como computadoras, tabletas o teléfonos y protegen a los usuarios frente a los ataques de phishing frustrando los intentos de robo de credenciales.

También permiten iniciar sesión en aplicaciones y plataformas en línea utilizando números de identificación personal (PIN) o métodos de autenticación biométrica, como el reconocimiento facial o las huellas dactilares, mucho más seguros que otros métodos de autenticación.

"La próxima vez que inicies sesión con una clave de seguridad, te preguntaremos si quieres convertirla en una clave de acceso, lo que te permitirá volver a registrarla con tu proveedor de claves de acceso", explicó Hirsch Singhal, Director de Producto de GitHub.

Expertos recomiendan usar este sistema siempre que se pueda.

🪟 Windows: detectan 133 drivers con malware firmados oficialmente

Unos 133 drivers firmados oficialmente por Microsoft fueron bloqueados esta semana. Se trata de un problema muy grave porque Windows muchas veces instala estos controladores sin preguntarle al usuario.

Lo curioso es que todo indica que Microsoft ya conocía este problema y, a pesar de todo, seguía activo hasta que, con la última actualización mensual, finalmente fueron bloqueados.

La explicación de cómo algo aprobado por la empresa puede contener malware tiene que ver con que según Microsoft, todos los controladores tenían una firma válida y esos certificados habrían sido robados por diversos actores de amenazas y aprovechados para cometer ciberataques.

"Microsoft ha investigado y confirmado una lista de controladores de terceros con certificación WHCP utilizados en campañas de ciberamenazas. Debido a la intención y funcionalidad de los controladores, Microsoft los ha añadido a la lista de revocación de Windows Driver.STL"

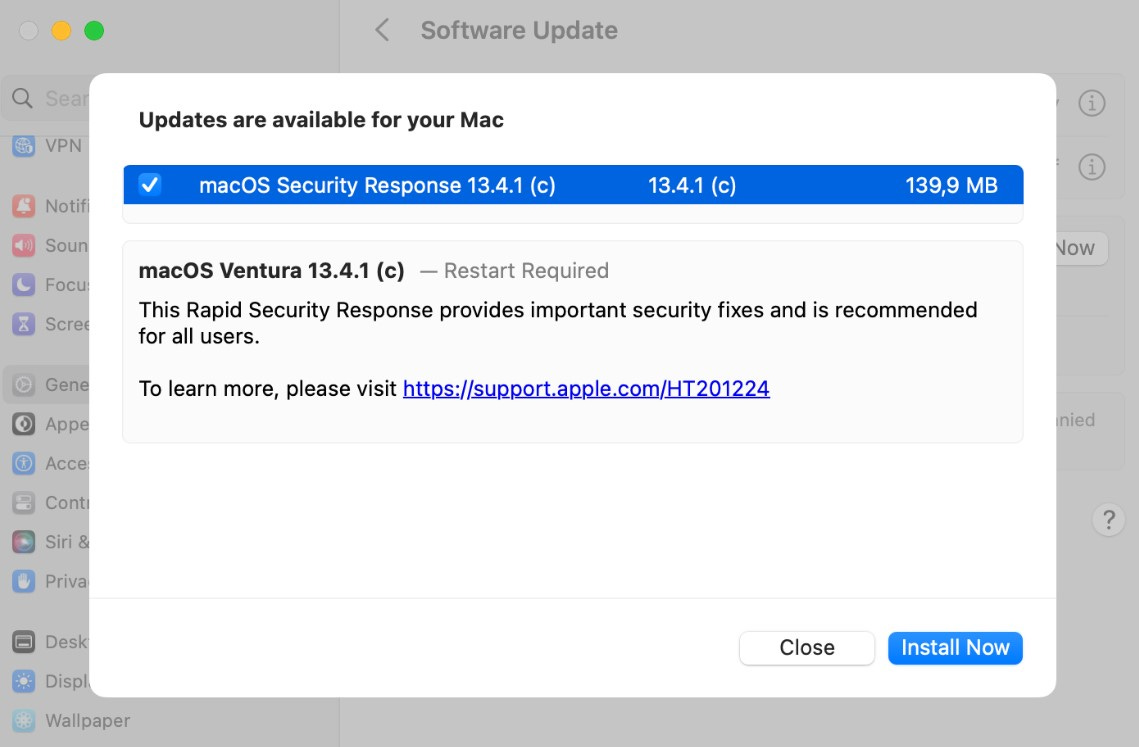

🍏 Zero day en Apple: fix y relanzamiento

Apple corrigió esta semana una vulnerabilidad zero day de Webkit que estaba siendo explotada por actores de amenazas pero tuvo que dar marcha atrás con la actualización: el parche iOS 16.5.1 (a), iPadOS 16.5.1 (a), y macOS 13.4.1 (a) generaba problemas de navegación en determinados sitios web.

"Apple es consciente de un problema por el que las recientes Respuestas Rápidas de Seguridad podrían impedir que algunos sitios web se muestren correctamente", explicaron.

La compañía añadió que pronto publicaría versiones corregidas de las actualizaciones con errores y aconsejó a los clientes que las retiraran si experimentaban problemas al navegar por la web tras la actualización.

La versión correcta que no afecta sitios web es la iOS 16.5.1 (c), iPadOS 16.5.1 (c) y macOS 13.4.1 (c).

🔗 Más info

EE.UU. publicó la Estrategia Nacional de Ciberseguridad

Rui Pinto, el hacker al que se le atribuyen las filtraciones de Football Leaks, fue acusado de 377 cargos

CheckPoint publicó la lista de malware de junio

Presentan cargos contra 2 hackers de Lapsus$

Fortinet publicó un reporte con la historia de LockBit