Ransomware: Akira se atribuye el ataque a OCASA en Argentina, LockBit miente y pierde reputación

Aseguran que tiene información personal e interna de la empresa, el Gobierno crea el ReNaPDiS para inscribir plataformas de salud digitales y liberan a Julian Assange de Wikileaks.

Dark News es un resumen semanal de noticias de ciberseguridad. Los temas están seleccionados y producidos por Juan Brodersen según estos criterios de edición.

21>28

jun

⚡ TL;DR

En una semana dominada por las noticias internacionales, con la liberación de Julian Assange (WikiLeaks) a la cabeza, hubo algunas novedades en el plano local que volaron por debajo del radar.

El miércoles, Akira Ransomware posteó a la empresa de logística OCASA como víctima. Esto confirmó que el incidente fue un secuestro de información, (algo que se sabía en el ambiente pero no había sido confirmado por la compañía). La empresa de logística sufrió una intrusión en sus sistemas y, por el momento, no está claro el alcance del ataque. La web estuvo caída toda la semana pasada y, según fuentes internas, la logística se vio afectada. Abajo, las TTP del grupo para entender mejor cómo pueden haber entrado y sus posibles movimientos laterales dentro de la red.

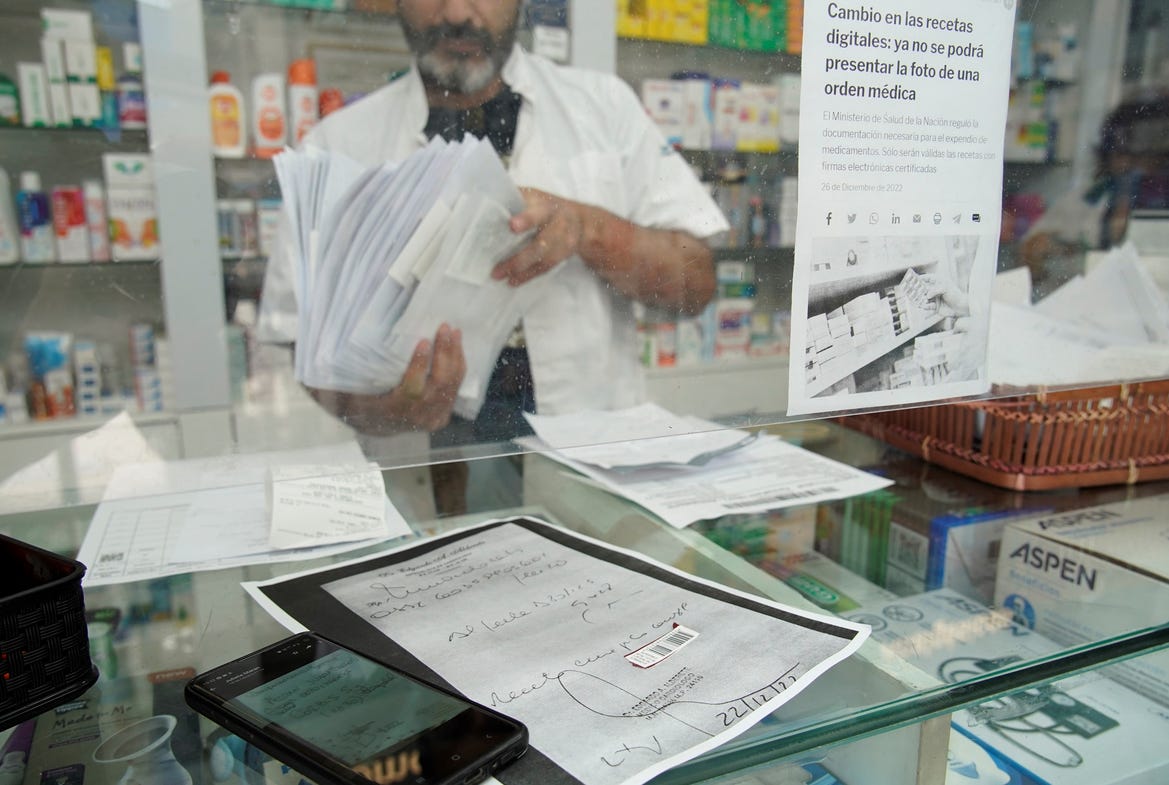

Un tema que local interesante fue que el Gobierno nacional publicó un decreto que llegó a los medios como la entrada en vigencia de las recetas médicas digitales en lugar de las tradicionales en papel, aunque el texto de la resolución me dejó algunas dudas y salí a buscar un especialista en datos personales para entender mejor la cuestión.

Además, un caso que llamó la atención fue el de un researcher mexicano que advirtió que la Policía Federal de Argentina le solicitó a Twitter (X) toda su información por reportar un posteo que aseguraba contener registros internos del Servicio Penitenciario Federal. Se trata de un caso que preocupa por las políticas de ciberpatrullaje que la ministra de Seguridad, Patricia Bullrich, anunció en la gestión de Javier Milei.

A nivel global, el tema Assange y el fin de su itinerario judicial tuvo protagonismo en titulares de medios en todo el mundo. The Guardian publicó un editorial con un foco interesante, en tanto las discusiones sobre periodismo son un punto crucial para la salud de la democracia: “Bueno para Assange, no tanto para el periodismo”.

El ransomware drama tuvo un capítulo más, con LockBit posteando como víctima a la Reserva Federal de los Estados Unidos, en lo que fue un posteo falso: en realidad, tenían información de un sólo banco. El grupo perdió el lugar de preponderancia que tenía y esto es motivo de análisis en el mapa global del ciberdelito.

A nivel regional, el investigador chileno Germán Fernández publicó un ataque a la cadena de suministro que toca a América Latina basado en Polyfill.js, una librería que da soporte a navegadores antiguos. En la parte técnica de vulnerabilidades, se conoció un backdoor en Wordpress que impactó en 35 mil sitios (ya tiene parche).

Para cerrar, una perla que me compartió un colega: en Corea del Sur, una empresa de telecomunicaciones está atacando con malware a usuarios que descargan torrents. No parece la mejor estrategia infectar a usuarios de la propia red, pero quiénes somos nosotros para juzgar.

Dark News #88

Leer este correo te va a llevar 14 minutos.

Bloka, el líder en Servicios de Seguridad Gestionados (MSSP) y SOC-as-a-Service (SOCaaS) en Argentina, ofrece protección continua, inteligente, adaptativa y accesible. Su equipo de expertos garantiza soluciones personalizadas y un acompañamiento integral, protegiendo los activos digitales y la continuidad operativa de sus clientes con calidad y transparencia.

🚚 Akira postea a OCASA como víctima: TTPs del grupo

Durante la semana pasada se supo que la compañía de logística argentina OCASA había sufrido un ataque de ransomware. Como los rumores empezaron a circular en medio de una semana con días no laborables, pocos medios se hicieron eco del problema que estaba atravesando la empresa. Esta semana, el grupo Akira la agregó a su lista de víctimas.

El ransomware afectó sus operaciones: no sólo su web estuvo varios días caída, sino que la forma de trabajo se alteró por la información afectada por el ransomware.

Ahora, Akira asegura que tiene “información personal y financiera, información operacional, datos de clientes, detalles de pagos y más”. Al consultar a OCASA, el equipo de comunicación aseguró: “En función del análisis inicial, no hemos sufrido filtraciones de datos”.

Dark News consiguió los hashes del malware que estarían relacionados al incidente: el 23 de junio aparecieron en Virustotal y hay uno que se corresponde a un archivo llamado “ocasa7”. De esto se puede inferir que el ataque fue por una versión del payload de Akira que correría en ESXi, con lo cual la plataforma afectada en este incidente sería VMware.

Akira fue detectado por primera vez en marzo de 2023 y, bajo el modelo del Ransomware as a Service (RaaS), llegó a afectar más de 140 organizaciones en todo el mundo. Entre sus TTPs, se destacan:

Acceso inicial: Suelen explotar credenciales comprometidas o conexiones de Remote Desktop Protocol (RDP) mal configuradas. Una vulnerabilidad que han explotado de manera recurrente es la CVE-2023-20269 de Cisco, aprovechada para automatizar ataques de fuerza bruta.

Tácticas y técnicas de descubrimiento: una vez dentro de la red, Akira utiliza comandos de PowerShell para instalar herramientas que escanean y enumeran recursos. Entre las herramientas utilizadas están Impacket y otros instrumentos que aprovechan las características del propio sistema operativo (living-of-the-land).

Persistencia y movimientos laterales: Crean varias cuentas locales y dominios para permanecer en la red, además de instalar programas de gestión remota como AnyDesk. Para el movimiento lateral dentro de la red, utilizan conexiones RDP.

Exfiltración y ejecución: Usan herramientas como WinSCP o Filezilla para extraer datos confidenciales y luego eliminan rastros de su actividad. Desactivan antivirus como Windows Defender y eliminan copias de seguridad para garantizar la ejecución de su ransomware, que cifra los archivos y agrega la extensión “.akira”.

Extorsión: Como la mayoría de los grupos, dejan una nota de rescate llamada "akira_readme.txt" en las carpetas comprometida, incluyendo una URL a su sitio en la red Tor para negociar.

Final del ataque: Vencidos los plazos y las negociaciones, publican la información.

Entre sus víctimas locales están Papel Prensa, Distecna, Telecentro y Arrebeef (que habría pagado el rescate).

OCASA se dedica a lo que se conoce como la distribución “de última milla” (el último tramo hasta el domicilio del comprador), además de la mercadería que pasa por sus dos grandes centros de distribución. Es un jugador que ganó peso desde la pandemia en adelante, cuando los envíos a domicilio se tornaron centrales en la logística cotidiana.

Akira prometió publicar los datos pronto.

🥷 LockBit mintió en su sitio: el grupo, cada vez con menos poder de fuego

El histórico grupo de ransomware Lockbit, que sufrió un takedown de su sitio a comienzos de año, subió un posteo esta semana en el que aseguraba tener información de la Reserva Federal de los Estados Unidos. Sin embargo, luego se supo que esto no era cierto.

El grupo subió una captura a su sitio en la dark web en la que, sin prueba ni sample, decían poseer 33 TB de información bancaria de estadounidenses, debido a un supuesto breach a la máxima autoridad bancaria de los Estados Unidos.

Sin embargo, cuando empezaron a subir la información, se trataba de una sola entidad y no de la Reserva Federal: Evolve Bank & Trust.

LockBit se caracterizó, durante sus años de operación activa, por una reputación implacable en el mundo del ransomware: en la mayoría de las oportunidades, si el grupo decía haber breacheado a una entidad, es porque ha había hackeado.

Sin embargo, distintas discusiones internas en la organización afectaron su funcionamiento, entregando el lugar de preponderancia a Black Cat, Play, Akira y otras bandas cibercriminales. Explicó a Dark News Mauro Eldritch, director de Birmingham Cyber Arms y analista de amenazas:

La última redada causó un impacto interesante. Muchos de los últimos ataques vistos corresponden con muestras creadas a partir de builders filtrados (y en consecuencia mal atribuidos a Lockbit). Se deslizó a principio de año (febrero, marzo) que Lockbit pensaba en mutar a un modelo VaaS (Violence as a Service), lo que alejó más aún a afiliados históricos. Los sitios y servicios se ven con menos mantenimiento que antes, cayéndose o cambiándose muy seguido. Y se empezaron a listar víctimas en forma errónea, algo que antes se penalizaba.

En febrero de este año, una task force liderada por distintas policías y servicios de inteligencia confiscaron 34 servidores y entregaron 2.500 decryptors para víctimas afectadas por la cepa de LockBit.

🧾 Crean un registro nacional de salud digital en Argentina

El Ministerio de Salud argentino emitió este lunes la resolución 1595/2024, que crea el Registro Nacional de Plataformas Digitales Sanitarias (ReNaPDiS), una entidad donde “se inscribirán los sistemas de información y plataformas digitales vinculados a la salud digital, a fin de promover el desarrollo de sistemas informáticos que fortalezcan la mejora de la calidad y accesibilidad de la salud, como también favorecer la interoperabilidad de los mismos, velando por la seguridad de la información”.

Esta noticia se tradujo en medios nacionales como el paso de la receta de medicamentos en papel a la versión digital, desde el 1 de julio. Sin embargo, al hablar de una afectación sobre “los sistemas” vinculados a la salud digital, la medida parece ser más amplia.

Dark News contactó a Luis García Balcarce, abogado especialista en derechos digitales, para entender qué implica la creación del ReNaPDiS:

Esto afecta primeramente a las empresas de salud, obras sociales, establecimientos de salud, y cualquier tipo de organización que cuente con un sistema de información o plataforma que intervenga en salud digital, pero también a los particulares por cuestiones de seguridad y protección de datos personales. Así, se establece que la Dirección Nacional de Sistemas de Información Sanitaria va a emitir las pautas operativas y los documentos técnicos con las condiciones de funcionamiento recomendadas para las plataformas y/o sistemas, como también los criterios y estándares establecidos por las herramientas de interoperabilidad.

En este sentido, el especialista anticipa que:

La Dirección Nacional de Sistemas de Información Sanitaria va definir, entre otros aspectos, los requisitos o estándares para las plataformas y/o sistemas para su inscripción, considerando responsables, canales, documentación exigible, especificaciones técnicas y cronogramas de implementación. Además emitirá periódicamente documentos tendientes a determinar la adecuación que los sistemas deben cumplir para el proceso de registración y/o habilitación, y recomendaciones técnicas.

Por este motivo, y en principio, esto obliga a que se inscriban en este registro “cualquier tipo de plataforma o sistema digital que intervenga en cuestiones de salud digital (apps de gestión de recetas, telemedicina, atención a distancia o lo que sea). Esto afecta a las empresas y organizaciones de salud que deberán registrar, y llegado el caso adaptar, cualquier tipo de sistema que utilicen”, explica.

Ahora bien, el especialista advierte ciertos riesgos potenciales:

Por una lado, la Resolución hace una mención extremadamente superficial de seguridad de la información, y no hay ni una referencia a la privacidad, que es un aspecto clave en lo referente a datos de salud, que son de carácter sensible y deben estar especialmente resguardados. Si los criterios de privacidad que se toman para las pautas son sólo los legalmente establecidos, estamos complicados. Nuestra ley es del año 2000, y aunque hay un proyecto de actualización de la AAIP, no hay novedades al respecto.

No es menor recordar que el Gobierno argentino impulsó la historia clínica electrónica el año pasado, una iniciativa que si bien es acorde a los tiempos que corren, generó preocupación entre asociaciones que luchan por la protección de los datos personales por las recurrentes filtraciones de datos que ocurren en el Estado.

Por último, Balcarce señala que la responsabilidad del cuidado de los datos no es sólo estatal: “Acá también hay una realidad, se habla muy poco de la protección de datos de salud con prestadores médicos. Me ha tocado estar en eventos de privacidad de datos en el que participaron empresas, como Meta y Mercado Libre, pero no hay participación ni convocatoria a empresas de salud”, cerró.

🔓 Julian Assange, de WikiLeaks recuperó la libertad

Julian Assange, fundador de WikiLeaks, recuperó su libertad el martes de esta semana, luego de alcanzar un acuerdo de culpabilidad con la Justicia de los Estados Unidos. Pasó 1901 días en prisión, y su último paradero fue una cárcel de máxima seguridad en Belmarsh, Londres.

"Después de pasar más de cinco años en una celda de 2x3 metros, aislado 23 horas al día, pronto se reunirá con su esposa Stella Assange y sus hijos, que sólo conocieron a su padre tras las rejas”, explicó WikiLeaks en un comunicado oficial.

Assange acordó declararse culpable de conspirar para conseguir la información confidencial de WikiLeaks, además de difundirla ilegalmente. Esto lo hizo al comparecer de manera voluntaria en un tribunal de las Islas Marianas, según una carta del Departamento de Justicia presentada ante el juzgado.

La elección de las Marianas es porque Assange se nieega a viajar al territorio continental de Estados Unidos y la proximidad del tribunal con Australia. El acuerdo implica que Assange sea sentenciado a 62 meses de prisión, que es el período que estuvo preso en las afueras de Londres.

Assange creó en 2006 WikiLeaks, un sitio sin fines de lucro donde publicó más de 10 millones de documentos clasificados, facilitados en su mayoría por fuentes anónimas. Información sobre el Pentágono, torturas en operaciones en Irak, Afganistán y la cárcel de Guantánamo salieron a la luz por el sitio. Para muchos, Assange contribuyó a la libertad de expresión. Para otros, fue una amenaza para la seguridad de EE.UU.

El caso fue tomado durante estos años como un paradigmático ejemplo de contraposición entre el derecho al acceso a la información y los secretos de Estado. El periodista argentino Santiago O’Donnell publicó en febrero de este año una perspectiva interesante sobre este punto:

La información no se puede robar. Se sabe o no se sabe, se accede a ella o no se accede a ella. La información no tiene dueño. Los gobiernos y las corporaciones utilizan distintas herramientas legales e informáticas para prevenir que cierta información sea conocida por fuera de un círculo cerrado de personas supuestamente autorizadas a acceder a esa información.

Su periplo judicial llevó una década y media, entre un asilo en Ecuador, una detención del Reino Unido y hasta un presunto plan de la CIA para secuestrar o incluso asesinarlo. Esa semana, recuperó su libertad.

Una perspectiva interesante la resaltó el medio británico The Guardian en un editorial, que reflexiona sobre el cargo que permaneció contra Assange tras el fin de su prisión:

17 de los cargos han sido retirados. El que queda, sin embargo, es motivo de grave alarma. Pero mientras que la administración Biden ha retirado 17 de los 18 cargos, insistió en un cargo en virtud de la Ley de Espionaje de 1917, en lugar del que se presentó por primera vez de conspiración por intrusión informática. No es un triunfo para la libertad de prensa. La declaración de culpabilidad del Sr. Assange ha impedido que se siente un precedente judicial aterrador para los periodistas, evitando una decisión que podría vincular a futuros tribunales. No obstante, se trata de la primera condena por un delito básico de periodismo en virtud de la ley de 1917.

⛔ EE.UU. sanciona a 12 ejecutivos de Kaspersky

Una división del Departamento del Tesoro de los Estados Unidos impuso sanciones contra una docena de ejecutivos del laboratorio de Kaspersky, un día después de que la compañía rusa fuera prohibida por el Departamento de Comercio.

Las sanciones no llegan al miembro más famoso de la compañía, CEO y fundador, Eugene Kaspersky, pero sí a 12 ejecutivos C-level.

El jueves de la semana pasada, la administración de Biden impuso una prohibición al antivirus que desarrolla Kaspersky en EE.UU., bajo el argumento de que “la influencia de Rusia sobre la compañía implica un riesgo de seguridad significativo”.

El sentido del ban tiene que ver, explicó EE.UU., con que el acceso de Kaspersky a información sensible también abarca equipos de infraestructura crítica y gobiernos estatales y locales norteamericanos.

Rusia respondió que se trata de un “movimiento típico” de EE.UU. para limpiar a la competencia extranjera del suelo americano, mientras que la compañía insistió en que no tiene vínculos con el Gobierno de Rusia.

👾 Advierten sobre el riesgo que implican las extensiones de Google Chrome

Tres investigadores afiliados a la Universidad de Stanford publicaron la semana pasada un paper que señala que las extensiones de Google Chrome presentes en la Chrome Web Store (CWS) son más peligrosas que lo que la propia empresa admite.

Según el trabajo, hay un tipo de extensión definida como Security-Noteworthy Extensions (SNE), que incluye a aquellas que contienen malware, infringen la política de Chrome Web Store o contienen código vulnerable.

Según el estudio, las SNE permanecen en la Chrome Web Store una promedio de 380 días, si contienen malware, y 1.248 días si contienen código vulnerable. La extensión maliciosa más longeva estuvo disponible en la tienda durante 8 años y medio.

Titulado "What is in the Chrome Web Store? Investigating Security-Noteworthy Browser Extensions”, se sirvió de información histórica de Chrome para estudiar las tendencias del store. Explican en el abstract:

Al desarrollar un método para extraer URLs de los comentarios de las extensiones, demostramos que éstas reutilizan fragmentos de código de repositorios públicos o foros, lo que conduce a la propagación de código obsoleto y vulnerabilidades. Por último, subrayamos una falta crítica de mantenimiento en el CWS: el 60% de las extensiones del CWS nunca se han actualizado; la mitad de las extensiones conocidas por su vulnerabilidad permanecen en el CWS y siguen siendo vulnerables 2 años después de su divulgación; un tercio de las extensiones utilizan versiones vulnerables de bibliotecas. Creemos que estos problemas deben ser ampliamente conocidos para allanar el camino hacia un CWS más seguro.

El trabajo será presentado en ASIA CCS 24 y se puede leer completo en este enlace.

Telecom ofrece servicios de Firewall para Empresas y Pymes, orientados a resolver las principales necesidades de seguridad dentro de una red.

🔗 Más info

Comprueban el breach en Rabbit R1 IA

Threat actors explotan una nueva vulnerabilidad de SolarWinds

Snowblind, un ataque nuevo sobre Android, bypassea medidas de seguridad

Apuntan a un nuevo bug crítico en MOVEit Transfer

Microsoft retira el update KB5039302 porque causa un loop de booteo

Team Viewer sufrió un ciberataque que sería de un APT

Encuentran un bug crítico en GitLab