Ransomware: los pagos por rescates marcaron un record de mil millones de dólares en 2023

Los grupos cibercrimiales levantaron los números de 2022, se publicó el decrypter de Rhysida, filtran claves fiscales de AFIP, breach en Facebook Marketplace y ranking de malware de enero 2024.

Brodersen Dark News es un resumen semanal de noticias de ciberseguridad. Los temas están seleccionados y producidos por Juan Brodersen según estos criterios de edición.

Envío desde St. Petersburg, Florida (EE.UU.)

9>16 feb

⚡ TL;DR

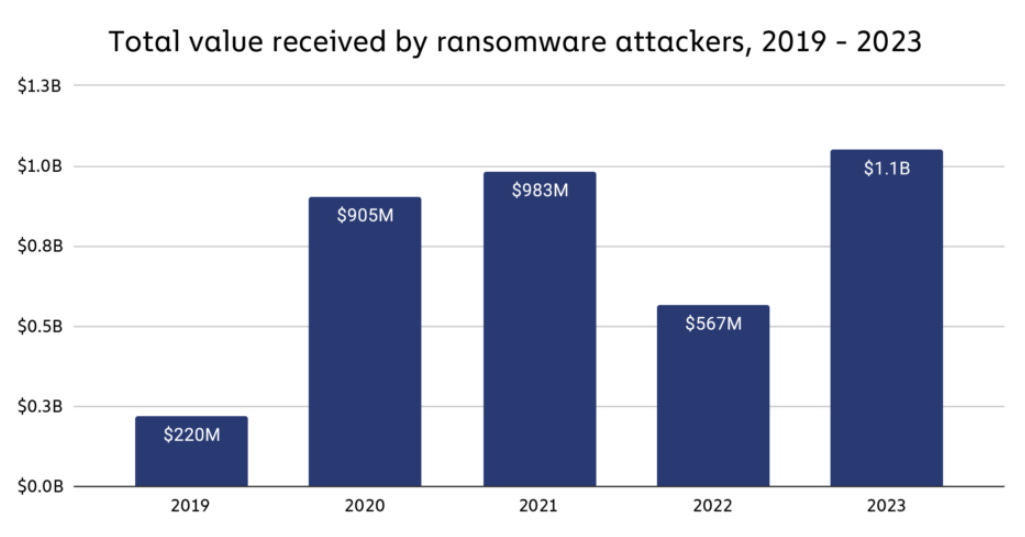

Hace más de una semana, un nuevo informe con cifras sobre ransomware salió a la luz: Chainalaysis aseguró que 2023 se transformó en un año record en cuanto a pagos de rescate de ransomware, con más de mil millones de dólares de botín por parte de los grupos cibercriminales.

En tanto en esta publicación recopilo información semana a semana, en este caso, decidí dejar pasar un poco de tiempo para poner en contexto a este número, con el objetivo de desagregar la información que construye esta plataforma que produce información y estadísticas sobre la blockchain.

Las cifras son, muchas veces, parciales y engañosas. Y si algo aprendí a través de fuentes y de la información que circula es que, en ciberseguridad, hay que tener todavía mucho más cuidado: ya sea por tener números subrepresentados (el ciberdelito es difícil de rastrear) o suprarepresentados (a los vendors les sirve, también a las entidades estatales para pedir más presupuesto).

En este caso, las direcciones de las wallets que comparten los grupos de ransomware para cobrar sus rescates constituyen un componente clave para analizar pagos, aunque no agotan la totalidad del espectro. Y en base a esos números, el reporte de Chainalaysis marca una tendencia que va en consonancia con los casos reportados a fuerzas locales y globales, desde unidades de ciberdelito hasta el FBI y Europol.

A nivel local, un posteo con más de 82 mil claves fiscales de AFIP fue compartido en un foro especializado, lo que obligó a la entidad que recauda impuestos en Argentina a bloquear esas cuentas y sugerir un blanqueo de clave fiscal. LockBit -que estuvo muy activo- listó, además una empresa argentina: la Cámara Arbitral de Cereales.

En el plano global, salud y educación siguen siendo blancos frecuentes de ciberataques: en Rumania, más de 20 hospitales se vieron afectados por un hackeo a un proveedor de servicios IT. A nivel vulnerabilidades, Fortinet e Ivanti les siguen dando dolores de cabeza a los administradores de sistemas. Y se detectó, después de cuatro meses, actividad del malware Bumblebee.

Esta semana es la última del viaje que hice por Estados Unidos, recorriendo diversas ciudades para entender cómo se relaciona tanto el sector público como el privado con el cibercrimen, la seguridad de la información y las leyes de protección de la privacidad y datos personales de los usuarios.

Tanto en Salt Lake City (Utah) como en St. Petersburg y Tampa (Florida), tuvimos reuniones que variaron desde el espectro de las fiscalías generales, las policías locales hasta empresas de ciberseguridad. Una de las más interesantes fue en la Universidad de South Florida, donde conocí un proyecto de perfilado académico de threat actors que hasta incluye una encuesta a los propios atacantes (y que espero poder publicar pronto).

En cuanto a las reuniones que tuve, el balance del viaje es positivo. Es una pena que mucho de lo que se charló tenga que permanecer en el off the record, aunque pude llevarme contactos de fuentes que sí pueden hablar on the record, por lo que ya estoy trabajando en entrevistas para publicar más adelante en Dark News.

Lo más destacable, como casi siempre, fueron los nuevos vínculos establecidos con 20 profesionales de distintos puntos del globo.

Como conclusión, queda mucho por hacer en el ámbito de la ciberseguridad a nivel global. Si bien el hemisferio norte está más preparado por la infraestructura de un país que es potencia como Estados Unidos, fue muy interesante ver cómo los mismos problemas que afectan a instituciones y el sector privado en el hemisferio sur se vinculan con los centros geopolíticos que mueven la aguja del ciberespacio.

Un último dato de color: la CISA de EE.UU. usó las pantallas del estadio Allegiant en el que se jugó el Super Bowl para concientizar sobre phishing y MFA, y Crowdstrike publicó su aviso de cowboys-cyberpunk, donde hasta se especuló con un easter egg de un conocido grupo de ransomware.

Treinta segundos de publicidad cuestan, en este evento, siete millones de dólares.

Crowdstrike tiene -según pude preguntar en primera persona en este viaje- contratos con una gran parte del sector público de los Estados Unidos, desde dependencias oficiales hasta universidades públicas.

Leer este correo te va a llevar 14 minutos

Esta entrega cuenta con el apoyo de:

Bloka provee servicios de Security Operations Center-as-a-Service (SOCaaS) y Servicios de Seguridad Gestionados (MSS). Está conformado por un grupo de expertos en ciberseguridad y destacan una “seguridad continua, inteligente y adaptativa para empresas en Argentina, Uruguay, España y otras regiones”.

🔒 Los pagos de rescates de ransomware excedieron los mil millones de dólares en cripto en 2023

Un nuevo reporte de Chainalaysis asegura que los pagos por rescates de ransomware pasaron los mil millones de dólares en 2023, el número más alto observado hasta la fecha desde registros de 2019.

Como todo reporte, marca una tendencia, ya que hay que tener en cuenta que los números del ciberdelito son siempre relativos a las mediciones que hacen tanto el sector privado (vendors) como el público (entidades estatales o de seguridad como el FBI, Europol, etc.).

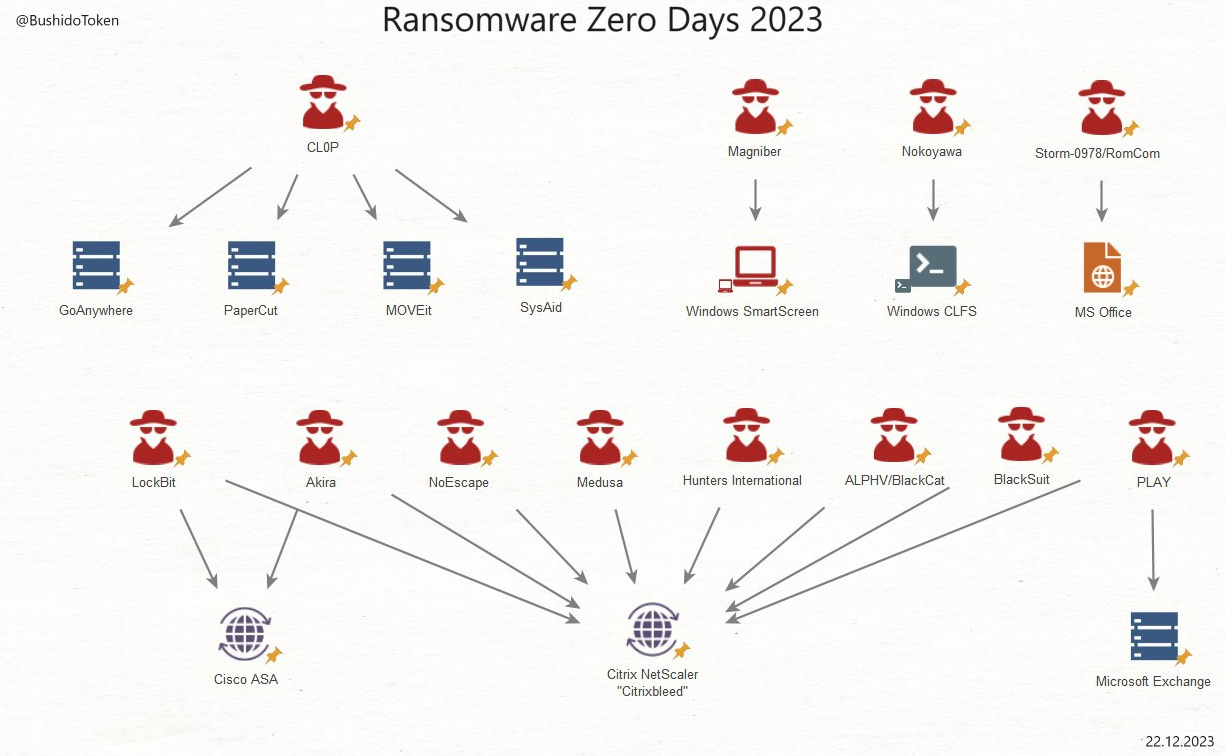

“Los ataques más importantes a la cadena de suministro (supply chain) se llevaron a cabo explotando el sistema de transferencia de archivos MOVEit, impactando en compañías desde la BBC hasta British Airways. Como resultado de estos y otros ataques, los grupos de ransomware pasaron un record sin precedentes de mil millones de dólares en criptomonedas extorsionadas a las víctimas”, explica el reporte de Chainalaysis.

Según los números, la empresa infiere que 2023 fue “el regreso” del ransomware, en tanto 2022 había registrado una baja en el importe estimado de cobros, en relación a 2021. El informe aclara, además, que los números estimados no captan las pérdidas económicas que las entidades afectadas puedan haber tenido, sino sólo los pagos de rescates de información. “Esto es evidente en casos como los ataques de ALPHV (Black Cat) y Scattered Spider contra MGM Resorts: mientras que la cadena hotelera no pagó el rescate, se estima que perdieron cerca de 100 millones de dólares”.

Dark News contactó a Bert Milan, Regional Vice President de Palo Alto Networks, para consultarle en torno a estos números, y coincidió en la subrepresentación de la cifra en relación a las pérdidas que causa el ransomware más allá del pago de rescates:

El pago de rescates puede oscilar entre unos pocos cientos y millones de dólares, dependiendo del tamaño del objetivo, la industria y el valor percibido de los datos cifrados. En algunos casos se han pedido rescates multimillonarios. Es importante señalar que estas cifras sólo representan el pago de rescates y no incluyen el impacto financiero más amplio de los ataques de ransomware, como los costes asociados a la respuesta a incidentes, la restauración del sistema, el cumplimiento legal y reglamentario, el daño a la reputación y la pérdida de oportunidades de negocio.

Entre las razones que destaca Chainalaysis de la baja del beneficio retribuido en 2022 está la guerra Rusia-Ucrania, que “no sólo causó una disrupción en las operaciones de algunos actores de amenazas, sino también cambiaron su foco desde lo puramente económico hacia uno motivado con fines políticos, apuntando al espionaje y la destrucción”. Las acciones de las distintas fuerzas policiales y de ciberinteligencia a lo de Occidente también incidieron, destacando el takedown de Hive, que le brindó el decrypter a más de 1300 víctimas.

Otro aspecto que destaca el reporte de Chainalaysis es que el “big game hunting”, o la caza de objetivos de alto target, predominó en la escena de 2023 con grupos como Clop (quizás, junto a Lockbit y Black Cat, uno de los grupos más efectivos a la hora de llevar operaciones) y una notable reutilización de código fuente, además de rebranding.

El Ransomware as a Service (RaaS) -modelo de afiliados- tuvo más detecciones, donde destacan cepas como Phobos. Y Black Cat destaca para el reporte como un grupo más “selectivo” a la hora de llevar a cabo sus ataques (aunque, para algunos analistas, el ataque contra MGM le costó la operación que dio de baja su sitio a fines de 2023).

La enorme cantidad de vulnerabilidades de 2023 es otro aspecto que destaca el reporte. En este sentido, el analista Will Thomas publicó esta semana un gráfico que conecta a los principales grupos de cibercriminales y las vulnerabilidades más explotadas:

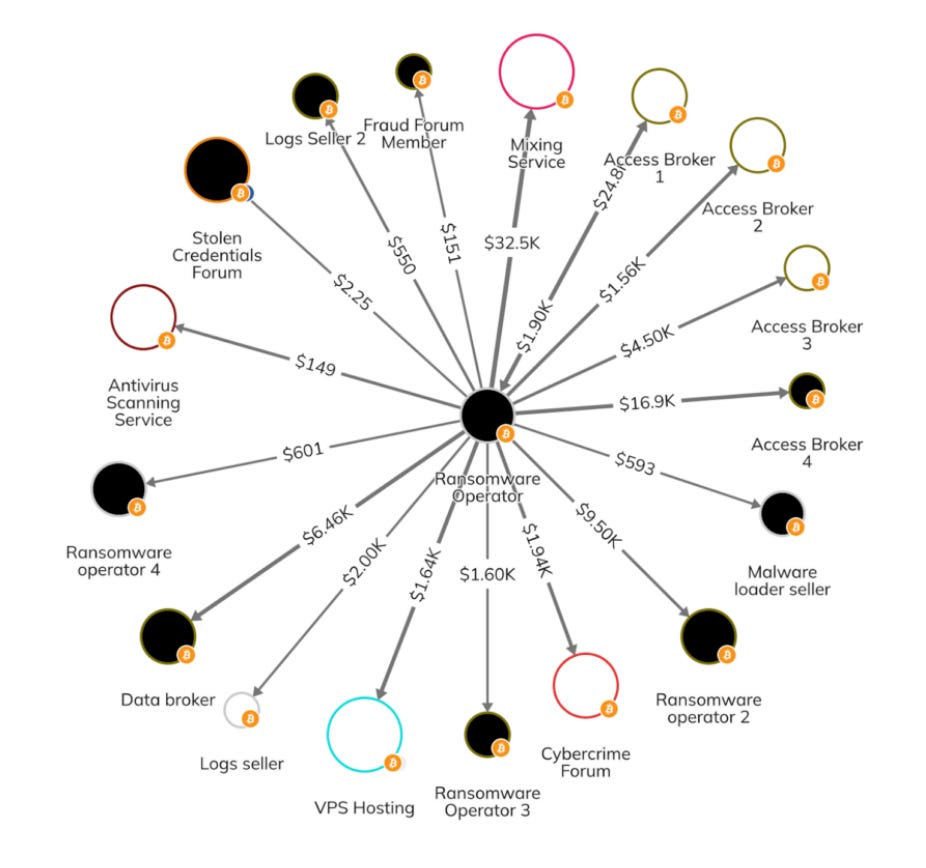

Otro punto interesante del análisis es el lugar que adquirió la figura del Initial Access Broker (IAB) durante 2023, el encargado de facilitar accesos, sea por una vulnerabilidad o por tener información interna, a sistemas de compañías e instituciones públicas. Los accesos son vendidos a los atacantes que luego hacen -o intentan hacer- el deploy del payload del ransomware.

“Encontramos una correlación entre la afluencia a las wallets de los IAB y un resurgimiento en el pago de ransomware, sugiriendo que el monitoreo de los IAB puede proveer alertas tempranas y permitir la potencial intervención y mitigación de los ataques”, explicaron. Y un dato no menor, advierten: bajo esta modalidad, “se necesitan muchas menos habilidades técnicas para llevar adelante un ataque de ransomware”.

Chainalysis infiere la información a partir de las wallets a las que se le pagaron rescates en la blockchain, en tanto los cibercriminales comparten sus direcciones para poder cobrar. El proceso más difícil para los cibercriminales es sacar el dinero del sistema crypto a moneda fiat, en tanto esto deja un rastro.

La actividad de los grupos no pasa desapercibida para la ley: esta semana, el Departamento de Estado de EE.UU. puso dos recompensas sobre las cabezas de Black Cat y Hive: 10 y 5 millones de dólares.

Por último, Argentina y América Latina fueron escenario de varios ataques de ransomware que llegaron a los medios, aunque de ninguno se supo que la víctima haya pagado. En este sentido, Bert Milan de Palo Alto aportó números regionales:

Según datos de Unit 42, la unidad de Inteligencia de Amenazas e Investigación de Palo Alto Networks, los ataques de ransomware en LATAM aumentaron un 38% en un año. El ransomware es una realidad en Argentina: es el tercer país más atacado de Latam, el primero es Brasil y el segundo México. Los datos muestran que la industria manufacturera, los servicios legales y profesionales y la construcción son los tres sectores del mercado más afectados por el ransomware. Lockbit, Hive y BlackCat (ALPHV) fueron los responsables de la mayoría de los ataques en la región, que pueden producirse a través de enlaces maliciosos, falta de copias de seguridad y baja inversión en ciberseguridad.

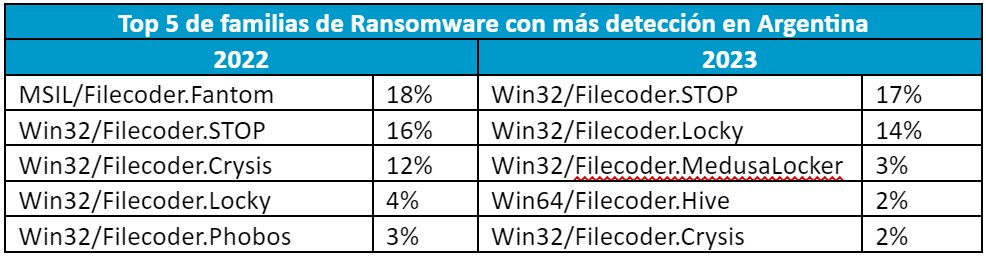

Camilo Gutiérrez Amaya, Jefe del Laboratorio de Investigación de la división latinoamericana de ESET, aportó más datos locales en diálogo con este medio:

Durante 2023 de acuerdo a la Telemetría de ESET, en Argentina se vieron un 15% menos de archivos diferentes de códigos maliciosos del tipo Ransomware con respecto a 2022; pero en tipos de familias y variantes vimos un aumento del 31%. Si bien hemos visto una disminución en la cantidad de detecciones, hemos sido testigos de una especialización de los mismos, entendida como una variedad más amplia en el tipo de amenazas.

En cuanto a las detecciones, aportó el especialista de la empresa eslovaca:

Se detectó evidencia de la detección de al menos 311 familias y variantes diferentes de ransomware, cuando en 2022 esta cantidad fue de 238. De hecho el Top 5 de familias con más detección en 2022 concentraban el 53% del total de todas las detecciones de ransomware en el país, y en 2023 este Top concentró apenas el 38%. Si bien no podemos generalizar todo el universo de amenazas de Ransomware, si podemos tener indicios que nos ayudan a entender la dinámica del mercado detrás de esta amenaza.

Amaya aseguró que “esta variación, se podría explicar por la búsqueda de un mayor rédito económico no a través de tener una gran cantidad de víctimas, como es el caso de otras amenazas informáticas como los InfoStealers, sino a través de la extorsión de víctimas tipo empresas que tengan más que perder por la divulgación o mal uso de la información que por la pérdida del acceso a la misma”.

Para repasar la lista de ataques en Argentina, pueden entrar a este posteo que hice a fines de 2023:

🐛 Publican el decrypter de Rhysida, el ransomware que afectó al PAMI en Argentina

El decrypter del ransomware Rhysida, grupo cibercriminal conectado a Vice Society, fue publicado esta semana por investigadores surcoreanos.

Los analistas implementaron una vulnerabilidad en el generador de números aleatorios (seed) usado por el grupo para encriptar sistemas de sus víctimas.

Esta falla “permitió regenerar el estado interno del generador de números en el momento de la infección y desencriptar la información, usando el número aleatorio regenerado”, explicaron. La Agencia de Seguridad e Internet de Corea (KISA) está distribuyendo el decrypter. “Esperemos que nuestro trabajo contribuya a mitigar el daño infligido por Rhysida ransomware”, escribieron los investigadores en el paper publicado.

El tipo de encriptado que usa este grupo es intermitente, lo que significa que cifra parcialmente documentos, una técnica que popularizó LockBit y otras bandas, ya que es más rápida y efectiva que encriptar todo el sistema de archivos.

Entre los ataques más conocidos de Rhysida, más allá del PAMI en Argentina, está a nivel global la British Library y diversas instituciones educativas, de salud y de Gobierno. Por sus TTPs y otros indicios, varios analistas pudieron conectarlos con Vice Society (Senado de la Nación en Argentina, enero 2022).

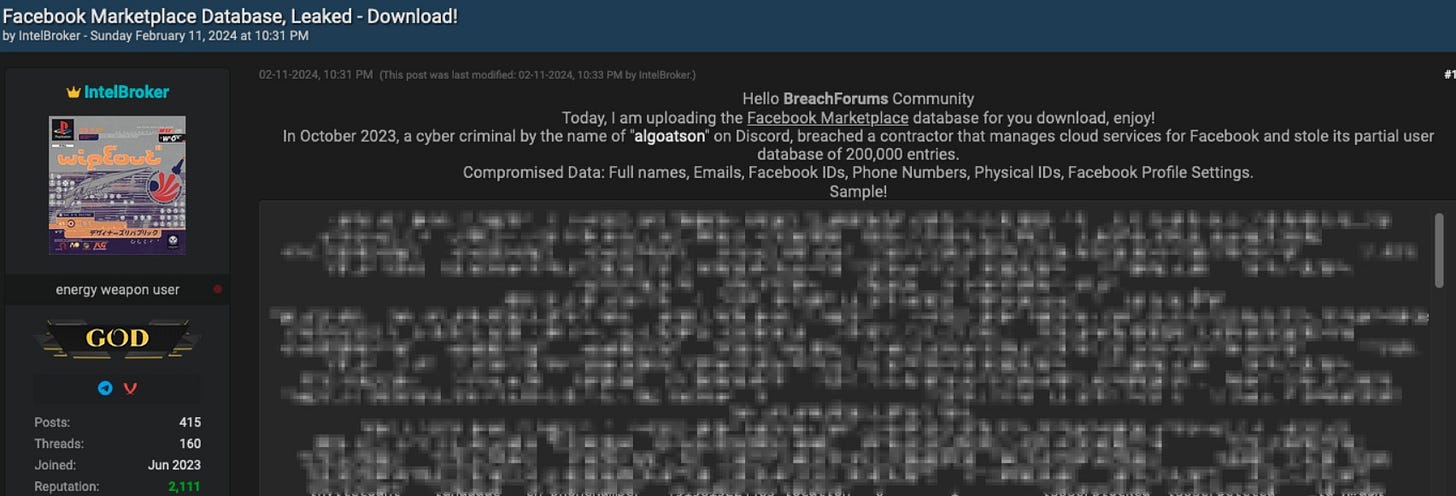

🥷 200 mil registros de Facebook Marketplace, filtrados en un foro

Un actor de amenazas filtró 200 mil registros en un foro de hacking, que contrendría información de identificación, como nombres, números de teléfono, direcciones de correo electrónico, ID's de Facebook e información de perfil relacionada a Facebook Marketplace.

El sitio de noticias de ciberseguridad Bleeping Computer corroboró la información filtrada por IntelBroker, la cuenta que subió la información, que aseguró que obtuvo la información al usar el handle “algoatson” luego de hackear los sistemas de una empresa contratista de Meta.

IntelBroker tiene reputación en por haber filtrado datos a través del sistema de salud de Representantes del Congreso de Estados Unidos (DC Health Link), lo que llevó a una audiencia pública para dar explicaciones. Otros leaks conocidos de IntelBroker fueron un set de datos de HP y General Electric Aviation.

Facebook ya sufrió filtraciones en el pasado, con consecuencias para su negocio. Meta fue sancionada con una multa de 275.5 millones de dólares por no proteger la información personal de los usuarios de Facebook frente a los "scrapers", después de que en abril de 2021 se filtraran en un foro de hackers datos vinculados a más de 533 millones de cuentas de Facebook.

Sumado al escándalo de Cambridge Analytica, la empresa acumula una serie de problemas respecto al manejo de datos personales que no la deja bien parada frente a regulaciones fuertes como las de Europa.

🕵 Investigan a 58 sospechosos norcoreanos

Un panel que monitorea las sanciones de la Organización de las Naciones Unidas (ONU) a Corea del Norte investiga 58 presuntos ciberataques del país liderado por Kim Jong entre 2017 y 2023 por un valor aproximado de 3 mil millones dólares. Según diversos investigadores, el dinero recaudado se usa para “financiar el desarrollo de armas de destrucción masiva”.

El panel presentó un resumen ejecutivo a fines de la semana pasada, en el que aseguran que todavía persiste un gran volumen de ciberataques por parte de grupos de ciberdelincuentes asociados a la República Popular Democrática de Corea (RPDC), que se informan al Buró General de Reconocimiento (BGR), principal organización de inteligencia extranjera del país.

El informe, que abarca el período comprendido entre julio de 2023 y enero de 2024 y refleja las contribuciones de los países miembros de la ONU no identificados y otras fuentes, fue enviado al Consejo de 15 miembros mientras el líder norcoreano Kim Jong Un aumentó las tensiones en la región.

En medio del aumento de las tensiones militares y políticas en la península coreana, los expertos afirmaron que Corea del Norte "continuó burlando las sanciones (de la ONU)", siguió desarrollando sus armas nucleares y produjo material nuclear fisionable, elementos clave de las armas.

👾 Ranking global de Malware de 2024: Checkpoint Research

Check Point Research publicó el ranking de malware del primer mes de 2024. “Los investigadores identificaron un nuevo sistema de distribución de tráfico (TDS) omnipresente llamado VexTrio, que ayudó a más de 60 afiliados a través de una red de más de 70.000 sitios comprometidos”, explicaron desde la compañía.

"Los ciberdelincuentes pasaron de ser meros hackers a arquitectos del engaño y VexTrio es otro recordatorio de lo comercial que se ha vuelto la industria", explicó Maya Horowitz, VP de Investigación de Check Point Software, en un comunicado enviado a la prensa.

El top de familias de malware es el siguiente (las flechas indican cambios respecto del mes pasado):

↔ FakeUpdates – AKA SocGholish

↑ Qbot – AKA Qakbot

↓Formbook

↓ Nanocore

↔ AsyncRAT

↓ Remcos

↔ Phorpiex

↑ Ramnit

↓ NJRat

↓ AgentTesla

🔗 Más info

Bank of América reporta un data breach

Bug en Microsoft Outlook: Moniker Link

EE.UU. lanzó un ciberataque contra Irán

Campaña activa de compromiso de cuentas apunta a ejecutivos que usan Azure

Volt Typhoon apunta al sector OT de la energía

El grupo RansomHouse automatiza ataques vía VMware ESXi

Warzone RAT, desmantelado

Desmantelan una botnet asociada a Rusia

Filtran datos de la aseguradora Prudential

Una nueva variante de Qbot usa instaladores falsos de Adobe

Más de 13 mil gateways de Ivanti, vulnerables

ACTUALIZACIÓN: Una segunda versión de este posteo incorporó, un día después de la fecha de publicación original, declaraciones solicitadas a ESET.