Oracle: un hackeo preocupa a las empresas que usan sus servicios cloud y bases de datos

Además: un escándalo político deja a Signal en el centro de la escena, un ataque loopea routers de DrayTek y nueva cepa de ransomware, VanHelsing.

Dark News es un resumen semanal de noticias de ciberseguridad. Los temas están producidos y seleccionados por Juan Brodersen según estos criterios de edición.

21>28

mar

⚡TL;DR

Un ciberataque contra Oracle preocupó esta semana a empresas que trabajan con los servicios de la compañía especializada en bases de datos y servicios cloud. Aunque Oracle niega que se hayan filtrado datos, diversos analistas pudieron corroborar que la información del sample que subió un cibercriminal a un foro es legítima.

El caso, que levantó revuelo primero en Estados Unidos, llegó a otras latitudes y generó preocupación entre empresas que trabajan con Oracle, que quisieron saber si podrían estar comprometidas por un supply chain.

En el plano global tuvimos un “Signal-gate”: el equipo de seguridad nacional de los Estados Unidos se puso a discutir si iba a bombardear a Yemen en un grupo de la aplicación de chat Signal. En ese grupo, incluyeron a un periodista histórico del medio The Atlantic, que publicó todos los chats.

A nivel local, LockBit anunció a una víctima argentina, Fepasa, un frigorífico avícola y en Chile Hunters International publicó datos de la empresa chilena Megacentro.

Un caso que me pareció interesantísimo: Troy Hunt, de Have I Been Pwned, cayó en un phishing, fue engañado y le robaron datos de 16 mil suscriptores. Contó todo acá, en lugar de ocultarlo.

Para cerrar, una para los que estén en el mundo del bug hunting: un broker de exploits está ofreciendo 4 millones de dólares por zero-days y exploit chains en Telegram.

En esta edición:

🥷 Oracle: la empresa niega una intrusión, los datos la confirman

📲 Signal-gate: escándalo en EE.UU. deja a la app de chat en el medio

👾 Detectan una nueva cepa de ransomware: VanHelsing

📡 Un ataque loopea routers DrayTek

💻 Nuevo kernel de Linux: 6.14

⏰ Substack dice que leer este correo completo lleva 8 minutos

Dark News #132

Oracle: la empresa niega una intrusión, los datos la confirman

Durante la semana pasada, un atacante aseguró que había logrado hackear del servicio de login único (SSO) de servidores de Oracle Cloud. La empresa lo negó.

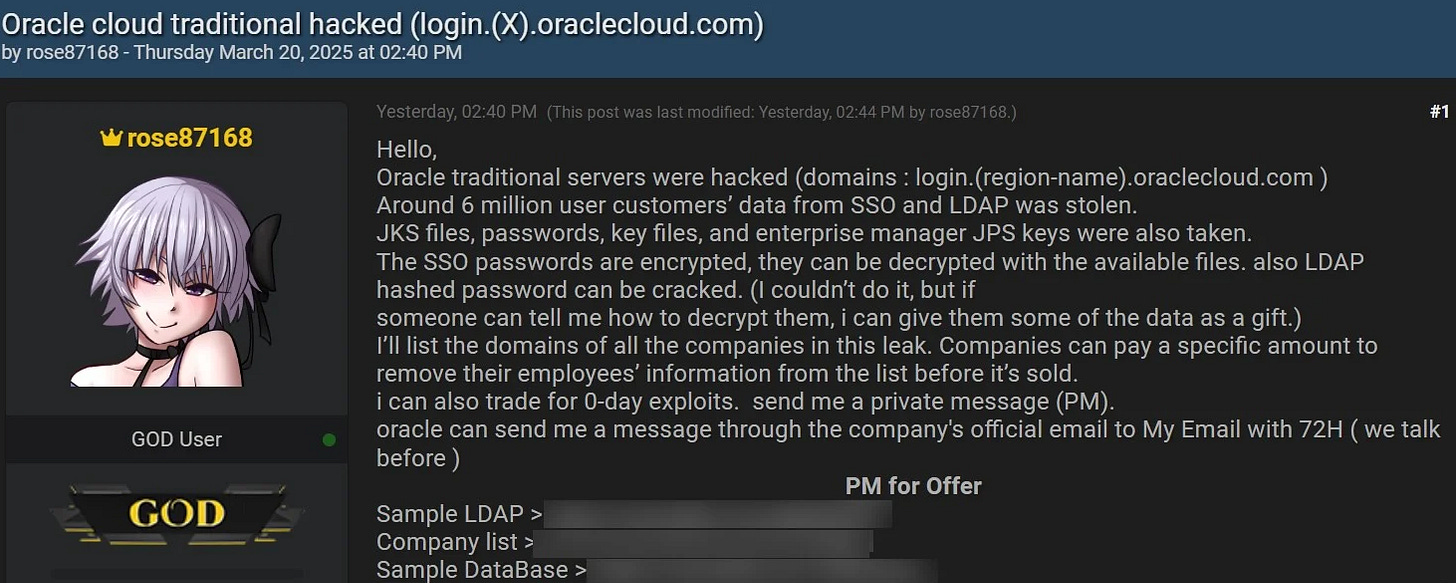

El sample. El usuario rose87168 subió a un foro múltiples archivos de texto con información interna de bases de datos, información LDAP y una lista de compañías comprometidas. El atacante lo vende por un precio o lo intercambia por zero-days. Dijo:

Los passwords del SSO están encriptados, se pueden desencriptar con los archivos disponibles. Además, los passwords LDAP hasheados se pueden crackear. Voy a listar los dominios de todas las compañías en este leak. Las empresas pueden pagar una cantidad específica de dinero para remover la información de sus empleados antes de la venta.

Oracle desmiente. “No hubo un breach en Oracle Cloud,las credenciales publicadas no son de Oracle Cloud, no hay información de nuestros clientes comprometida”, aseguró la empresa en un comunicado que compartió con medios de comunicación.

Datos que confirman el breach. El atacante le envió a un analista de seguiridad una lista de 10 mil registros. Alon Gal, fundador y CTO de Hudson Rock, pudo corroborar que una parte de la información es legítima.

El medio especializado Bleeping Computer cruzó registros y confirmó que una parte de la información subida por el actor de amenazas se corresponde con los clientes.

La puerta de entrada. Se cree que el atacante puede haber explotado el CVE-2021-35587 en Oracle Access Manager.

Oracle. Oracle es una empresa especializada en bases de datos y software corporativo, además de ofrecer servicios en la nube, desde plataformas y software hasta infraestructura. Su uso está muy adoptado en América Latina.

Algunos analistas aseguran que puede ser el breach más grande de lo que va de 2025.

Signal-gate: escándalo en EE.UU. deja a la app de chat en el medio

Un alto funcionario de los Estados Unidos agregó por error a un periodista de The Atlantic a un chat grupal en Signal, donde se discutían planes para bombardear Yemen.

Escándalo nacional. El error del secretario de Defensa, Pete Hegseth, desato un debate sobre por qué se estaba discutiendo un tema tan sensible en una app “de consumo”, esto es, disponible en Google Play y App Store. E incluso, se debatió sobre la posible violación de la Ley de Espionaje por “coordinar planes de defensa nacional” de manera descuidada.

Trump dijo que se trató de un “pequeño error”.

Impacto en el mundo cyber El caso desató debates sobre la credibilidad en el gabinete de Trump, pero por sobre todas las cosas puso a Signal en el centro de la escena.

La aplicación de chat, que se autodefine como más segura y privada que sus competidoras (WhatsApp y Telegram), tuvo el mayor crecimiento en descargas desde su lanzamiento

Meredith Whittaker, presidenta de Signal, aprovechó para explicar las diferencias entre Signal y WhatsApp.

Detectan una nueva cepa de ransomware: VanHelsing

CheckPoint encontró un nuevo Ransomware As a Service (RaaS), con un modelo de afiliados y multiplataforma, que opera en Linux, BSD, ARM y ESXi. Cyfirma también publicó un reporte sobre este malware.

Detección y operación. El ransomware fue detectado por primera vez el 7 de marzo de 2025 y exige un depósito de 5 mil dólares para explotarlo. El afiliado se queda con un 80% del pago, mientras que el operador recibe un 20%, algo inusual, ya que suele ser al revés.

La única restricción que imponen es no atacar a países de la Comunidad de Estados Independientes (CIS) -ex Unión Soviética-.

Adaptable. El panel de control es “intuitivo”, destaca Check Point, y se detectaron dos variantes compiladas con cinco días de diferencia, lo que muestra la evolución y actualizaciones del malware.

Impacto. En menos de dos semanas desde su aparición, VanHelsingRaaS ya infectó al menos a tres víctimas conocidas, exigiendo pagos de rescate de hasta 500,000 dólares en Bitcoin para la desencriptación y eliminación de datos robados.

Un ataque loopea routers DrayTek

Routers de la marca DrayTek están atrapados en un loop de reinicio y se cree que es por múltiples intentos de hackeos a partir de una serie de vulnerabilidades encontradas por una empresa de seguridad argentina.

Reportes. Durante el fin de semana, diversas entidades detectaron cortes en la red (Reino Unido, por ejemplo) y la empresa llamó a los usuarios a hacer una actualización. Entre los motivos que explican, están las vulnerabilidades encontradas por Faraday Security y Forescout.

La explotación. Explicó a Dark News Octavio Gianatiempo, investigador de Faraday:

Entre los CVE que encontró Forescout hay uno crítico que permite ejecutar código. A raíz de ese research nosotros encontramos dos más, críticos, uno no se puede explotar con la configuración por defecto del router, pero el otro sí. Estos bugs permiten el acceso inicial, y de ahí se puede hacer todo lo que mostramos en la charla para ganar persistencia y no ser detectado. Con estos bugs se completa toda una cadena de explotación en los routers DrayTek.

A la hora de arriesgar una explicación sobre el reinicio de los routers, el especialista es cauto: “No tenemos mucha información como para asegurar que los reinicios son por la explotación de estas vulnerabilidades, estamos trabajando con honeypots para tener más datos”.

Complementó Gastón Aznarez, investigador de Faraday que trabajó también en el research:

El tema es que la explotación de estos bugs requiere conocer ciertas direcciones de memoria que varían de modelo a modelo, entonces hay que personalizar el exploit para el modelo: si eso lo hacés mal, el router crashea y se reinicia. El loop de reinicio puede tener que ver con atacantes tratando de explotar, sin éxito, estas vulnerabilidades, pero no lo sabemos.

La empresa recomendó deshabilitar todas las VPN y funciones de acceso remoto antes de actualizar el firmware.

Los routers DrayTek son muy vendidos en Argentina y Chile, y tienen una cuota de mercado variable en la región de América Latina.

Nuevo kernel de Linux: 6.14

Linux lanzó una actualización de su kernel, la 6.14, con ciertas mejoras a nivel seguridad y optimizaciones de rendimiento. Se trata del más pequeño en términos de commits (no en líneas de código).

Novedades. La actualización más destacada por medios especializados fue una mejora del driver NTSYNC, que sirve específicamente para correr programas nativos de Windows (y jugar juegos) en Linux. También hay optimizaciones para procesadores AMD e Intel.

Seguridad. También se lanzó un parche para la vulnerabilidad GhostWrite, que se puede usar para rootear procesadores RISC-V, además de un nuevo chequeo de seguridad sobre scripts.

La lista de cambios más relevantes se puede ver en este enlace.

🔓 Breaches y hacks

Hackean el sistema de ventas de pasajes de trenes en Ucrania

Roban 8.85 millones en criptoactivos del proyecto Zoth blockchain

Expertos dudan de la desmentida de Oracle sobre el data breach

🔒 Ransomware

Cifran datos de la Oficina del Fiscal General de Virginia en EE.UU.

Nuevo grupo detectado: Arkana Ransomware

El grupo DragonForce hackeó a su rival BlackLock

💣 Exploits y malware

Steam remueve juegos que instalan programas maliciosos

Nuevo malware de Android abusa .NET MAUI

Lanzan un repositorio con samples de troyanos RAT

🔍 Threat intel y vulnerabilidades

Reportes: Kaspersky, Red Canary, Kela, Zscaler, FIRST, Palo Alto.

Arrestan a los developers del troyano bancario Mamont

Extraditan al hacker de Snowflake

🛠️ Tools y updates

VMWare lanza una actualización de seguridad

Google parchea un zero day

CISA actualiza la lista de vulnerabilidades conocidas (KEV)

📋 Privacidad y regulaciones

Turquía restringe el acceso a las redes sociales

Frenan una audiencia de Apple contra Google

T-Mobile pagó 33 millones en un juicio por SIM swap

Este newsletter fue escrito por un humano. Para cualquier comentario, corrección o sugerencia de cobertura de temas, podés responder este mail. Se acepta (y agradece) todo tipo de feedback.

Si te sirvió, compartilo: tu recomendación orgánica es mucho más valiosa que cualquier campaña publicitaria.