Nuevos dominios ".zip": bienvenida la ola de phishing

Google habilitó nuevas extensiones y hay polémica, dos nuevas filtraciones en el Estado, vulnerabilidad en routers TP-Link y 9 millones de móviles Android infectados.

SecOps es un resumen semanal de noticias de seguridad informática. Los temas están seleccionados por Juan Brodersen según estos criterios de edición.

Nota: La publicación se adelanta esta semana por los días no laborales en Argentina (25 y 26 de mayo)

19>24 may

🪝 Crece la polémica por los dominios .zip

La semana pasada contamos que Google presentó 8 nuevos dominios “top-level”, (TLD) entre los que se encuentra la extensión “.zip” y el peligro que esto representa para abrirle la puerta a nuevas técnicas de phishing.

En total, estos son los nuevos dominios que se pueden registrar: .dad, .esq, .prof, .phd, .nexus, .foo, .zip y .mov, siendo estos dos últimos los dos más problemáticos.

El tema se empezó a comentar muy fuerte en la comunidad de la seguridad informática, porque ya empezaron a aparecer casos y muestras de cómo podrían los estafadores aprovechar esta ventana.

Por todo esto, SecOps profundizó el tema con tres expertos.

Primero, esto nos contaba Cristian Borghello, especialista en seguridad informática de Segu-info, para entender por qué la medida de Google es un problema:

“El tema de la creación de los nuevos dominios .zip abre a la posibilidad de crear engaños más personalizados para hacer ataques de phishing y cometer fraudes y estafas. Si bien este tipo de casos han existido siempre con dominios .com y .com.ar, esto facilita al delincuente la tarea de engañar al usuario. Como sabemos, la famosa extensión .zip para compresión de archivos es fácilmente identificable: al tener un dominio .zip se le puede hacer creer al usuario que se está descargando un archivo”

A partir de estas advertencias desde distintos sitios, expertos y cuentas, empezaron a aparecer muestras. Jaime Restrepo, hacker y fundador de Dragonjar, publicó un artículo con la explicación de un caso concreto.

Su explicación es un poco técnica, pero complementaria. Esto desarrolló para SecOps:

“Los dominios .zip ya son aprovechados por cibercriminales para crear direcciones web convincentes que parecen legítimas y dirigen a la ‘descarga’ de un archivo .zip. Esto se logra utilizando caracteres Unicode que se asemejan a la barra legítima (/), engañando a los navegadores para que interpreten todo después del ‘@’ como la ruta, ignorando la parte del servidor de la URL. Por ejemplo, registré el dominio v17.zip, y mediante la sustitución de barras por códigos Unicode, se crea una URL que parece casi idéntica a una legítima. El reemplazo de / por otros caracteres parecidos lleva entre nosotros más de 20 años, pero explotó su uso por los dominios .zip y .mov que hace más complejo diferenciar los dominios”

Además, advirtió algo que se viene diciendo y es el problema de interacción que esto genera para los usuarios: “Esto se agrava con las versiones actuales de las aplicaciones de WhatsApp para iOS y Android, ya que tratan al dominio completo como un enlace clickeable, aumentando el riesgo de caer en el engaño”.

Por último, Agustín Merlo, analista de amenazas, nos arrojó una serie de consejos para evitar caer en la trampa.

“Es cierto que en algunos casos es necesario entender ciertos términos técnicos para identificar el error en un link falso. Pero todos estos engaños llevan al mismo punto, que sería el sitio de phishing final y lo mejor que uno debe hacer para repeler esto es revisar el nombre de dominio siempre antes de ingresar su información privada”

Entre otras cosas, recomendó:

Tener precaución y desconfiar al recibir correos, mensajes o llamados sin haberlos solicitado previamente.

No caer en el estado de "urgencia", los criminales van a querer que sientas miedo por un posible bloqueo en tu cuenta, esto es para que te tomes menos tiempo de analizar lo que está ocurriendo.

Examinar el correo, quién envía el mail y si los links que contienen redirigen al sitio correcto.

Evitar hacer clic en un enlace y abrir una pestaña nueva para ingresar a la web de la entidad por nuestra cuenta.

Antes ingresar información privada en un sitio siempre validar que el dominio sea el correcto, que tenga "https://" y no esté remarcado en color rojo.

Tener un antivirus instalado y con las actualizaciones al día

Ante la duda, comunicarse directamente a la empresa o institución con la que estamos intentando lidiar

Así, con o sin esta medida de Google, siempre hay que estar atentos: los estafadores tiran la red entre miles de usuarios. Con que un pequeño porcentaje caiga en la trampa, ya están hechos.

💧 Más filtraciones en el Estado

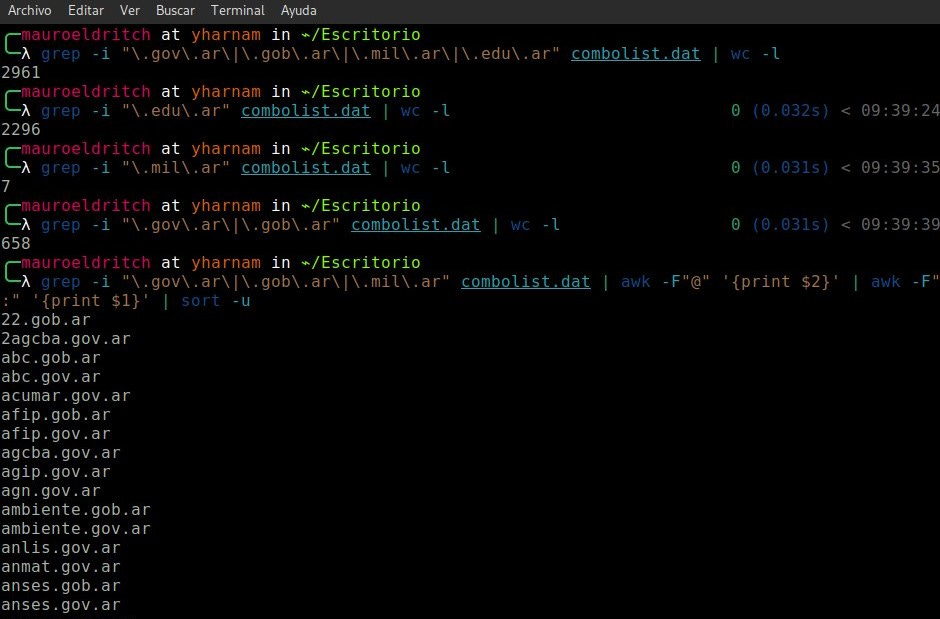

Una nueva serie de filtraciones al Estado se conoció esta semana. El analista de seguridad Mauro Eldritch (Birmingham Cyber Arms) detectó una combolist (usuario y pass) con casi 300 mil credenciales de usuarios argentinos, 2961 pertenecientes a agentes de Gobierno.

Según publicó, afecta a unos 243 dominios incluyendo: Sedronar, Migraciones, BCRA, Senado, distintas fuerzas armadas y de seguridad, Municipios, Gobierno de la Ciudad, Ministerio Público Fiscal, Renaper e incluso al Ministerio de Modernización.

Consultado por si estas filtraciones tienen que ver con las que se dieron durante estos tres últimos años (casi todas las entidades mencionadas fueron filtradas y sus datos publicados), el experto explicó a SecOps que se trata de datos más “refinados”:

“Es importante destacar que las combolists no suelen representar una filtración ‘al organismo’ pero sí a uno de sus usuarios. Esto plantea dos cuestiones de suma importancia: por un lado, un agente de Gobierno fue infectado (en alguno de sus dispositivos) y, por el otro, este agente tuvo acceso privilegiado para instalar/ejecutar el software malicioso o bien tuvo permisos de utilizar su cuenta gubernamental en un dispositivo ajeno a la organización (de uso personal)”

Esto fue detectado el lunes. Al otro día apareció más información filtrada, con un grado mayor de especificidad:

“Un conocido actor de la escena de los Stealers [programas que roban información] publicó un lote con 46 credenciales de contratistas del Estado, exponiendo accesos a los entornos de Lab y QA de Anses y de la Secretaría de Innovación.

Las filtraciones “nos permiten visualizar la diversidad de vectores de acceso que pueden usar y abusar los atacantes a la hora de moverse por los distintos estratos de las organizaciones tanto públicas como privadas”, cierra el analista.

📡 Nueva vulnerabilidad en routers TP-Link

Checkpoint detectó una nueva vulnerabilidad en routers TP-Link, uno de los fabricantes más importantes del mundo, por parte de Camaro Dragon, un actor de amenazas permanente (APT) patrocinado por el China. Está dirigido a redes domésticas.

Se trata de un backdoor que se implementa en un firmware personalizado y malicioso, diseñado específicamente para esta marca.

“Tras la detección de una secuencia de ciberataques dirigidos contra entidades europeas de asuntos exteriores, los investigadores han descubierto un implante de firmware malicioso creado específicamente para los routers de TP-Link con varios componentes dañinos entre los que se encuentra ‘Horse Shell’, backdoor que permite a los atacantes tomar el control total de los dispositivos infectados mientras eluden los sistemas de seguridad para no ser detectados”, explican.

Al tomar el control, los atacantes pueden ejecutar comandos de shell, carga y descarga de archivos y usarlo como proxy SOCKS para transmitir la comunicación entre dispositivos.

Los ataques a routers son muy frecuentes y muchas veces tienen que ver con vulnerabilidades no detectadas por sus fabricantes (zero-days).

El caso recuerda al equipo argentino (Faraday) que presentó el año pasdo en Defcon una falla que afectaba a los routers más vendidos de América Latina.

🔓 Bug severo en KeePass: expone la contraseña maestra

KeePass, uno de los gestores de contraseñas más populares del mundo (y el preferido de varios expertos en seguridad informática), es vulnerable a la extracción de la contraseña maestra. Es decir, la clave que permite acceder al lugar donde se alojan todos los passwords del usuario.

El problema fue descubierto por un investigador conocido como 'vdohney', quien publicó una herramienta de prueba de concepto en GitHub.

Los gestores de claves facilitan la creación de contraseñas robustas y el depósito de todas ellas en un mismo lugar -en teoría- seguro. Sin embargo, este es su talón de Aquiles: con acceso a la contraseña maestra, el usuario puede ser secuestrado digitalmente en su totalidad.

Esto dijo alguna vez Iván Barrera Oro (HacKan) sobre los gestores de clave:

“Es imposible decir que un software sea inviolable sin un marco definido: aún si la base de datos fuese imposible de abrir sin la clave correcta, un error de software podría permitir el acceso a los datos cuando la misma sea abierta por el usuario, por ejemplo. O un error de implementación o mal uso en un modo incorrecto del algoritmo de cifrado podría permitir la apertura de la base de datos aún sin contar con la contraseña pertinente”

No es un buen año para este tipo de programas: a fines de febrero se conocieron las causas de la filtración en LastPass, otro gestor muy usado.

Así y todo, la mayoría de los expertos recomiendan usar un gestor de claves. (dato: KeePassX no es vulnerable).

📲 9 millones de teléfonos Android se vendieron pre-infectados

Un grupo cibercriminal conocido como Lemon Group logró implantar malware en 9 millones de dispositivos Android vendidos a lo largo de los últimos cinco años.

La información fue dada a conocer por Trend Micro, que viene siguiendo a este grupo desde hace tiempo.

Esta infección se conoce como Guerrilla y normalmente se oculta dentro de Zygote, uno de los primeros procesos que se inician después de arrancar el sistema operativo Android.

El malware puede descargar otros plugins a instancias de los operadores de Lemon Group, mostrar anuncios a pantalla completa cuando los usuarios abren determinadas aplicaciones y enviar mensajes de spam a través de Facebook y WhatsApp.

Otros plugins pueden instalar o desinstalar aplicaciones, convertir los dispositivos infectados en proxies y retransmitir el tráfico de red, o interceptar mensajes SMS (peligro para el sim swapping), alertaron.

Hay cerca de 3 mil millones de dispositivos con Android en el mundo.

🏢 Ransomware: gran cantidad de casos en dependencias de Gobierno en EE.UU.

Los ataques de ransomware siguen dominando la escena. Entre ellos, preocupa el incremento de casos contra entidades oficiales de Gobierno en Estados Unidos, un target que parece haberse convertido en favorito.

Brett Callow, analista de amenazas de Emsisoft, registró durante la última semana una gran cantidad de anuncios entre darkweb y clearnet. El experto comentó a SecOps:

“Aunque el número de incidentes fluctúa de un mes a otro, los ataques contra el sector público estadounidense no parecen ralentizarse. En todo caso, el ritmo parece acelerarse. También es preocupante que los ataques afecten a grandes ciudades como Dallas y Oakland, y no a municipios más pequeños, que suelen considerarse objetivos más fáciles”.

Como dato extra, el experto viene apuntando una enorme cantidad de hospitales y escuelas con servidores encriptados. Entre estos casos detectó un instituto cardiológico cerca de Nashville, la ciudad de Coos Bay en Oregon, hasta un hospital en Illinois y los casos siguen. Se pueden repasar estos y muchos más en su timeline.

Durante el año pasado el número de dependencias locales en Estados Unidos llegó a 32.

🔗 Más info

El informe semanal de amenazas de CheckPoint, completo

Ciberataque contra la marca de motos Suzuki paró la producción durante una semana

Black Basta lista a la compañía alemana Rheinmetall AG

La estrategia zero-trust sigue mandando en EE.UU., ahora en el DOD

México presenta cargos contra 4 ex funcionarios por usar Pegasus

Microsoft ve una caída en los casos de compromiso de mail empresarial (BEC)

Más de 1600 exploits en sitios de Wordpress