Medifé sufre un ransomware y detectan una nueva campaña de phishing patrocinada por Google: FakeBat

Qué se sabe sobre el ataque a la prepaga de salud, campaña activa de FakeBat en resultados del buscador, EE.UU. sanciona a dos rusos por "campaña de desinformación" en Amércia Latina.

Brodersen Dark News es un resumen semanal de noticias de ciberseguridad. Los temas están seleccionados y producidos por Juan Brodersen según estos criterios de edición.

15>22

mar

⚡ TL;DR

Se va otra semana con ataques de ransomware contra instituciones de salud. Esta vez le tocó a Medifé, una prepaga de salud argentina, que tuvo que enfrentar una irrupción en sus servicios el viernes de la semana pasada.

La salud, junto a la educación, encabeza los rankings de sectores más afectados, algo que hay que tomar con pinzas en tanto los analistas advierten que son ámbitos donde se reportan más los incidentes debido a las legislaciones locales que los obligan a hacerlo.

Otro tema que salió esta semana por un researcher fue una campaña activa de enlaces patrocinados de Google de phishing infectados con FakeBat, un malware para construir campañas maliciosas en un caso más que evidencia que más allá de que la inteligencia artificial sea protagonista de todos los discursos de las big tech, hay cuestiones muy básicas que no resuelven y que resultan llamativas respecto de las herramientas disponibles.

En el plano regional, Estados Unidos sancionó a dos ciudadanos rusos a los que apuntó como cabezas de una campaña de desinformación en América Latina. También apuntaron a un periodista con base en Chile, Oleg Yasinski, como un engranaje de este sistema. Hablé con él para tener su versión.

En el plano global, un actor de amenazas colocó a la venta datos de la Federeación de Fútbol de Francia, el gigante japonés Fujitsu sufrió un breach y un equipo de investigadores encontró una variante de ataque loop DoS interesante.

En el plano del ransomware aparecieron dos aportes interesantes. Por el lado más técnico, Kela publicó una investigación sobre las técnicas de extorsión de Akira y Black Basta. Y desde el costado más mediático, The Record entrevistó a LockBitSup, administrador de uno de los grupos más prolíficos del mundo.

El dato de color lo aportó la final del Apex Legends Global Series, una de las competencias de esports más importantes del mundo, que vio interrumpida una partida cuando dos competidores fueron hackeados en vivo. El hacker contó que lo hizo “por diversión”.

Dos temas para cerrar, uno más personal. Dos alumnos de universidades nacionales (UNC y UNLP) me convocaron esta semana para charlar sobre la relación entre periodismo y ciberseguridad. Es una discusión que me interesa mucho, en general, en tanto el periodismo atraviesa una crisis institucional muy profunda, con fuerte impacto en la calidad de lo que se produce tanto en medios tradicionales como alternativos.

Hablamos un poco de estos desafíos y del periodismo “gacetillero”, como decimos en el rubro: aquel que publica gacetillas de prensa acríticamente, casi sin revisión, y sin tener un diálogo con fuentes. Los que siguen este proyecto verán que siempre se contactan y citan fuentes originales para construir las piezas informativas. En el caso de la ciberseguridad, es fundamental mantener diálogo con la comunidad de hackers. De todo eso hablamos y, por si interesa o les da curiosidad, se puede ver en este enlace.

Lo otro, una cuestión logística. La semana que viene hay varios días no laborales en Argentina y uno de ellos cae viernes, día en el que hago estos envíos. Por experiencias previas, pero también por lógica, no tiene sentido enviar un correo informativo un feriado. Por este motivo, es probable que la entrega de la semana que viene salga el próximo miércoles. Y con un tema por fuera de la agenda regular.

Por último, publiqué un reportaje en Clarín después de hablar con 5 hackers y probar el Flipper Zero para bajarle un poco el hype a este dispositivo “roba coches”. En mayo lo voy a subir acá para contar un poco cómo se gestó la nota y reproducir los testimonios y las experiencias de hacking con este simpático delfín.

Leer este correo te va a llevar 14 minutos

Esta entrega cuenta con el apoyo de:

🩻 Medifé, otra prepaga de salud que sufre un ransomware

La empresa de salud prepaga de Argentina Medifé sufrió un ataque de ransomware el viernes de la semana pasada. En Argentina, se suma a la lista de Osde a mediados de 2022 y Avalian a fines del año pasado, entre otras

La empresa emitió a mediados de esta semana una comunicación oficial en la que se menciona un “evento” de ciberseguridad, sin especificar el tipo de ataque, pero Dark News supo que se trató de un ransomware, que impactó en un grupo de máquinas de virtualización y que no hay un grupo conocido detrás. Por lo general, cuando esto sucede, es más complicado que el atacante tenga la infraestructura online para exponer mediante una doble extorsión a la entidad afectada.

Es un caso similar al de Tigo en enero de este año, cuando una fuente involucrada me explicó: “Esto significa que podría ser alguien que compró un ransomware en una página web que dice cuál es la extensión, cuál es la key y listo”.

Por este motivo, es probable que no aparezca información en un DLS (Dedicated Leak Site), los sitios en la dark web en la cual se expone la información robada. Además, por el momento no hay evidencia de que hayan llegado a copiar información sensible de pacientes, como sí pasó con OSDE, donde se subieron historias clínicas y datos de los afiliados.

Dark News se contactó con Medifé, pero la compañía prefirió no hacer comentarios al respecto, aunque se comprometió a dar más detalles cuando se sepa con más precisión qué sucedió. A los asociados, enviaron esta notificación por correo electrónico:

El sector de salud es uno de los más atacados por actores de ransomware, según estadísticas de distintas empresas. Esta semana me encontré con una advertencia interesante sobre este dato, que confirma lo que dicen muchos expertos independientes en ciberseguridad: las empresas de salud tienden a reportar más que otros rubros.

Explicó ”x0rz”, un analista en X (Twitter): “Acá hay un gran sesgo. Es más probable que las infraestructuras críticas y la salud informen de los incidentes de ransomware: no pueden ocultarlo y necesitarán ayuda inmediata de las autoridades. Otros sectores barrerán este tipo de incidentes bajo la alfombra y esperarán que nadie se dé cuenta”.

Y, vale aclarar, también depende de la regulación de cada país, con lo que el hecho de reportar o no queda más bien atado a cada contexto local.

🦇 Descubren una nueva campaña de phishing patrocinada por Google: FakeBat

Malwarebytes publicó una lista de nuevos dominios infectados con malware patrocinados por Google entre sus enlaces por encima de las búsquedas orgánicas, principalmente relacionados a Argentina. Un total de al menos 10 direcciones llevaban a estafas hasta esta semana.

Según alertó en Twitter el analista Germán Fernández, Líder de Threat Intel en CronUp Ciberseguridad, una campaña de FakeBat activa estaba siendo aprovechada por actores maliciosos en un problema que Google no termina de resolver: el hecho de que, pagando, cualqueira pueda patrocinar phishing.

Dark News contactó a Google para pedir un comentario y, a partir de la consulta, el buscador dio de baja los enlaces. Explicaron:

Mantener un ecosistema de anuncios seguro y mantener el malware fuera de nuestras plataformas es una prioridad en todo Google y tenemos equipos dedicados que trabajan día y noche para detener la propagación de software malicioso. Los actores malintencionados a menudo emplean medidas sofisticadas para ocultar sus identidades y evadir nuestras políticas y la aplicación de las mismas, a veces mostrando a Google una cosa y a los usuarios otra. Tras la revisión, hemos eliminado los anuncios en cuestión que infringían nuestras políticas y hemos tomado las medidas oportunas contra las cuentas asociadas. Seguiremos vigilando y aplicando nuestras protecciones.

A fines de 2022, el periodista Sebastián Davidovsky recopiló estos casos en un hilo de Twitter y diversos usuarios fueron aportando más ejemplos. Es un problema muy común, que lleva tiempo y que reaparece de manera constante a través de nuevos dominios infectados.

FakeBat, también conocido como EugenLoader, es un conocido loader y distribuidor de software que se hizo conocido por estar vinculado a campañas publicitarias fraudulentas y por distribuir conocidos stealers como RedLine.

“El autor de la amenaza utiliza instaladores MSIX con código PowerShell ofuscado. Durante semanas, el anunciante malicioso que ayudó a distribuir este malware abusó de los mismos servicios de acortadores [shortener] de URL, lo que puede haber hecho que el ataque fuera algo predecible. Los vimos experimentar con nuevos redireccionadores y, en particular, aprovechar sitios web legítimos para eludir los controles de seguridad”, explicó Malwarebytes en su investigación.

Los enlaces estaban detectados en Virus Total como maliciosos. Afortunadamente, tras la consulta de este medio, fueron dados de baja por Google, aunque el problema persiste y es probable que pronto aparezca una nueva campaña.

🏛 Estados Unidos sanciona a dos rusos por “difundir desinformación en América Latina”

El Gobierno de Estados Unidos sancionó a dos ciudadanos rusos y a sus compañías por “llevar a cabo durante años campañas rusas de desinformación en América Latina”.

La sanción vino del Departamento del Tesoro estadounidense, que apuntó contra Ilya Andreevich Gambashidze, fundador de la empresa Social Design Agency (SDA), con sede en Moscú, y a Nikolai Aleksandrovich Tupikin, director general de la empresa rusa Structura.

En noviembre de 2023, un comunicado del Departamento de Estado advertía sobre “los esfuerzos del Kremlin para esparcir desinformación por América Latina”, apuntando a una red formada por estas dos compañías y a un periodista del medio RT, Oleg Yasinski. Según señalaban, las noticias falsas se difundían en Argentina, Bolivia, Chile, Colombia, Cuba, México, Venezuela, Brasil, Ecuador, Panamá, Paraguay, Perú y otros países.

La denuncia dice que estas empresas gestionaban una extensa red de sitios web y agentes en toda América Latina, donde escribían artículos en Rusia, los traducían al español y al portugués y luego enviaban el contenido a su personal en América Latina para que lo "localizara".

El comunicado del Tesoro norteamericano explicó que los artículos periodísticos se publicaban en una red de más de 60 sitios web diseñados para imitar y hacerse pasar por organizaciones de noticias más legítimas.

Dark News contactó a Oleg Yasinski, periodista apuntado en el comunicado del año pasado, que negó la versión de Estados Unidos:

Si los estadounidenses tienen enormes organizaciones, ONGs, medios gigantescos internacionales para su propaganda e influencia, Rusia también debería tener derecho a réplica, ¿no? Hablando en serio, Rusia no tiene redes de propaganda en América Latina. Es ridículo lo que dicen. Hay muchos medios independientes latinoamericanos que publican la información sobre Rusia. Hay gente que quiere entender mejor qué pasa en Rusia y no por eso son agentes de Putin. Creo que buscan un nuevo presupuesto para un proyecto que inventaron. Me parece importante generar un debate de buen nivel sobre estos temas, con argumentos y sin caricaturas.

📡 Fujitsu confirmó un ataque de malware y temen por filtraciones

El gigante tech japonés Fujitsu dio a conocer un ciberataque en el cual múltiples dispositivos de su red corporativa fueron comprometidos con malware. Fujitsu es una empresa de telecomunicaciones con sede en Tokio que ocupa el tercer lugar a nivel mundial en el ranking de servicios de la industria TIC.

"Confirmamos la presencia de malware en varios equipos de trabajo de nuestra empresa y, como resultado de una investigación interna, descubrimos que se podían extraer ilegalmente archivos que contenían información personal e información de clientes", reconoció en un comunicado oficial Fujitsu.

"Tras confirmar la presencia de malware, desconectamos inmediatamente las computadoras afectadas y tomamos medidas como reforzar la vigilancia de otros equipos de trabajo. Además, actualmente seguimos investigando las circunstancias que rodearon la intrusión del malware y si se ha filtrado información”, complementaron.

Por el breach de seguridad, la empresa comenzó a informar a las personas afectadas y a notificar a la Comisión de Protección de Datos Personales.

Por el momento se desconocen dos factores importantes. Primero, qué tipo de malware infectó la red. Y, segundo, tampoco se sabe el alcance del incidente, un tema no menor considerando la cantidad de clientes que tiene la compañía japonesa.

Fujitsu también confirmó que entre el robo de información hay algunos datos de clientes de entidades gubernamentales.

Esta entrega también cuenta con el apoyo de:

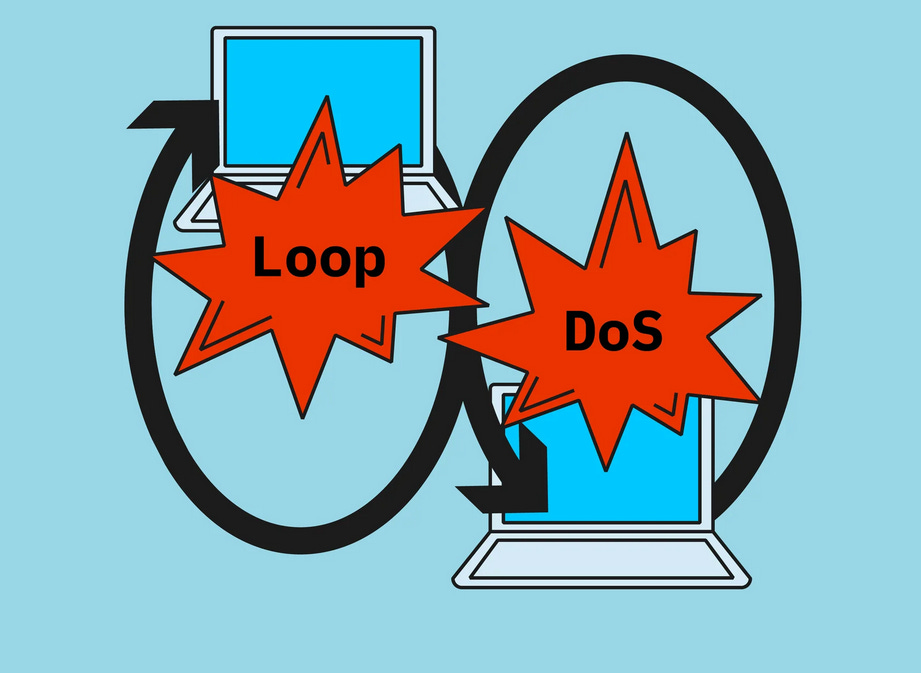

⛔ “Loop DDoS”: descubren un nuevo tipo de ataque de denegación de servicio

Un grupo de investigadores descubrió un nuevo tipo de “loop attack” que tira abajo servidores al generar un intercambio de datos infinito en bucle. Se trata de una variante de ataque de denegación de servicio (DoS) que aprovecha los protocolos UDP de punta a punta y fue bautizado “Loop DoS”.

Descubierta por Yepeng Pan y el Profesor Dr. Christian Rossow del instituto de investigación alemán CISPA, la vulnerabilidad afecta a protocolos heredados (por ejemplo, QOTD, Chargen, Echo), a contemporáneos (DNS, NTP y TFTP) y pone en peligro unos 300.000 hosts de Internet y sus redes.

El ataque ocurre en la capa de la aplicación, en lugar de en la red. A diferencia de los loops en el enrutamiento, que se contrarrestan mediante el mecanismo TTL (Time to live), los ataques loop DoS no se conocen medidas de contraataque.

El ataque consiste en identificar dos servidores que ejecutan software vulnerable y, a continuación, utilizar un paquete malicioso falsificado para iniciar un intercambio de datos infinito entre ambos, lo que puede provocar sobrecargas en el tráfico o caídas del servidor.

Estiman que hay cerca de 300 mil hosts vulnerables a este ataque.

🎮 Hackearon a jugadores profesionales de Apex Legends durante la final del Global Series

Electronic Arts, una de las empresas de videojuegos más grandes del mundo, pospuso la final del Apex Legends Global Series por un hackeo que sufrieron dos jugadores durante una competencia.

Se trata de uno de los esports más populares del mundo, un FPS que reparte premios en 5 millones de dólares. Durante dos partidas distintas, dos jugadores se encontraron con cheats en la mitad del juego.

"Esperá, ¿qué pasa? Me están hackeando, me están hackeando, hermano, me están hackeando", dijo uno de los jugadores -Genburten-, al levantar las manos para mostrar que estaban siendo controlados sin su propio accionar.

En un video subido a Twitter (X) se ve que Genburten empieza a ver a otros jugadores resaltados en el mapa, incluso aquellos que están detrás de las paredes, en lo que se conoce como un "wallhack": poder ver a enemigos o compañeros a través de obstáculos.

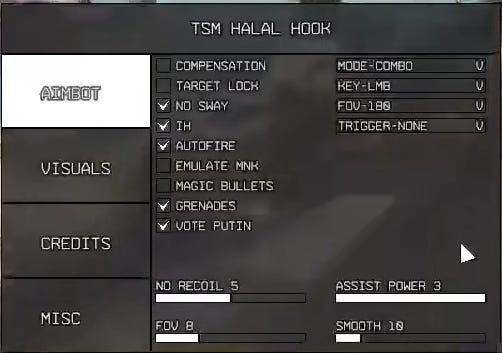

Antes de eso, durante una fracción de segundo, aparece una ventana en su pantalla, con lo que parece un menú para una herramienta que permite hacer trampas, titulada "TSM HALAL HOOK", donde se ve un menú para activar lo que se conoce como “aimbot”, esto es, hacer que el arma apunte al oponente de manera automática.

Más tarde pudo verse un mensaje que daba cuenta del hackeo: “Apex hacking global series, by Destroyer2009 &R4andom”.

A raíz de este ataque, los organizadores del torneo anunciaron que suspendían la competencia. "Debido a que la integridad competitiva de esta serie se vio comprometida, tomamos la decisión de posponer las finales de Norteamérica en este momento. Pronto compartiremos más información", anunció la cuenta oficial de Apex Legends Esports en X.

Easy Anti-Cheat, uno de los sistemas líder que se usan en el mundo de los videojuegos para prevenir y banear a cheaters, descartó la posibilidad de que exista un fallo de ejecución remota de código (RCE) en el sistema anti-trampas.

"Hemos investigado los informes recientes sobre un posible problema de RCE en Easy Anti-Cheat. En este momento, estamos seguros de que no hay ninguna vulnerabilidad RCE en nuestro sistema que esté siendo explotada. Seguiremos trabajando estrechamente con nuestros socios para cualquier seguimiento que sea necesario", publicó la cuenta oficial de Easy Anti-Cheat en X.

Más tarde, el hacker, identificado como Destroyer2009, contó al medio Tech Crunch que hackeó la competencia “por diversión”.

👾 Ranking de malware febrero 2024

Check Point Research publicó su habitual ranking de malware, esta vez, de febrero de 2024 y WordPress está en el centro de la escena.

Una nueva campaña de FakeUpdates, un malware que targetea sitios web de WordPress para engañar a los usuarios con el objetivo de que descarguen troyanos de acceso remoto, fue detectada en ascenso durante el mes pasado. El malware “adaptó sus tácticas para infiltrarse en los sitios web utilizando ediciones alteradas de auténticos plugins de WordPress”, explicaron.

Acá, la lista de malwares más detectados por el equipo de investigación de Check Point de febrero (las flechas indican cambios en comparación con el mes anterior:)

↔ FakeUpdates

↔ Qbot

↔ Formbook

↑ AsyncRat

↓ Nanocore

↔ Remcos

↑ Tofsee

↑ AgentTesla

↓ Phorpiex

↑ CloudEy

En cuanto al ransomware, LockBit 3 siguió siendo el grupo de ransomware más relevante, responsable del 20% de los ataques publicados, lo que demuestra que la interrupción de la infraestructura no frenó las operaciones del grupo cibercriminal.

La educación continuó siendo el sector más afectado en todo el mundo o, mejor dicho, el sector que más reportó incidentes de seguridad.

🔗 Más info

Hackearon cuentas oficiales de correo del Fondo Monetario Internacional

130 mil dispositivos Fortinet son vulnerables a un bug que tiene más de un mes

Firefox lanza la versión 124 con actualizaciones de seguridad

Apple pierde la posibilidad de desestimar una acción colectiva contra los airtags por stalking

TikTok fue multado en Italia por fallar en la implementación de filtros