Magis TV: por qué podría seguir funcionando a pesar del bloqueo de la Justicia

La "Operación 404" ordenó bajar los dominios de la app pirata para ver TV y fútbol, por qué explotaron los beepers de Hezbollah y Tor tiene que aclarar que es seguro para anonimizar conexiones.

Dark News es un resumen semanal de noticias de ciberseguridad. Los temas están producidos y seleccionados por Juan Brodersen según estos criterios de edición.

13>20

sept

⚡ TL;DR

“Hay que pensar por qué, hoy, cualquier cosa que pasa es vista como un ciberataque”. Eso me dijo una fuente esta semana mientras hablábamos sobre el ataque que detonó explosivos en pagers y walkie talkies en el Líbano.

Es un tema interesante porque, de alguna manera, esta fue la semana de la “no noticia” en el mundo de la ciberseguridad: salir a aclarar que las explosiones no fueron por un malware, un exploit o un zero day (como dijeron algunos en cadenas como la BBC), sino que la hipótesis más factible es que haya sido un ataque físico a la cadena de suministro. Básicamente, que los dispositivos estaban alterados -tampereados- con material explosivo y fueron detonados de manera remota.

Para disipar un poco las imprecisiones sobre el tema, en un contexto donde todavía no hay pericias que tengan la respuesta precisa, publiqué un artículo en Clarín hablando con tres especialistas: una química que explica cómo funciona el litio (y, sobre todo, cómo reacciona cuando hay sobrecalentamiento -spoiler: una batería pequeña nunca puede ocasionar una explosión tan grande-) y dos fuentes del mundo cyber para pensar sobre el tema.

En Argentina, un gran operativo ordenó bloquear Magis TV, un servicio pirata para ver televisión y partidos de fútbol que es un verdadero dolor de cabeza para gigantes como DirecTV y SKY en Brasil. Hicieron allanamientos e incautaron “TV boxes”, en el marco de un operativo conjunto, llamado “Operación 404”. Hice un envío de último momento ayer porque intuía que el tema iba a interesar. Se puede leer completo en este enlace, y abajo trato de responder a la pregunta: ¿va a dejar de funcionar?.

A nivel regional, cayó una organización que creaba “enlaces mágicos” falsos para desbloquear iPhones robados: operaban en Colombia, Uruguay y España, y estaban radicados en Argentina. La perlita: pusieron a la venta datos que serían de socios del Club de fútbol Vélez Sarsfield.

En el plano global, hubo muchísimas noticias cyber. Hace poco un lector me dijo que esta sección estaba quedando un poco larga: tiene razón y, además, se llama TL;DR, con lo cual no estoy descartando repensar la estructura de la introducción del newsletter.

Una de los temas que más ruido hizo fue que Tor Project tuvo que salir a aclarar que es segura a la hora de anonimizar conexiones: un reporte publicado en Alemania advirtió que fuerzas policiales lograron identificar usuarios que se conectaron a la red onion. También, sobre el final de la semana pasada, EE.UU. hizo una dura acusación contra RT, el medio ruso, que voló bajo en el radar, pero que de rebote tenía una mención a Argentina. Intenté conseguir más información contactando a las embajadas, sin éxito.

Además, en el terreno de las redes sociales hubo tres novedades fuertes: Linkedin hizo mucho ruido porque empezó a tomar información de los posteos de los usuarios para entrenar a su modelo de IA (sin avisarlo) e Instagram anunció que empezará a cambiar las configuraciones por defecto para menores de 16 años (cuentas cerradas y con acceso a contenidos moderados).

Y la Comisión Federal de Comercio (FTC) de EE.UU. aseguró en un informe que la política de datos de las grandes empresas tech (Google, X, Meta, ByteDance -TikTok- y otras) ponen en peligro la privacidad al espiar a sus usuarios.

Dark News #103

Leer este correo te va a llevar 16 minutos.

Nerdearla, el evento de ciencia y tecnología gratuito más grande de América Latina, festeja su décimo aniversario del 24 al 28 de septiembre en modalidad híbrida con streaming y en el Konex. Más de 150 charlas y talleres de todas las ramas de tecnología, speakers destacados como Ken Thompson (creador de UNIX), Radia Perlman (creadora de STP) y muchos otros. Registrate gratis haciendo click en el banner.

📺 Magis TV: por qué la app podría seguir funcionando y no ser borrada por Google

Como conté en el envío breaking de ayer, la Justicia argentina sentenció este jueves el bloqueo de Magis TV, un servicio pirata de televisión por internet (IPTV), y le pidió a Google que impida el funcionamiento de la aplicación en el sistema operativo Android.

Además, se realizó un operativo con allanamientos en negocios donde se vendían TV boxes, dispositivos que traen la app instalada y permite acceder a contenidos pirateados como canales de TV, películas y partidos de fútbol. Por el operativo hay cinco detenidos y 675 sitios web de piratería desmantelados.

Como dije más arriba, la noticia completa se puede leer en este enlace. Ahora, me interesa recordar, en primer lugar, cómo funciona Magis TV por un lado y, por el otro, tratar de entender por qué el bloqueo no necesariamente implica que va a dejar de funcionar.

Los sistemas como Magis TV retransmiten el contenido que emiten oficialmente servicios de TV por cable, satélite e IPTV como DirecTV y Flow. En estos casos, suelen pagar el servicio como cualquier abonado, con lo cual, tienen acceso a todos los canales. Ese contenido lo transmiten a través de una aplicación que puede ser vista en cualquier dispositivo con Android.

“Las plataformas de retransmisión de contenido funcionan con sitios web o aplicaciones en el celular. Esas aplicaciones móviles se instalan tanto en celulares o TV boxes, cajitas con Android que tienen lo mismo que un celular, pero adaptado a una TV. El usuario se descarga una aplicación que normalmente no se encuentra disponible en una tienda oficial como Google Play Store, sino de un sitio de dudosa procedencia que promete acceder al contenido de forma ilimitada”, explicó a este medio un especialista en seguridad relacionado al mundo de las telecomunicaciones.

El tema de descargarlas por fuera del Play Store, es decir, de manera no oficial mediante un archivo APK, es clave para entender por qué, más allá del pedido de la Justicia, Magis TV podría seguir operando.

Dark News contactó a Adolfo Fioranelli, experto en redes y comunicaciones, CEO y fundador de Consultores IT, que hizo una serie de distinciones interesantes:

Lo que ordenó la Justicia fue, por un lado, la baja de dominios vinculados a la App Magis TV para evitar su descarga. Por otro, el takedown de los dominios vinculados al streaming al que se puede acceder mediante la app y, por último, se le ordenó a Google que elimine las Apps Magis TV instalada en dispositivos Android con IP de la República Argentina y Brasil.

Todo esto implica, en principio, que si la Justicia logró con su orden dar de baja todos los sitios de descarga, no se podría bajar la aplicación. Pero esto no es muy difícil de bypassear para Magis TV: puede subir el instalador a otros sitios que no estén dados de baja.

El segundo punto, es decir, que se hayan dado de baja los sitios donde estaba alojado el streaming por el cual Magis TV retransmitía, también puede ser bypasseado.

Si desde Magis TV crean una nueva app que se llame “Magis2TV”, por ejemplo, esa aplicación no estaría alcanzada por la solicitud de la justicia Argentina. Con descargar esa nueva app, el usuario ya podría acceder al contenido. Y, además, si el usuario utilizara una VPN de otro país para su conexión, no quedaría alcanzado por el bloqueo, porque técnicamente la IP desde donde se conecta el usuario es de otro país diferente a Argentina.

Un problema que enfrenta la Alianza antipiratería es que la aplicación se encuentra de manera muy fácil con una búsqueda en Google, pero la entidad le hizo un pedido mucho más fuerte a la empresa que maneja el buscador más famoso del mundo: que, mediante una actualización, desinstale Magis TV de los dispositivos que lo tengan.

Gabriel Franco, responsable de seguridad de la empresa de ciberseguridad argentina Faraday, explicó a Dark News por qué esto es muy difícil de cumplir:

Google tiene una política de que cualquier aplicación que un usuario instale en su dispositivo tiene que hacerlo por la Play Store, su tienda oficial. Desde el momento en el se instala algo por fuera de Play Store, se está dando el consentimiento de que se está instalando algo de una fuente desconocida. Por eso cuando instalás algo por tu cuenta asumís el riesgo de que te podés infectar.

Además, dudó de que este tipo de implementación sea posible:

Por otro lado, las actualizaciones de Android no sólo las maneja Google: las administra Samsung, Motorola o el que sea que fabricó el dispositivo donde estás corriendo el sistema operativo. Entonces, ¿cómo garantizás que el update se haga en todos los dispositivos? Quizás incluso no llegue nunca. La pelota queda del lado del usuario, aunque no es imposible a nivel técnico, sería muy raro que Android te borre una aplicación con una actualización.

Por todos estos motivos, si bien el “Operativo 404” fue exitoso, Magis TV podría encontrar la forma de revivir y seguir funcionando.

Por último, una fuente relacionada al mundo de las telecomunicaciones me reconoció, en off, que “es muy difícil combatir estos problemas. Hay sistemas como marcas de agua personalizadas para identificar cuando hay un volumen muy grande de tráfico, para poder diferenciar al usuario fraudulento del legítimo. Pero son herramientas muy costosas y que requieren de muchos recursos humanos para implementarlas”.

Dark News comprobó que en ciertos TV Boxes -dispositivos donde corre la app y se conectan por HDMI a la TV- y celulares, la aplicación, el jueves por la noche, seguía funcionando.

💣 Tampering, la hipótesis más fuerte de los ataques a los beepers en El Líbano

Luego del ataque coordinado contra miembros de Hezbollah en el que explotaron beepers -pagers-, con un saldo de al menos 12 muertos y más de 2.800 heridos, las primeras hipótesis en torno a cómo explotaron tantos dispositivos a la vez apuntaron a un ciberataque. Sin embargo, especialistas se mostraron escépticos a esta explicación y aseguraron que era más probable que los dispositivos estuviesen alterados antes de llegar a las manos de las víctimas.

En el ambiente de la ciberseguridad, especialistas, docentes y hackers dudaban de que esto se pudiera tratar de un ciberataque en el cual se hubiera implantado un malware (virus) en los beepers, o que se haya podido alterar el funcionamiento de la batería para generar una explosión.

Los pagers, que fueron luego reemplazados por los teléfonos móviles, funcionan con baterías como los celulares. Y las baterías tienen una forma particular de fallar, que suele ser un incremento de la temperatura seguido de una llama.

Dark News contactó a Guillermina Leticia Luque, Investigadora del Instituto de Investigaciones en Físico-Química de Córdoba, CONICET, para entender cómo funcionan y fallan las baterías de litio. Es una explicación bastante técnica, pero de la cual no se puede prescindir para entender el problema:

Las baterías de ion de litio constan de dos electrodos compuestos de distintos materiales -cátodo y ánodo-, y los iones litio intercalan el material que tiene cada uno de los dos electrodos. Entre medio de esos dos electrodos hay un separador que divide a los dos electrodos y evita que haya un cortocircuito. El ion litio viaja entre un electrodo y otro y así se carga y descarga la batería. Si llega a haber un cortocircuito, eso puede ocasionar que se prenda fuego, por una perforación en este separador, o porque se eleve mucho la temperatura del dispositivo -el separador se puede encoger-. Que suceda esto depende de la calidad de la batería y el mantenimiento: si está bien hecha, no debería explotar y tengo que agregar que de por sí es altamente improbable que ocurra una explosión de una batería de ion de litio.

Por estos motivos, las hipótesis más fuertes que circularon entre especialistas de ciberseguridad fue que los dispositivos hubieran sido “tampereados”: alterados antes de que llegaran a las manos de Hezbollah, para que contengan alguna modificación con un explosivo dentro, en lo que sería un interceptado en la cadena de suministro.

Otros investigadores insistieron con el proceso de falla de las baterías, conocido como “deflagración”. Complementó Mariano Marino, investigador en seguridad, en diálogo con Dark News:

Las baterías, por sí mismas, no explotan. Sólo se podrían prender fuego al ponerse en corto, pero es una reacción química más lenta. En los videos se ven explosiones, lo cual hace pensar que los dispositivos pueden haber sido alterados y distribuidos para poder ser detonados a la distancia con algún sistema específico.

“Es raro que se pueda realizar una modificación del software de manera remota, no es tan común un software malicioso para un beeper”, cerró el especialista.

Esta hipótesis de que los beepers estuviesen alterados fue presentada por la misión del Líbano en Naciones Unidas.

Hasta el momento de la publicación de esta entrega, sin embargo, no hubo información oficial de las pericias para saber exactamente qué pasó.

🧅 Tor Project aclara que es seguro para anonimizar conexiones

Tor aseguró esta semana que es una red segura para anonimizar conexiones. Tuvo que aclararlo luego de que un reciente informe advirtiera de que las fuerzas de seguridad de Alemania y otros países estaban colaborando para identificar usuarios dentro de la red, mediante un tipo específico de side channel: timing attacks (es decir, un ataque de observación y correlación basado en tiempo).

El reporte del portal alemán Panorama, apoyado por el Chaos Computer Club (CCC), afirma que documentos judiciales revelan que fuerzas de la ley utilizaron estos ataques (que observan la temporización de los datos que entran y salen de la red) a través de un gran número de nodos Tor que operaban para identificar y detener a los operadores de la plataforma de abusos a menores «Boystown».

Lo que explicaron es que si el atacante que usa un timing attack controla algunos de los nodos Tor o vigila los puntos de entrada y salida, puede comparar el momento en que los datos entran y salen de la red y, si coinciden, rastrear el tráfico hasta una persona concreta.

“Los documentos relacionados con la información proporcionada sugieren claramente que los organismos encargados de la aplicación de la ley han realizaron repetidamente y con éxito durante varios años este tipo de ataques para desanonimizar usuarios”, explicó Matthias Marx, de CCC.

El equipo de desarrollo de Tor reafirmó que existen protecciones adecuadas para quienes utilizan las últimas versiones de sus herramientas, señalando que el reporte se basa en un período de tiempo viejo, entre 2019 y 2021. Por este motivo, insistieron en que se usen las últimas versiones y dieron detalles técnicos del caso.

🤖 Linkedin empezó a usar información de los posteos para entrenar su IA, sin avisar

Linkedin comenzó a entrenar a su modelo de inteligencia artificial generativa con la información que suben sus usuarios en posteos, sin avisar ni preguntar. Según reportó el medio especializado 404 Media, la red social -propiedad de Microsoft- primero hizo el cambio y luego actualizó los términos y condiciones.

Tech Crunch reportó, horas después, la modificación introducida en la página oficial de Linkedin:

Podemos utilizar tus datos personales para desarrollar y entrenar modelos de inteligencia artificial (IA), desarrollar, proporcionar y personalizar nuestros Servicios, y obtener información con la ayuda de IA, sistemas automatizados e inferencias, de modo que nuestros Servicios puedan ser más relevantes y útiles para usted y para otros.

Lo interesante es que el entrenado de este modelo excede al uso que pueda hacer Linkedin de la información, en tanto Microsoft es dueña de la red social: en el sitio del Q&A explican que estos modelos de entrenamiento se pueden usar por “otros proveedores”, donde seguramente entre el gigante de Redmond.

En caso de querer bajarse, se puede desactivar: ir a configuración / privacidad de datos / datos para mejorar la IA generativa y desactivar. En principio, hasta que no se entienda qué productos están desarrollando, sería recomendable bajarse.

🔒 Las cuentas sub-16 de Instagram serán privadas por defecto

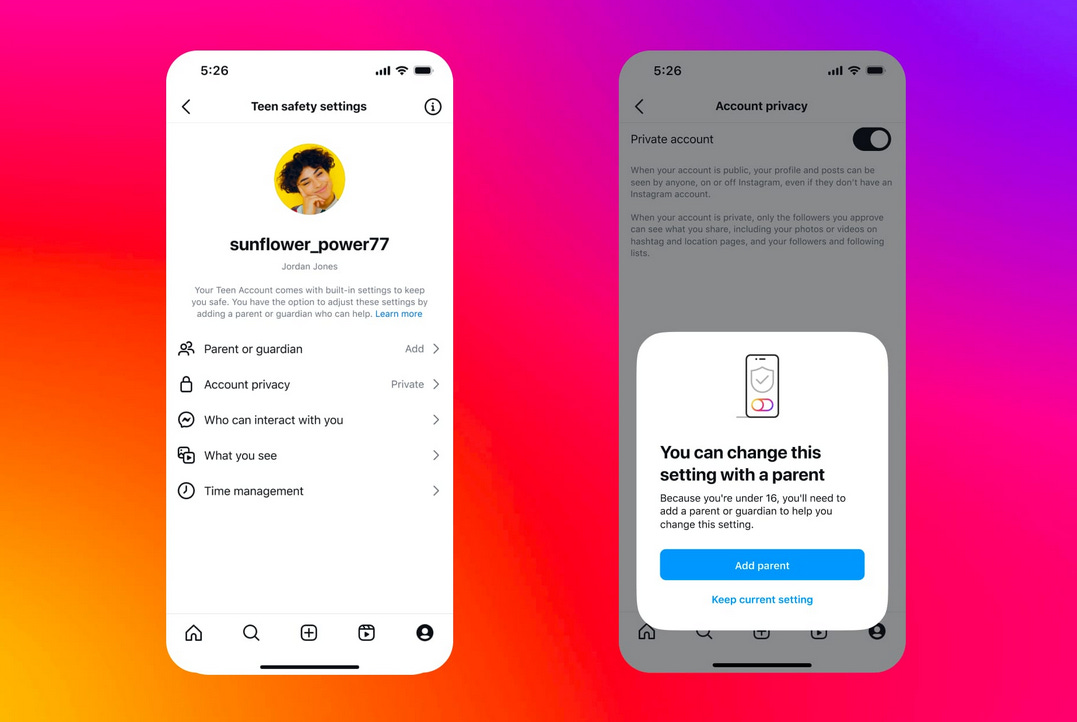

Instagram anunció esta semana que las millones de cuentas de menores de 16 años serán privadas por defecto, además de pedir permisos parentales para poder activar ciertas funciones y hacer ajustes.

Además, empezará a restringir las funciones de mensajería para estos usuarios y las recomendaciones de contenidos. También recibirán notificaciones push llamando a cerrar la aplicación después de una hora de uso al día.

Según Platformer, “la medida representa el cambio voluntario más significativo que una empresa estadounidense de redes sociales hizo para limitar el acceso de los adolescentes a una aplicación”.

Las modificaciones para menores de 16 incluyen, además, controles parentales para ver con quiénes hablan los menores (esto no da acceso a poder ver los mensajes), que sólo se puedan mandar mensajes directos usuarios que se siguen, filtrado de contenido ofensivo y mensajes que alertan sobre la cantidad de tiempo que se pasó en la app.

Los cambios ya están aplicados para quienes sean menores y, durante los próximos 60 días, se aplicarán para cuentas de Estados Unidos, Canadá, Reino Unido y Australia.

A nivel global, el nuevo sistema será efectivo desde enero de 2025.

🕵 EE.UU. dice que RT es una usina de inteligencia rusa y nombra a Argentina

La semana pasada terminó con un comunicado de prensa del State of Department con una dura acusación contra Rusia: según EE.UU., el medio RT (Russia Today) mutó de una organización de noticias a una unidad de inteligencia con capacidades cyber. El dato: aparece “Argentina y sus vecinos” mencionado en el texto.

El problema es que no hay más información al respecto: no hay pruebas o enlaces que apoyen esta afirmación. El comunicado, titulado “Alertando sobre las actividades encubiertas de RT en todo el mundo”, EE.UU. advierte sobre una presunta transformación de “un simple medio” ahora devenido en una “entidad con capacidades cyber”:

Según nueva información, gran parte de la cual procede de empleados de RT (antes “Russia Today”), financiada por el Estado ruso, ahora sabemos que RT fue más allá de ser un simple medio de comunicación y ha sido una entidad con capacidades cibernéticas. También se dedica a operaciones de información, influencia encubierta y adquisiciones militares. Estas operaciones se dirigen a países de todo el mundo, incluidos Europa, África y América del Norte y del Sur.

Además, el comunicado nombra específicamente a Argentina:

El Gobierno ruso también está llevando a cabo operaciones destinadas a desestabilizar al Gobierno de Argentina y a aumentar las tensiones entre este país y sus vecinos. Esperamos que el Gobierno ruso utilice RT, sus filiales y su estrategia encubierta general para llevar a cabo estas actividades maliciosas.

Esta semana, Dark News se contactó con la embajada de Estados Unidos, pero no pudieron ampliar la información con datos específicos. La embajada de Rusia no respondió al pedido de una declaración.

La acusación está enmarcada en una advertencia que se puede rastrear a un antecedente inmediato: en noviembre de 2023, Estados Unidos denunció una “campaña de desinformación rusa” en América Latina. El nuevo comunicado habla de sanciones contra RT y miembros relacionados al medio de comunicación.

Con años de experiencia en diagnóstico y solución de problemas IT, Buanzo Consulting trabaja en la detección temprana de vulnerabilidades y fallos en redes. Con experiencia en el mundo del código abierto y la innovación, ofrece consultoría orientada a soluciones precisas y personalizadas, asegurando que los proyectos no sólo sobrevivan, sino que prosperen.

🔗 Más info

Un grupo de ransomware leakea información que sería de Kawasaki

El puerto de Seattle confirma un ataque de ransomware de Rhyshida

La última versión de macOS rompe funcionalidades de vendors como Crowdstrike, SentinelOne, Microsoft y otros

Europol hackea “Ghost”, un servicio de comunicación encriptado usado por criminales

23andMe acordó por 30 millones de dólares por su data breach

“WhatsUp Gold” tiene una vulnerabilidad (o backdoor) de SQL injection que se habría explotado en ataques de ransomware

CISA advirtió sobre una falla en Windows aprovechada por infostealers

EE.UU. tomó control de una botnet administrada por hackers que responderían a los intereses de China

Hackers usan el modo full screen de Chrome para robar contraseñas