LockBit ataca en América Latina y qué hay detrás del nuevo ransomware que afecta a AWS

Además: Brasil le pide explicaciones a Meta, Telefónica confirmó un data breach y el New York Times lleva a OpenIA a la Justicia por derechos de autor.

Dark News es un resumen semanal de noticias de ciberseguridad. Los temas están producidos y seleccionados por Juan Brodersen según estos criterios de edición.

⛱️ El newsletter hace una pausa el viernes 24 y vuelve 31 de enero

10>17

ene

⚡ TL;DR

A fines del año pasado publiqué un repaso de los ciberataques más relevantes de 2024, o al menos los que fui publicando en Dark News. En el posteo había un denominador común: fue el año de las detenciones, disrupciones grandes y golpes de las fuerzas del orden contra los cibercriminales.

Pero el cibercrimen en general y el ransomware en particular son resilientes. Y 2025 ya empezó a dar señales de esto: LockBit, desarticulado (y humillado) por la NCA británica en una operación coordinada hace casi un año, la versión 4.0 del ransomware ya empezó a subir víctimas. Una, de Argentina (Administración Tributaria Provincial de Formosa); otra, de Uruguay (Nicatel, distribuidora de Samsung) y una más de Colombia.

Parece ser un precalentamiento de lo que uno de sus miembros anunció a fines del año pasado, cuando avisó que febrero de 2025 signaría el regreso del grupo.

Esta semana fue noticia a nivel regulaciones (o intentos de). A nivel regional, Brasil cargó ahora contra Meta: luego de su batalla legal con X (Twitter), que llegó a estar bloqueada temporalmente, el gobierno de Lula Da Silva expresó preocupación por la nueva regulación sobre el discurso de odio de la compañía.

En el plano global se movió un caso que es uno de los temas a seguir durante la primera mitad de 2025. El New York Times y un grupo de organizaciones de noticias llevaron esta semana a ChatGPT a una audiencia en una corte federal de los Estados Unidos en una disputa que podría determinar si OpenIA enfrenta una demanda más grande por violación de copyright. Además, Gran Bretaña propuso prohibir los pagos de rescate de ransomware a instituciones de gobierno.

En lo técnico, un ransomware contra la infraestructura de AWS hizo mucho ruido en el ambiente y preocupó a cargos jerárquicos de empresas que operan con la nube de Amazon. Hablé con un especialista para entender de qué se trata y más abajo está explicado (TL;DR, es cierto que no hay recovery pero es muy difícil de ejecutar y se lo vio poco y nada in the wild).

Entre lo que se publicó en la semana destaco esta investigación del Washington Post donde se cuenta cómo se cometieron arrestos en EE.UU. por el uso (y no chequeo) del reconocimiento facial: Arrested by AI: Police ignore standards after facial recognition matches. Algo similar a lo que denunciaron organizaciones como O.D.I.A. y Democracia en Red en noviembre de 2024 en Argentina (ver, también).

Y también esta nota donde se dice que Barcelona es un hub para el desarrollo de spyware (lo había contado Haaretz a fines del año pasado).

La perlita (viral) de la semana: después de hackear un PDF para jugar Tetris, el próximo paso era bastante obvio. ¿Puede DOOM correr en un PDF?

Claro que sí. Bueno, en realidad, corre en PDFium, el motor para renderizar documentos en browsers Chromium-based.

Como sea, súmenlo a la lista de Will it run DOOM?

En esta edición:

🥷 Volvió LockBit: la versión 4.0 ataca en América Latina

☁ “Recovery imposible”: qué hay detrás del “nuevo” ransomware contra AWS

📰 Brasil le pide explicaciones a Meta por los cambios en los términos sobre el discurso de odio

🔓 Telefónica confirmó un breach en su sistema interno de tickets

🧑⚖️ El New York Times lleva a OpenIA a la corte por copyright

⏰ Substack dice que leer este correo completo lleva 11 minutos

Dark News #123

Bloka, el líder en Servicios de Seguridad Gestionados (MSSP) y SOC-as-a-Service (SOCaaS) en Argentina, ofrece protección continua, inteligente, adaptativa y accesible. Su equipo de expertos garantiza soluciones personalizadas y un acompañamiento integral, protegiendo los activos digitales y la continuidad operativa de sus clientes con calidad y transparencia.

Volvió LockBit: la versión 4.0 ataca en América Latina

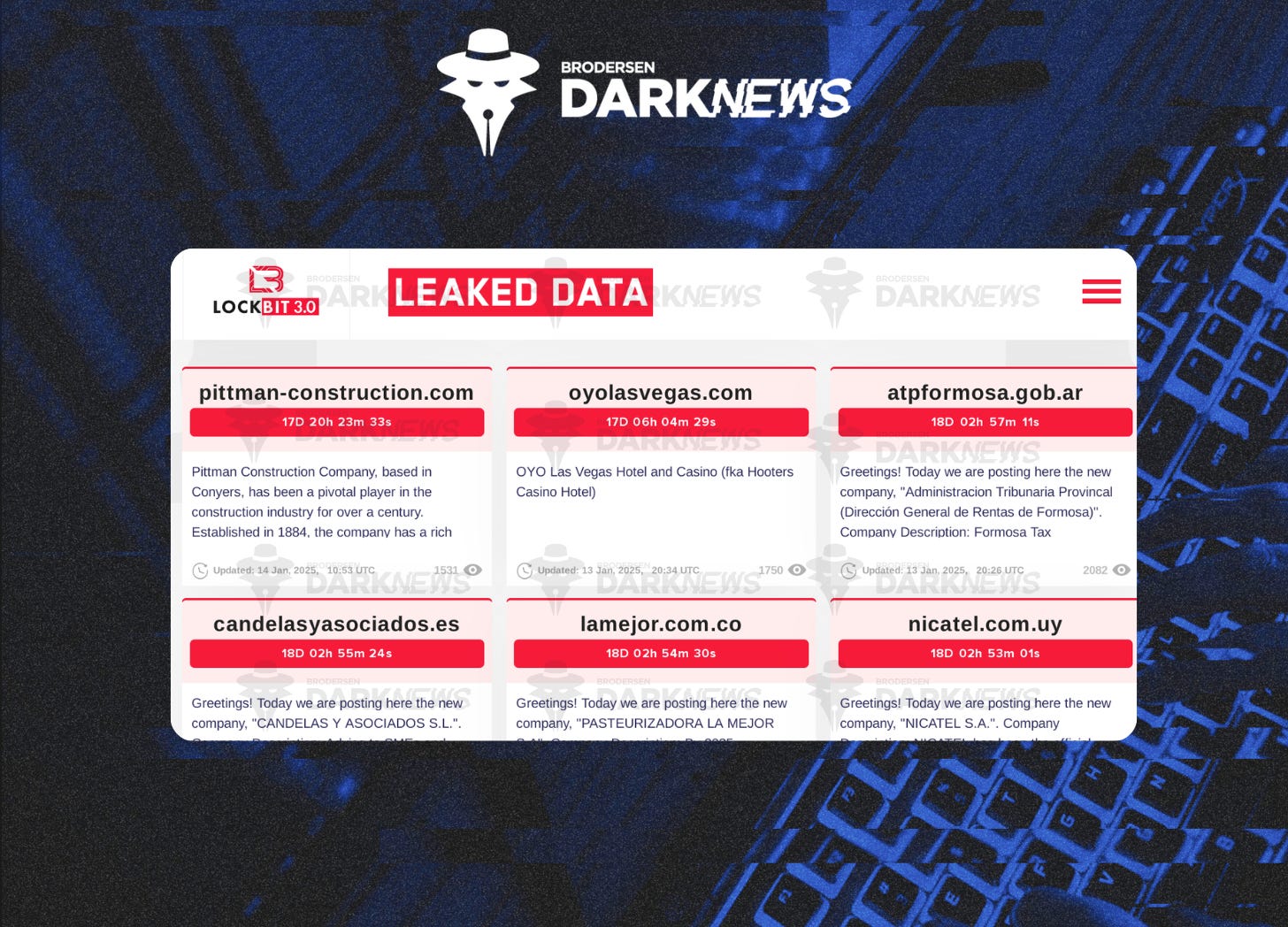

LockBit, uno de los grupos de ransomware más prolíficos de la historia, volvió a postear víctimas en su DLS (dedicated leak site) y dos son de América Latina: la Administración Tributaria Provincial de Formosa -Argentina, Nicatel, distribuidora de Samsung en Uruguay y Pasteurizadora La Mejor, una empresa de Colombia.

Contexto. En febrero de 2024, una operación conjunta liderada por la National Crime Agency (NCA) de Gran Bretaña anunció que el sitio estaba confiscado, las llaves de desencriptado publicadas y hasta hicieron un defacement para mostrar toda la información que habían recopilado en la llamada “Operación Cronos”.

A pesar de que a la semana LockBit ya estaba operando con nuevas víctimas, durante 2024 la agrupación tuvo muchísima menos actividad y permaneció en las sombras. Muchos analistas hablaron de “el fin de LockBit”, mientras RansomHub, Play y Akira dominaron la escena.

A fines de diciembre, LockbitSupp, histórico administrador del sitio, anunció el lanzamiento de la versión 4.0 del ransomware.

Por qué importa. LockBit, con ya seis años de actividad, constituyó un antes y un después en la escena del ciberdelito. Profesionalizó el modelo de Ransomware as a Service (RaaS) al punto de tener diversos departamentos dentro de su estructura cibercriminal, al menos cerca de 200 afiliados conocidos y una actividad constante que signó a las noticias del mundo infosec durante el último lustro.

La reactivación de esta cepa preocupa al ecosistema defensivo.

“Recovery imposible”: qué hay detrás del “nuevo” ransomware contra AWS

Una nueva campaña de ransomware llamada Codefinger explota buckets S3 de AWS. Fue descubierta por el equipo de threat intel de Halcyon y, a partir de un reporte, generó mucho ruido en el ecosistema empresarial.

Por qué importa. AWS, la división de computación de Amazon, es uno de los servicios cloud más usados del mundo por empresas de diversas industrias.

Impacto real. Dark News habló con Santiago Abasatante, CTO de Solidarity Labs y especialista en cloud, para comprender cómo funciona y qué alcance tiene. Para el especialista, lo primero que hay que señalar es cierta particularidad sobre cómo funciona el ransomware en AWS:

El ransomware en AWS es distinto al ransomware “común”. En AWS tenés una capa de acceso lógica, que es lo que te falta para poder encriptar. Eso es lo que se genera con las credenciales que habla el artículo. La complejidad desde el punto de vista defensivo es que un atacante, habiendo tenido acceso a esas credenciales, puede ejecutar este tipo de ataques desde donde quiera sin necesidad de tener un binario o un ransomware ejecutable tradicional dentro de una PC con Windows.

Sin embargo, Abastante puso reparos sobre el impacto real del ataque, sobre todo en relación a las condiciones para su ejecución:

No es una técnica nueva y la complejidad o la criticidad viene por las malas configuraciones que con el mismo impacto del ataque. Porque si un atacante tiene acceso a las credenciales puede hacer un montón de cosas dentro de la cyber kill chain, una de las cuales es el ransom. Pero puede eliminar infraestructura, robar la información, implantar un minero: lo que quiera. Desde una perspectiva de riesgo, para mí no es más riesgosa que ningún otro tipo de ataque a AWS, me parece que se exageró respecto de la criticidad y lo nuevo que es. Se levantó mucho un reporte de inteligencia de una startup y se está haciendo eco de ese reporte.

En este sentido, de llegar a acceder, se podrían hacer ataques incluso más dañinos:

Es cierto que no hay recovery, pero tienen que salir muchas cosas mal para que un atacante pueda explotar esto. Primero, tiene que tener acceso a AWS con permisos para poder ejecutar este ataque, lo que no es trivial. Segundo, AWS fomenta la segmentación de cuentas, lo que permite limitar el impacto del compromiso a un usuario. Si se tienen las medidas mínimas de seguridad -y se trabaja en hardenizar para evitar compromisos de todo tipo- es bastante sencillo protegerse de esta técnica de ataque que, dicho sea de paso, no fue vista muchas veces in the wild.

Brasil le pide explicaciones a Meta por los cambios en los términos sobre el discurso de odio

Brasil le pidió explicaciones a Meta sobre los cambios anunciados en los términos y condiciones de Facebook, Instagram y Whatsapp sobre el discurso de odio. El Gobierno dijo estar “extremadamente preocupado” por la situación.

Contexto. Meta anunció, la semana pasada, que cambiará su sistema de fact checking por notas comunitarias como X (Twitter) y que removerá a los fact checkers de su ecosistema. Pero, además, la empresa cambió su política respecto del discurso de odio (ver) y generó mucha polémica.

La legislación de Brasil prohíbe algunas formas de incitación al odio, como los insultos racistas y los comentarios que atacan a las personas por su religión.

Por qué importa. Brasil tuvo una disputa con X que llevó a bloquear de manera temporal a la red social en todo el territorio brasileño. Es difícil imaginar un escenario similar con Meta, en tanto la plataforma maneja las apps más usadas en Brasil, con cerca de 100 millones de usuarios entre todas sus plataformas.

Los fact checkers tuvieron un rol fundamental en contener la ola de desinformación y fake news que circulan por las redes de Meta. Los cambios no fueron cuestionados por otros gobiernos, pero Brasil volvió a cargar contra el movimiento que, consideran, perjudica a sus ciudadanos.

Telefónica confirmó un breach en su sistema interno de tickets

Telefónica confirmó que el sistema interno de tickets sufrió una brecha de seguridad luego de que se filtrara información en un foro de compraventa de datos.

Declaraciones. “Supimos de un acceso no autorizado al sistema interno de ticketing que utilizamos en Telefónica. Actualmente estamos investigando el alcance del incidente y tomamos las medidas necesarias para bloquear cualquier [otro] acceso no autorizado al sistema”, explicó en un email la compañía al medio especializado Bleeping Computer.

Contexto. El viernes de la semana pasada comenzó a circular en redes una captura de pantalla con información de Telefónica a la venta. Allí se aseguraba que había una base de datos Jira filtrada por cuatro usuarios (DNA, Grep, Pryx y Rey).

Alcance. Según uno de los atacantes, hay 2.3 GB de documentos, tickets y otros datos. Aunque algunos de estos datos estaban etiquetados como clientes, BleepingComputer confirmó que los tickets “se abrieron con direcciones de correo electrónico ‘@telefonica.com’, por lo que pueden haber sido tickets abiertos en nombre de clientes”.

Telefónica es una de las empresas de telecomunicaciones más grandes del mundo. Con sede en España, opera en doce países y emplea a más de 100 mil personas. Opera bajo la marca Movistar en América Latina y España.

El New York Times lleva a OpenIA a la corte por copyright

Un grupo de organizaciones lideradas por el New York Times llevó a OpeAI, creadora de ChatGPT, a una corte federal el martes de esta semana. Buscan determinar si la compañía tech deberá enfrentar una demanda por violación de derechos de autor.

Quiénes. Las demandas de tres publishers contra OpenAI y Microsoft -inversor- se fusionaron en un sólo caso: el Times, el New York Daily News y el Center for Investigative Reporting lideran el caso.

Por qué. El principal argumento es que los datos que alimentan ChatGPT incluyen millones de obras protegidas por derechos de autor de las organizaciones de noticias, artículos que “se utilizaron sin consentimiento ni pago”, algo que, según los editores, equivale a una infracción masiva de los derechos de autor.

Por qué importa. El caso podría sentar un precedente en contra de una de las empresas más importantes del momento y afectar su negocio por el scrapping de información que hace ChatGPT para nutrir a su data lake y resolver las consultas de los usuarios.

Mientras tanto. Otras organizaciones hacen acuerdos con empresas que están liderando la inteligencia artificial generativa de textos: esta semana, la agencia de noticias Associated Press firmó un acuerdo con Gemini de Google y Axios con ChatGPT.

🔓 Breaches y hacks

Explotan una falla RCE en Aviatrix Controller

Filtran información que sería de Obras Sanitarias Sociedad del Estado (OSSE), San Juan (Argentina)

Conectan cinco robos en plataformas cripto a actores norcoreanos: 659 millones de dólares

🔒 Ransomware

RansomHub publica los datos robados a MetLife

La NHS de Gran Bretaña asegura que un ransomware impactó durante un año en un servicio de salud

Reino Unido intentará prohibir pagos de ransomware en todo el sector público

💣 Exploits y malware

Nuevo zero-day para bypassear autenticación en FortiOS y FortiProxy

Segunda vulnerabilidad de BeyondTrust explotada in the wild

Fortigate: un zero day de 2022 está siendo explotado en 2025

🔍 Threat intel

CISA lanza su Cybersecurity Performance Goals Adoption Report

Check Point publica una lista de grupos que están usando IA para atacar

Banshee Stealer: así roba datos de usuarios de macOS

🛠️ Tools y updates

Un bug en Windows dispara alertas de BitLocker en dispositivos con TPM

Microsoft empezará a obligar a instalar un nuevo cliente de Outlook

Google lanza la versión 132 de Chrome con parches de seguridad

📋 Privacidad y regulaciones

Meta empieza a bloquear links a Pixelfeld, competidor descentralizado de Instagram

La FTC demanda a GoDaddy por “años de malas prácticas de hosting”

Google, investigado en Europa por posición dominante en las búsquedas

Este newsletter fue escrito por un humano. Para cualquier comentario, corrección o sugerencia de cobertura de temas, podés responder este mail. Se acepta (y agradece) todo tipo de feedback.

Si te sirvió, compartilo: tu recomendación orgánica es mucho más valiosa que cualquier camapaña publicitaria.