Lockbit nunca estuvo en crisis: su ransomware, muy activo en América Latina

La banda registró mucha actividad global y atacó a un estudio jurídico uruguayo, Google presentó su proyecto contra la desinformación en elecciones, zero day exploits en iPhone y tres coberturas.

SecOps es un resumen semanal de noticias de seguridad informática. Los temas están seleccionados y producidos por Juan Brodersen según estos criterios de edición.

1>8 sept

🔒 Lockbit, muy activo y con víctimas latinoamericanas

Lockbit, uno de los grupos más prolíficos de cibercriminales del mundo, registró una gran cantidad de ataques durante estas últimas dos semanas. Entre sus víctimas, aparecieron empresas de América Latina.

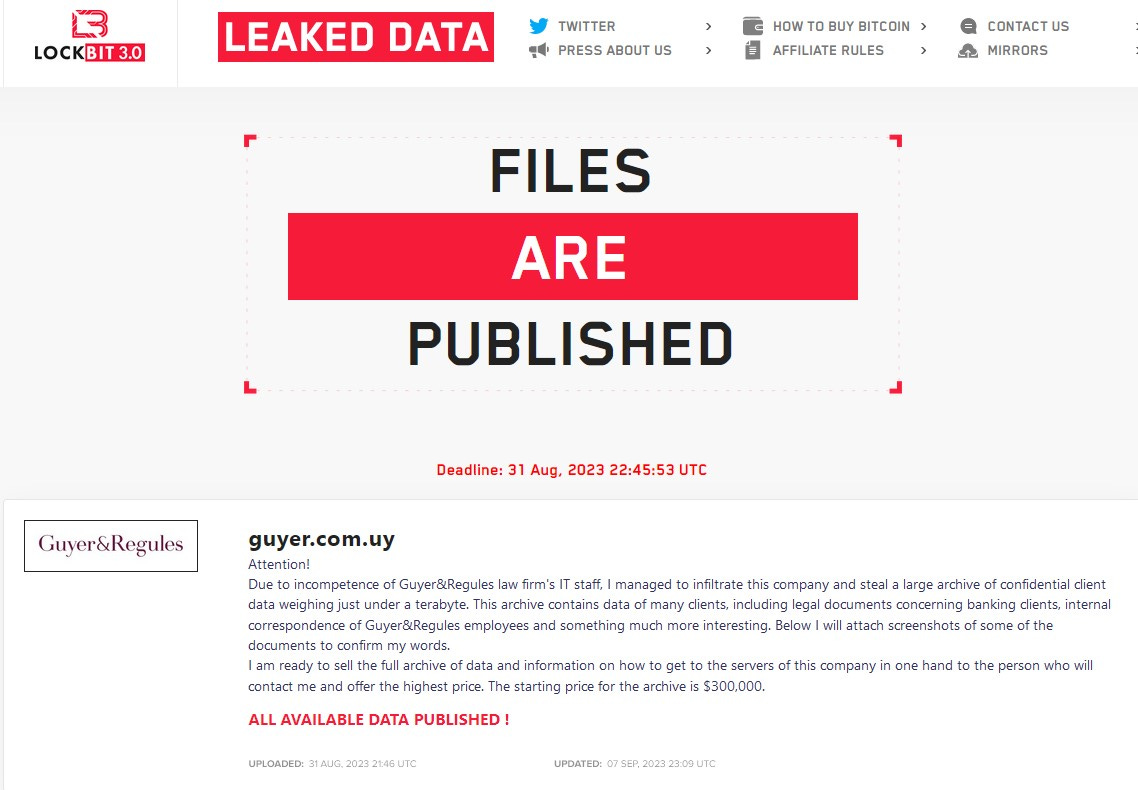

Luego de que su sitio en la dark web no registrara actividad por un largo período, Lockbit llegó a sumar 40 víctimas en un lapso de 48 horas. El caso más resonante llegó a su sitio con un estudio de abogados de renombre en Uruguay, Guyer & Regules.

El ataque tuvo cobertura nacional en diversos sitios debido a la gran cantidad de información sustraída (1TB) y el rescate demandado, cerca de 300 mil dólares. La compañía de análisis de amenazas Birmingham Cyber Arms, que sigue de cerca casos de Argentina y la región, publicó un informe:

La noche del 31 de agosto, Lockbit añadió a Guyer & Regules a su lista de víctimas en su DLS (Dedicated Leak Site). En un principio, el grupo liberó 10 archivos de muestra, que incluían pasaportes de ciudadanos de Estados Unidos y el Reino Unido, contratos, acuerdos, así como documentos legales y bancarios de clientes. Entre estos, se encontraba la reconocida financiera argentina Lemon Cash.

En lo que respecta a Lemon, SecOps pudo saber que la documentación tendría que ver con una sociedad que se armó para operar en Uruguay, algo que fue desestimado con Guyer & Regules para avanzar con otro estudio jurídico.

La situación es, sin embargo, extraña: los archivos robados aparecen como publicados, como si las negociaciones hubiesen fracasado, pero no se pueden descargar como suele pasar en estos casos. Algunas versiones desde dentro de la empresa apuntaban a que iban a pagar el rescate pero, hasta el momento, no hay novedades.

Para terminar de pintar el panorama del ransomware global, un análisis de Arctic Wolf detectó a Lockbit como el grupo más activo de la primera parte de 2023. Dark Feed, otro monitor de ransomware, también la posicionó como la primera durante agosto, con más ataques. Siempre hay que tomar estos números con pinzas, en tanto ma cantidad de detecciones varía según cada compañía y, en rigor, no dice nada en términos absolutos. Pero sí es un indicador más que aporta una arista sobre este grupo.

Los casos concretos son, a fin de cuentas, el dato más tangible de la actividad de una banda. Estos irían en detrimento del reporte publicado por Analyst1 que hablaba, hace un mes, de un presunto declive se Lockbit.

La intensa actividad del grupo, corroborada por SecOps a partir de telemetría privada por fuera de las publicaciones mencionadas, parece una respuesta contundente a este reporte, con esquirlas en todo el mundo.

🗳 Google, desinformación y elecciones

Google presentó este miércoles su sitio de tendencias para las elecciones nacionales de Argentina 2023. Fue en sus oficinas de Puerto Madero, frente a periodistas de medios nacionales y provinciales, además de referentes de la industria.

Allí se discutió también sobre los desafíos de la desinformación y qué tipo de medidas toma no sólo Google sino también YouTube, la segunda plataforma de búsqueda más usada detrás del popular search engine. Daniela Guerra, líder de responsabilidad de YouTube para Latinoamérica, contó que en el país hubo más de 63 mil contenidos removidos en el sitio sólo entre enero y marzo de este año.

El plato fuerte tuvo que ver con el lanzamiento del sitio de tendencias de candidatos: desde quién se busca más (con Javier Milei encabezando la lista, más de un 70% de consultas), hasta las preguntas que hacen los usuarios sobre los candidatos, desde cuestiones políticas hasta su vida personal.

"Que algo sea tendencia no significa que sea intención de voto", advirtió Juan Manuel Lucero, líder de Google News Lab para Hispanoamérica.

También participó Chequeado, que actualmente cuenta con cuatro proyectos para combatir la desinformación, entre los que se encuentra la alianza Reverso que reúne a más de 100 medios de la Argentina.

Esta semana, el periodista Sebastián Davidovsky hizo un aporte muy interesante a una mecánica de sitios que llevan pautados más de 60 millones de pesos en Meta (Facebook e Instagram): recolectó páginas creadas el 22 de octubre del año pasado de dudosa procedencia periodística.

Vale la pena leer el trabajo que recopiló en Twitter porque es una forma de entender cómo las noticias y el periodismo están cada vez más tironeados y en crisis, y el rol que cumplen las plataformas de las big tech en el tablero de la democracia.

📡 Telecom Summit, con fuerte foco en la ciberseguridad

El martes de esta semana se realizó el Telecom SummIT 2023, un evento que reúne a ejecutivos y clientes de los productos que vende la empresa de telecomunicaciones al mundo empresarial (segmento B2B).

Más allá del fuerte peso corporativo que tiene este tipo de evento, lo interesante, si se tiene en cuenta que es un ámbito más “rígido” para contarle algo al público algo noticioso, es el fuerte foco en ciberseguridad que apareció en la cumbre. Por empezar, entre los sponsors había muchos partners de Telecom que son pesos pesados en el rubro: ESET, Fortinet, IBM, entre otros.

Después de la apertura del CEO de Telecom, Roberto Nobile, tuvimos la posibilidad, junto a un grupo de periodistas especializados en el rubro, de hablar con Leonardo Coca, director de negocios de la empresa: “El negocio creció en ciberseguridad, cloud e infraestructura, que es más del 50% de la actividad mensual en el rubro”, dijo.

Coca explicó que es una preocupación frecuente de las empresas, sobre todo las pymes, en lo que graficó como un “juego de poliladron”, donde “se descubren vulnerabilidades y hay que parchearlas de manera constante”.

Y esto es muy fuerte en pequeñas y medianas empresas. “Para una Pyme es muy difícil contener a los recursos, es decir, tener una persona experta en ciberseguridad, porque esa mano de obra en general trabaja para una empresa grande o, inlcluso, en el exterior. Las Pymes no tienen capital humano para seguir los proyectos de defensa en ciberseguridad, entonces es mucho mejor confiar en un partner tecnológico que le pueda dar una propuesta integral y le dé una respuesta”, explicó Coca.

Todo esto desembocó, para el directivo, en explicar que la empresa ya no se piensa (y vende) como una Telco, una empresa de telecomunicaciones, sino como una “TechCo”: una empresa de servicios tecnológicos.

Algo que, a fin de cuentas, implica actualziar una nomenclatura tan vieja como la telefonía fija, que ya le queda corta a estos gigantes de la industria que pasaron a ser actores clave no sólo de la comunicación sino de la enorme cantidad de servicios online que se usan en el mundo empresarial.

💾 Jornadas de Informática: ingeniería inversa con acento local

Esta semana se realizó el Simposio Argentino de Historia, Tecnologías e Informática (SAHTI), en el marco de las Jornadas Argentinas de Informática e Investigación Operativa en la sede de posgrado de la Universidad Nacional de Tres de Febrero.

Vale aclarar que estas jornadas son de nicho, en el sentido de que participan académicos, universidades y estudiosos (además de tener un alto costo de inscripción). Sin embargo, SecOps participó de una charla en la cual se reconstruyó la historia de Motorola en la provincia de Córdoba que denota la importancia de las investigaciones que se realizan y presentan en el marco de estas mesas de debate.

Desde las BBS como precursoras de la internet actual, pasando por una serie de medios magnéticos en la Provincia de San Luis, o el estudio del Truco Arbiser -uno de los primeros videojuegos argentinos-, el simposio representa un espacio de conocimiento y difusión más que interesante en lo que es la arqueología computacional de la región.

En diálogo con SecOps, Nicolás Wolovick, Doctor en Ciencias de la Computación por la Universidad Nacional de Córdoba, explicó:

Las jornadas son importantes desde varios aspectos, pero el principal es la interdisciplina: trabajar desde muy diversas miradas sobre la historia de la informática en Argentina. Eso eso ya ha dado muchísima riqueza, porque la computación en este momento es un fenómeno social, no solamente tecnológico. Hemos traído gente de historia, de filosofía hemos, humanidades en general.

En este sentido, Wolovick destacó que este tipo de iniciativas sirve para entender mejor la historia del desarrollo local por fuera de los extremos en los que se la suele leer:

Cuando se habla de industrialización de software y hardware, siempre queda esa idea del todo o la nada, Argentina podría ‘haber sido el Silicon Valley’ o ‘este país es inviable’. No es ni tanto ni tan poco, y es interesante rescatar todas esas cosas. Hay un montón de riqueza para realmente seguir trabajando de manera sostenida con una política y, sobre todo, entendiendo que la computación es un generador de sociedades.

🐷 “Pig Butchering”: la ONU alerta sobre granjas de estafas en Myanmar y Camboya

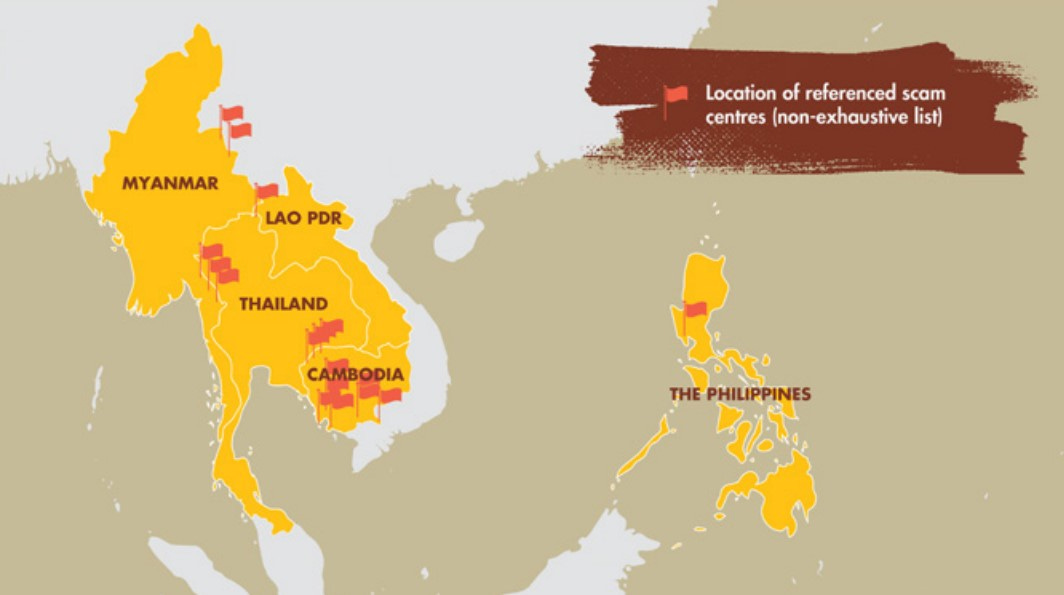

La Organización de las Naciones Unidas publicó esta semana un informe que reporta más de 200 mil víctimas explotadas en situación de trata en granjas de estafas cripto y románticas (lo que se conoce como “pig butchering”).

Estas operaciones incluyen todo tipo de fraudes en línea, entre los que destacan como las más comunes planes apócrifos de inversiones en criptoactivos y también apuestas online.

Según la ONU, al menos 120 mil trabajadores en Myanmar y 100 mil en Camboya son forzados a hacer este tipo de trabajos, privados de su libertad. Tailandia, Filipinas y Laos aparecen como países en tránsito.

El engaño inicial consiste en atraerlos con la promesa de un trabajo atractivo con un salario elevado, bonos, alojamiento y comida gratis. Con una particularidad: apuntan a una mano de obra más calificada que en los casos de trata más comunes. Explica el informe: “Muchas de las víctimas tienen un buen nivel educativo, a veces proceden de empleos profesionales o tienen títulos de grado o incluso de posgrado, saben informática y son políglotas”.

Una vez que están empleados, sus pasaportes son retenidos y son sometidos a condiciones inhumanas:

Los informes suelen describir a personas sometidas a tortura, tratos crueles y degradantes y castigos que incluyen la amenaza o el uso de la violencia (así como obligarlas a presenciar actos violentos contra otras personas), sobre todo palizas, humillaciones, electrocución y reclusión en régimen de aislamiento, especialmente si se resisten a las órdenes o desobedecen las normas del recinto o si no cumplen los objetivos de estafa previstos.

Según denuncia la ONU, “también se han recibido denuncias de violencia sexual, incluidas violaciones en grupo, así como de trata para el sector del sexo, generalmente como castigo, por ejemplo por no cumplir sus objetivos”.

🍏 Apple arregló dos zero day exploits que permitían instalar Pegasus

Apple lanzó una actualización sobre su sistema operativo (iOS 16.6.1) este jueves que corrige dos exploits zero day que permitían a atacantes instalar el spyware Pegasus.

La detección fue descubierta por Citizen Lab y publicada en un comunicado, en el que “la cadena de exploits fue capaz de comprometer iPhones que ejecutaban la última versión de iOS (16.6) sin ninguna interacción por parte de la víctima", es decir, lo que se conoce como zero clic: no necesita que el destinatario del ataque ejecute nada.

"Este último hallazgo muestra una vez más que la sociedad civil es blanco de exploits altamente sofisticados y software espía mercenario", asegura Citizen Lab.

La empresa comenzó a notificar masivamente a los dispositivos iPhone para forzar la actualización. La recomendación es actualizarlos en iPhone, iPad, Mac y Apple Watch, lo antes posible.

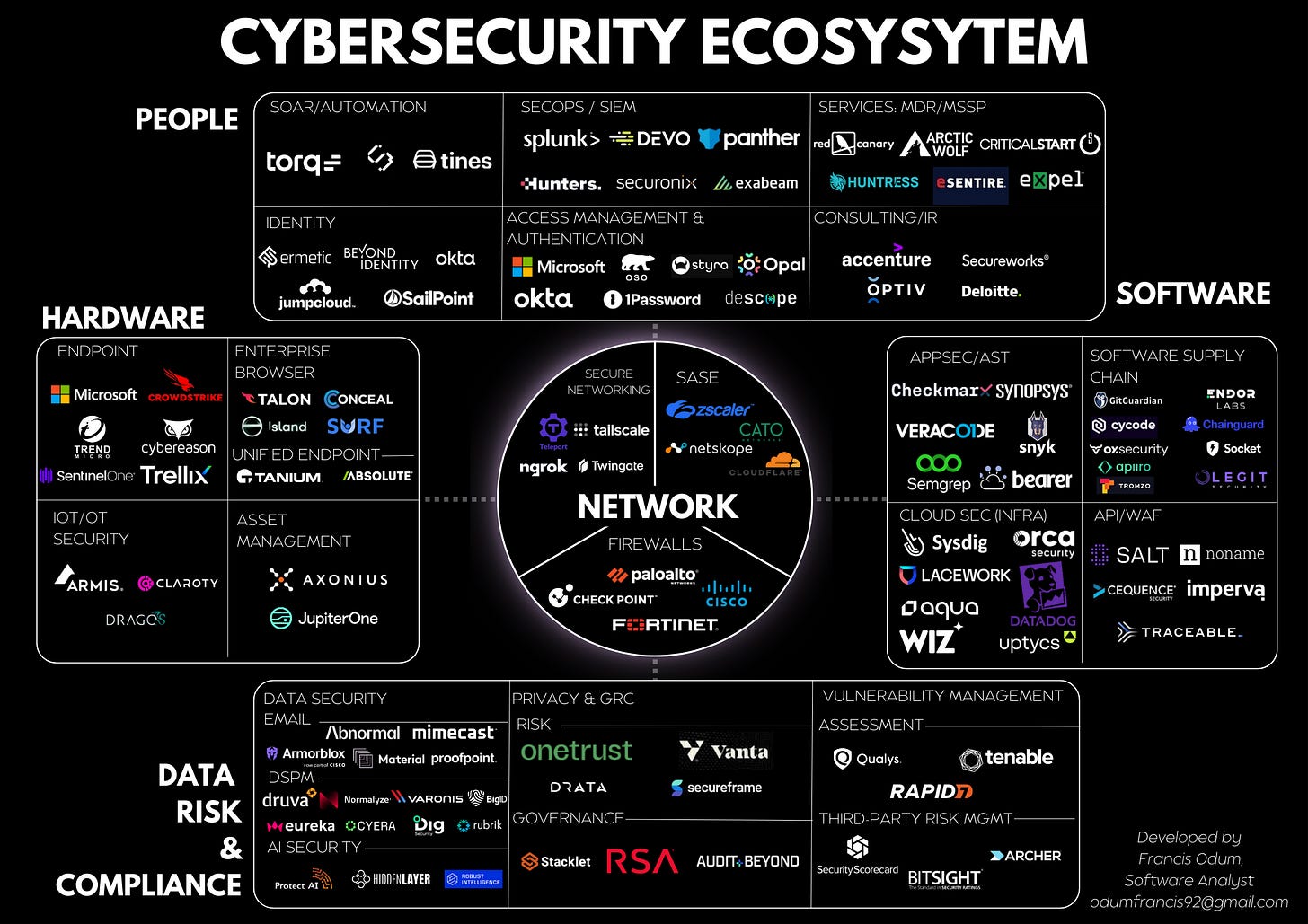

❓ Quién es quién en ciberseguridad

En el ambiente de la ciberseguridad hay muchas marcas. Este posteo viene bien para tener a mano:

🔗 Más info

Microsoft explicó cómo fue el hackeo de Storm-0558

Más sanciones a 11 miembros del grupo Trickbot

Murió Molly Holzschlag, militante e impulsora de los derechos de los usuarios en internet

Reporte de Check Point sobre Rhadamanthys Infostealer y el minero Hidden Bee

La Universidad de Sidney sufrió un ciberataque

Denuncian una estafa contra jubilados en Argentina por parte de una empresa llamada EPICO S.A. que hace débitos