Google Cloud obligará a usar segundo factor y Microsoft va a cobrar por el soporte de Windows 10

El proveedor cloud endurece su seguridad de cara a 2025, Windows 11 gana terreno, ranking de ransomware y Cisco arregla un CVSS de 10 puntos.

Dark News es un resumen semanal de noticias de ciberseguridad. Los temas están producidos y seleccionados por Juan Brodersen según estos criterios de edición.

1>8

nov

⚡ TL;DR

Esta semana se dieron a conocer dos actualizaciones de seguridad de parte de dos gigantes: Microsoft va a aplicar una nueva capa sobre las cuentas de administrador y Google va a hacer el MFA obligatorio para Google Cloud. Esto último es bastante relevante, más abajo detallo los puntos principales de este cambio, en el tercer servicio de computación en la nube más usado del mundo, detrás de AWS y Microsoft Azure (que, por cierto, también anunciaron esta medida este año).

En el mundo del research, se publicó a fines de la semana pasada un paper que hizo bastante ruido: una IA creada por Google DeepMind y Project Zero logró encontrar una vulnerabilidad explotable en SQLite. La herramienta se llama Big Sleep y está explicada en este blog.

Esta semana, Mariano Vidal, colega de Clarín que viajó a mediados del mes pasado a San Francisco a la primera conferencia global de Worldcoin, publicó un mano a mano con Damien Kieran, Director de Protección de Datos de Tools for Humanity (TFH). Una de las preguntas que le hizo tuvo que ver con por qué tienen particular interés por el iris, dentro del repertorio de datos biométricos disponibles:

Hay cuatro tipos de dato biométricos: La cara, las huellas dactilares, el ADN y el iris. Yo puedo grabarte en la calle con una cámara, crear un deepfake con eso para que suene como vos y llamar a tu mamá para robarle. Puedo sacar una huella digital de un vidrio y falsificarla. Un ADN es difícil de procesar y manejar. Pero el iris no lo puede sacar cualquier cámara, no puedo hacer un código con eso. Todo lo demás puede ser robado, replicado, falsificado. Así que entiendo la reacción emocional. Pero creo que si te tomas el tiempo para entender por qué es el iris, en realidad tiene mucho sentido.

Worldcoin sigue generando polémica y, vale recordar: la semana que viene traerá el orbe registra el iris de los ojos a Ekoparty, bajo la consigna de que lo hackeen.

Fuera de esto, no hubo grandes noticias esta semana aunque, como siempre, hay un repaso para hacer por el mundo del hacking, los breaches y la privacidad.

En esta edición:

🔒 Google Cloud aplica MFA obligatorio

❄ Arrestaron al sospechoso de hackear Snowflake

💵 Microsoft seguirá dando soporte de seguridad a Windows 10 por 30 dólares

📡 Cisco arregló una vulnerabilidad de máxima severidad

💡 Schneider Electric investiga una posible intrusión en sus sistemas

🔗 Operación Synergia II: dan de baja 22 mil IPs y detienen a 41 sospechosos

📈 Ranking de ransomware: auge de RansomHub; declive de LockBit

📣 Agenda de Dark News - Ekoparty

Del miércoles 13 al viernes 15 se lleva a cabo una de las conferencias más importantes de hacking en América Latina.

Dark News va a salir jueves, viernes y sábado, con la cobertura de las principales charlas y espacios del evento.

La agenda completa se puede revisar en este enlace.

Voy los tres días, por si andan por ahí y quieren cruzarse un rato.

Dark News entra luego en un receso de dos semanas y vuelve el 7 de diciembre, con la cobertura de las charlas de seguridad AWS re:Invent desde Las Vegas.

⏰ Substack dice que leer este correo completo lleva 9 minutos

Dark News #110

Matt Mullenweg estará presente en Nerdearla México para un Q&A donde se repasarán su carrera y la evolución de uno de los proyectos Open Source más exitosos, además de charlar sobre los últimos acontecimientos relacionados al mundo de WordPress y Automattic.

Google Cloud aplica MFA obligatorio

Google confirmó que empezará a solicitar segundo factor de autenticación obligatorio (MFA o 2FA) en Google Cloud, uno de los servicios de computación en la nube más usados del mundo.

Migración. La empresa ya comenzó a notificar con “helpful reminders” dentro de la consola de Google Cloud, antes de aplicar de manera obligatoria el cambio para poder usar los servicios, de cara a 2025.

La noticia había sido anunciada de forma oficial en un documento publicado en octubre [PDF], pero fue formalizada esta semana en un posteo de la empresa.

Contexto. El segundo factor de autenticación es una protección extra en el inicio de sesión que dificulta el secuestro de cuentas.

La falta de 2FA es, hoy, una de las principales puertas de entrada de cibercriminales.

Este año, el caso Snowflake quizás fue el más conocido (ver siguiente apartado), donde la empresa no tenía segundo factor activo para las cuentas de sus empleados y se convirtió en un vector de ataque para uno de los ataques de cadena de suministro más emblemáticos de 2024.

Google Cloud es el tercer proveedor de servicios en la nube, con una cuota de mercado de un 12%, detrás de AWS (31%) y Microsoft Azure (20%). Estas dos últimas ya anunciaron este movimiento hacia el MFA obligatorio (acá y acá).

Arrestaron al sospechosos de hackear Snowflake

Fuerzas de seguridad de Canadá arrestaron al sospechoso de haber hackeado la plataforma cloud Snowflake y, por cadena de suministro, a Ticketek y Santander.

La detención. Alexander “Connor” Moucka (alias Judische y Waifu) fue arrestado el 30 de octubre de 2024, en función de una orden de detención provisional que solicitó EE.UU.

Contexto. En junio de 2024, Snowflake comunicó que un “número limitado” de clientes habían sido afectados por un acceso no autorizado a sus sistemas. Entre las víctimas había nombres de peso: Advance Auto Parts, AT&T, LendingTree, Neiman Marcus, Santander y Ticketmaster (Live Nation).

En profundidad. En junio de este año Wired publicó un reportaje con un paso a paso sobre cómo, a través de Snowflake, el atacante pudo acceder a los sistemas. El sitio además aseguró que AT&T pagó 370 mil dólares de rescate para recuperar información.

Microsoft va a empezar a cobrar 30 dólares a los usuarios que quieran seguir usando Windows 10 y recibir actualizaciones críticas de seguridad a partir del 14 de octubre de 2025, cuando el sistema operativo dejará de tener soporte oficial.

La migración. La medida es un paso hacia adelante a una mayor adopción de Windows 11. Los usuarios que sigan con 10 tendrán un año extra de soporte bajo este pago, mientras que las empresas tienen más margen y se pueden sumar por tres años, con importes más altos: 61 dólares para el primer año, 122 y 244 para los años siguientes.

Polémica. Esto puede representar, en algunos casos, que se tenga que comprar una nueva PC o laptop. Windows 11 requiere TPM 2.0, algo que chips de 2018 en adelante empezaron a incorporar. Entre los motivos que esgrime Microsoft para pushear el update están las medidas de seguridad más elevadas que tiene Windows 11, como la exigencia del TPM y otras funciones como Smart App Control.

Además. Microsoft fue noticia por otros dos temas esta semana:

Demoró la salida de Windows Recall, la controversial función que toma capturas y registra todos los movimientos del usuario en el sistema operativo (ver más).

Anunció una nueva función de seguridad en Windows 11 llamada “Admin Protection”, que traslada los privilegios de administrador a una cuenta separada. Está siendo testeada en versiones canary del sistema operativo.

Cisco arregló una vulnerabilidad de máxima severidad

Cisco arregló una vulnerabilidad de máxima severidad (10 puntos CVSS) que permite a un atacante correr comandos con privilegios root en access points vulnerables Ultra-Reliable Wireless Backhaul (URWB).

La explicación. “Esta vulnerabilidad sucede por validación impropia de un input hacia la interfaz de administración web. Un atacante podría explotarla enviando HTTP requests a la interfaz de un sistema afectado”, dijo la empresa.

El equipo de respuesta de incidentes de Cisco, Cisco's Product Security Incident Response Team (PSIRT), investiga evidencia de código de explotación público para saber si esta falla está siendo explotada en ataques in the wild.

Schneider Electric investiga una posible intrusión en sus sistemas

Schneider Electric, empresa multinacional francesa que opera en más de 100 países, investiga un ciberataque y una posible intrusión en sus sistemas.

“Schneider Electric investiga un incidente de ciberseguridad relacionado con el acceso no autorizado a una de nuestras plataformas internas de seguimiento de la ejecución de proyectos, que está alojada en un entorno aislado”, escribió la empresa en un comunicado oficial.

El atacante y el rescate. Un sitio en la dark web publicó a la empresa como víctima, en lo que sería la tercera víctima de un desconocido grupo de ransomware llamado Hellcat.

Contexto. De confirmarse, sería el segundo ataque del año (luego de otro sufrido en enero) y el tercero durante el último año y medio.

Operación Synergia II: dan de baja 22 mil IPs y detienen a 41 sospechosos

Interpol confiscó más de mil servidores usados para actividades ilegales, dio de baja 22 mil IPs maliciosas, arrestó a 41 sospechosos y dejó a 65 involucrados bajo investigación.

Operación Synergia II: Los servidores se usaban para hostear ransomware, infostealers y operaciones de phishing, tres de las amenazas más comunes en el panorama actual. El operativo se realizó entre abril y agosto de este año y lleva ese nombre porque en febrero de este año se dieron de baja 1.300 IPs y se llevaron a cabo 31 arrestos.

Actores. En el operativo participaron fuerzas de seguridad de 95 países, además de las empresas de ciberseguridad Team Cymru, Kaspersky, Group-IB y Trend Micro, para rastrear las IPs maliciosas.

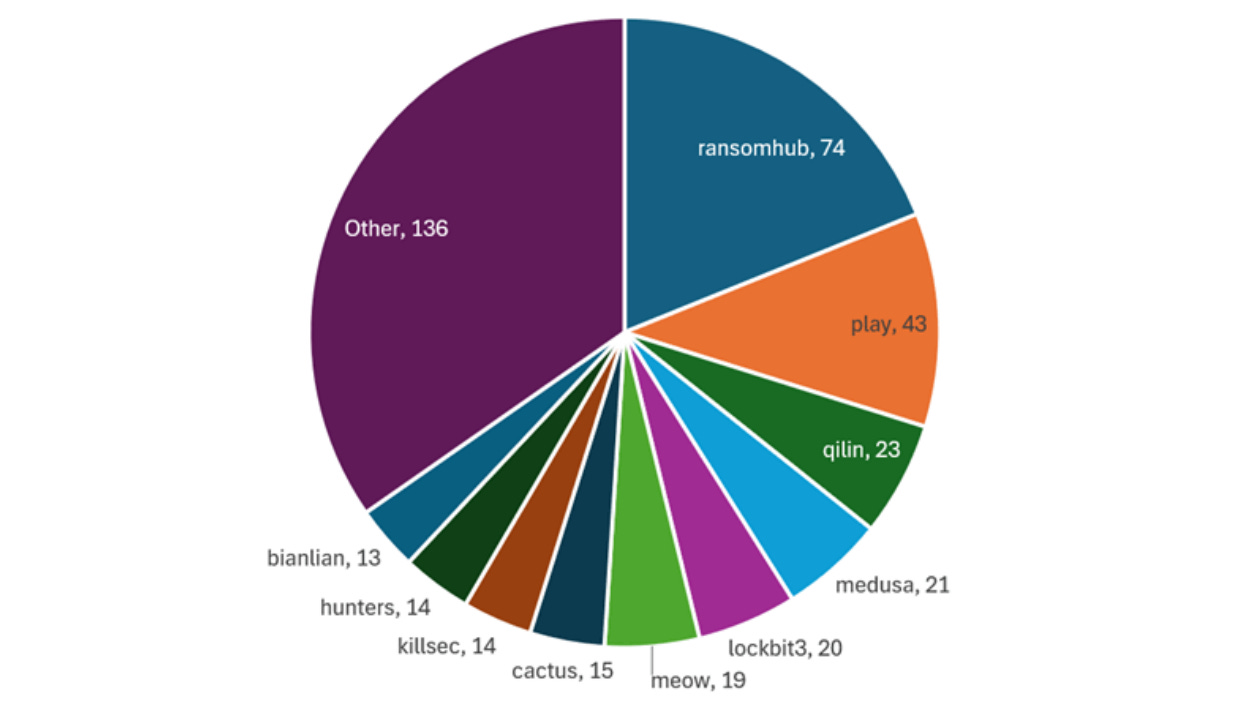

Ranking de ransomware: auge de RansomHub; declive de LockBit

CheckPoint Research publicó su reporte de amenazas de septiembre con información sobre los grupos de ransomware: según la compañía, RansomHub se consolida como el más activo, tras la caída de la dominancia de LockBit.

Cambio. Según CheckPoint, el movimiento táctico más visto en los grupos es pasar del encriptado al “data extortion”, esto es, a la extorsión ante la publicación de los datos.

Mapa. “El ransomware sigue siendo la amenaza más persistente, con grupos criminales motivados financieramente y con tácticas cada vez más sofisticadas, incluyendo modelos de ransomware como servicio (RaaS) y doble extorsión”, asegura el reporte. Las cepas más activas son:

RansomHub

Play

Qilin

Medusa

LockBit3

Más atacados. El sector industrial en primer lugar, el educativo en segundo y la salud, lideran las áreas con más detecciones.

🔓 Breaches y hacks

BlueNoroff (Corea del Norte) apunta a macOS con PDFs falsos

Nokia asegura que la información filtrada no es propia sino de un third party

Un ciberataque afecta a diversas cortes de Washington

🔒 Ransomware

Apareció un nuevo grupo: Interlock

Un supply chain de ransomware afecta a las cadenas farmacéuticas de Alemania

Microchip Technology reporta pérdidas por 21.4 millones de dólares por un ransomware

💣 Exploits y malware

Descubren un nuevo backdoor en firewalls Sophos XG

Encuentran 36 vulnerabilidades (32;4) en productos Single Sign-On (SSO) de IBM

CISA advierte de un bug crítico en Palo Alto Networks

🔍 Threat intel

Reportes: Check Point, Coveware, Microsoft, Trend Micro, Kandji, LayerX, Phylum, ThreatMon, Wordfence.

El grupo de cryptoscam Marko Polo se rebrandeó: Zero Day

En Alemania, dan de baja un DDoS-for-hire, Dstat.cc

🛠️ Tools y updates

PII Masker: usa IA para encontrar información personal y enmascararla

Android arregló dos zero days

Cloud Guardrails, una colección de buenas prácticas en cloud

📋 Privacidad y regulaciones

Corea del sur multa a Meta por 15 millones de dólares por recolectar información ilegalmente en Facebook

Rusia bloquea el servicio ECH de Cloudflare

Canadá banea TikTok

Este newsletter fue escrito por un humano. Para cualquier comentario, corrección o sugerencia de cobertura de temas, podés responder este mail. Se acepta (y agradece) todo tipo de feedback.