Filtran en Telegram 361 millones de direcciones de mails y más del 40% son nuevas: también hay combolists

Suben los registros a Have I Been Pwned, pistas sobre la filtración de Santander, Gitloker borra repositorios de GitHub y Microsoft va a grabar todo lo que hace el usuario en Windows 11.

Dark News es un resumen semanal de noticias de ciberseguridad. Los temas están seleccionados y producidos por Juan Brodersen según estos criterios de edición.

31 may>

7 jun

⚡ TL;DR

Primera semana de junio y, a nivel local, estuvo tranquilo en Argentina, con algunas detecciones de campañas de RATs (Remote Access Tool) contra entidades de peso como BNA, BBVA, Galicia, MercadoPago, Banco Santa Fe, Provincia y Macro (intel vía @Merlax).

En el plano global, una filtración masiva fue indexada en Have I Been Pwned, a partir de diversos canales de Telegram: son 361 millones de cuentas, de las cuales 151 millones no se habían registrado previamente. Los 122 GB de datos no sólo reavivaron la discusión por las filtraciones, sino en el lugar que ocupa Telegram como repositorio de información robada.

Un caso que atrajo la atención de la comunidad fue la filtración de datos en Santander y Ticketmaster, debido a que parece haber sido por un ataque a Snowflake, un proveedor de cloud importante en el tablero de las grandes corporaciones.

Además, Recall, la función de Windows 11 que va a sacar capturas de pantalla de todo lo que hace el usuario, está haciendo mucho ruido y fue catalogada por especialistas como una “pesadilla de la seguridad”. Sale el 18 de junio, con las nuevas funciones de Copilot que anunció la compañía, y ya salió una herramienta open source para explicitar todo lo que Microsoft va a capturar: Total Recall.

El mapa geopolítico europeo también se vio agitado por reportes publicados sobre “cómo Rusia está tratando de interferir en los Juegos Olímpicos París 2024”. Esto viene en consonancia con diversas denuncias desde Occidente: Juhan Lepassaar, cabeza de la agencia europea de ciberseguridad ENISA, había advertido que se “duplicaron los intenteos de ciberataques en 2024” en suelo europeo. Elecciones en el Parlamento europeo y Juegos Olímpicos parecen ser un cóctel explosivo.

Hablando de Europa, crucé un dato interesante. Un grupo que defiende la privacidad llamado Nyob elevó una queja contra Microsoft ante la agencia de protección de datos de Austria porque dicen que la versión educativa de Microsoft 365 viola GDPR y la protección de datos de los menores.

Me hizo acordar a una discusión que hubo a comienzos de 2022 en Argentina, cuando un grupo de activistas pidió que se mantuviera la distribución de Linux local -Huayra- en los equipos, y no involucrar a Microsoft en las computadoras del Estado para los colegios. La compañía logró imponerse, sin embargo, y los equipos se entregaron con Windows y el Suite Office.

En el mundo del hunting, aparecieron varios reportes de threat intel y algunos hallazgos: Symantec encontró similitudes entre Ransom Hub, un grupo relativamente nuevo de data extortion, y Knight Ransomware (que, a su vez, fue un rebrandeo de otro grupo -Cyclops-). Mandiant detectó nuevos sitios de leaks (Dedicated Leak Site) que responden a nuevas cepas de Ransomware-As-a-Service, pero también a rebrandeos y superposiciones de actores de amenazas.

Por último, cuento que moderé un panel del Industrial Cybersummit 24, un evento dedicado al mundo OT organizado por Flavia Méndez. Fue con Nora Alzua, jefa de seguridad informática de Electricidad Sur SA, Leonardo Iglesias, CISO de YPF, y Daniel Monastersky, abogado especialista en delitos informáticos y protección de datos. Salió una charla interesante que, entiendo, pronto se subirá y se podrá compartir online, junto con el resto de los participantes y referentes del mundo de la ciberseguridad industrial.

Dark News #85

Leer este correo te va a llevar 12 minutos.

Bloka, el líder en Servicios de Seguridad Gestionados (MSSP) y SOC-as-a-Service (SOCaaS) en Argentina, ofrece protección continua, inteligente, adaptativa y accesible. Su equipo de expertos garantiza soluciones personalizadas y un acompañamiento integral, protegiendo los activos digitales y la continuidad operativa de sus clientes con calidad y transparencia.

📧 Recopilan mails y combolists de más de 360 millones de cuentas en Telegram: 151 millones son nuevas

Un nuevo set de direcciones de correo electrónico filtrados en diversos canales de Telegram fue recopilado e indexado por Have I Been Pwned. Troy Hunt, fundador del sitio, analizó parte de la información y detectó que al menos 151 millones de registros no se habían visto antes en la base de datos de su sitio.

Esto da un 42% del total que no había sido visto previamente en Have I Been Pwned, que es la referencia mundial para buscar cuentas filtradas. Esto no agota el universo de la información leakeada, pero sí es un indicador tangible en un registro unificado.

La semana pasada, un investigador de seguridad me envió 122 GB de datos extraídos de miles de canales de Telegram. Tenía 1.7 mil archivos con 2 mil millones de líneas y 361 millones de direcciones de correo electrónico únicas, de las cuales 151 millones nunca se habían visto antes en HIBP. Junto a esas direcciones había contraseñas y, en muchos casos, el sitio web al que pertenecían los datos. […] Según todas las comprobaciones que hice, se trata de datos legítimos.

Como explica Hunt, entre la información recopilada no sólo hay correos electrónicos sino también, en algunos casos, están sus respectivas contraseñas (combolists). Entre las pruebas de Hunt para corroborar si la información era legítima había credenciales de logueo a sitios como Nike, Footlocker, Epic Games, Disney Plus, Netflix y otros populares servicios.

La información fue acercada por researchers anónimos a otros especialistas y medios de comunicación, entre ellos, Bleeping Computer, que tiene un foro y también se vio afectado por esta filtración.

Dark News habló con Lawrence Abrams, fundador de Bleeping Computer, quien tuvo la posibilidad de revisar el leak:

Para bleepingcomputer.com, estos datos me permitieron restablecer las contraseñas de aproximadamente mil cuentas y notificarles que habían sido infectadas con stealers. Aunque no es un número muy elevado, el impacto es enorme para estas personas, ya que por fin se explica por qué sus cuentas han sido hackeadas o han mostrado un comportamiento extraño a lo largo de los años.

La nueva filtración sale, probablemente, de ataques de credential stuffing, software de captura de passwords (stealers, como Redline o Raccoon a los que hace referencia Abrams) y nuevos breaches subidos a diversos canales públicos de Telegram, donde se filtra información que se pone a la venta o, en otros casos, se disponibiliza gratis. Los stealers no sólo roban contraseñas sino que pueden llevarse también session tokens, historial de navegación y cookies. La información está disponible para ser buscada en Have I Been Pwned.

Ahora bien, ¿es importante toda esta información? ¿Qué gravedad reviste? Es una de las preguntas más frecuentes ante filtraciones de datos que, muchas veces, quedan sin responder. Complementó Abrams:

Todos los días oímos hablar de nuevos ataques realizados con credenciales robadas, como los recientes de Snowflake y un breach en el servidor de gestión de proyectos de Disney. Muchas de estas credenciales se roban utilizando stealers, que se ejecuta silenciosamente en un dispositivo sin que nadie sea consciente de que se están robando sus datos. Esto no sólo afecta a las empresas, sino también a los consumidores, cuyas cuentas son blanco de los actores de amenazas para llevar a cabo fraudes u otras actividades maliciosas.

A fin de cuentas, en cuanto a la pregunta sobre el impacto de esta filtración, no está de más recordar lo que siempre me dice una fuente: “SSDD”, Same shit, different day. Pero es siempre una buena oportunidad para recordar algunos pasos básicos de la higiene en seguridad. Cerró Abrams:

Como siempre, se recomienda que todo el mundo, independientemente de dónde viva, utilice la autenticación multifactor en todas sus cuentas, ya que esto suele impedir que los atacantes inicien sesión con credenciales robadas.

🔒 Gitloker: detectan un wiper de repositorios de GitHub

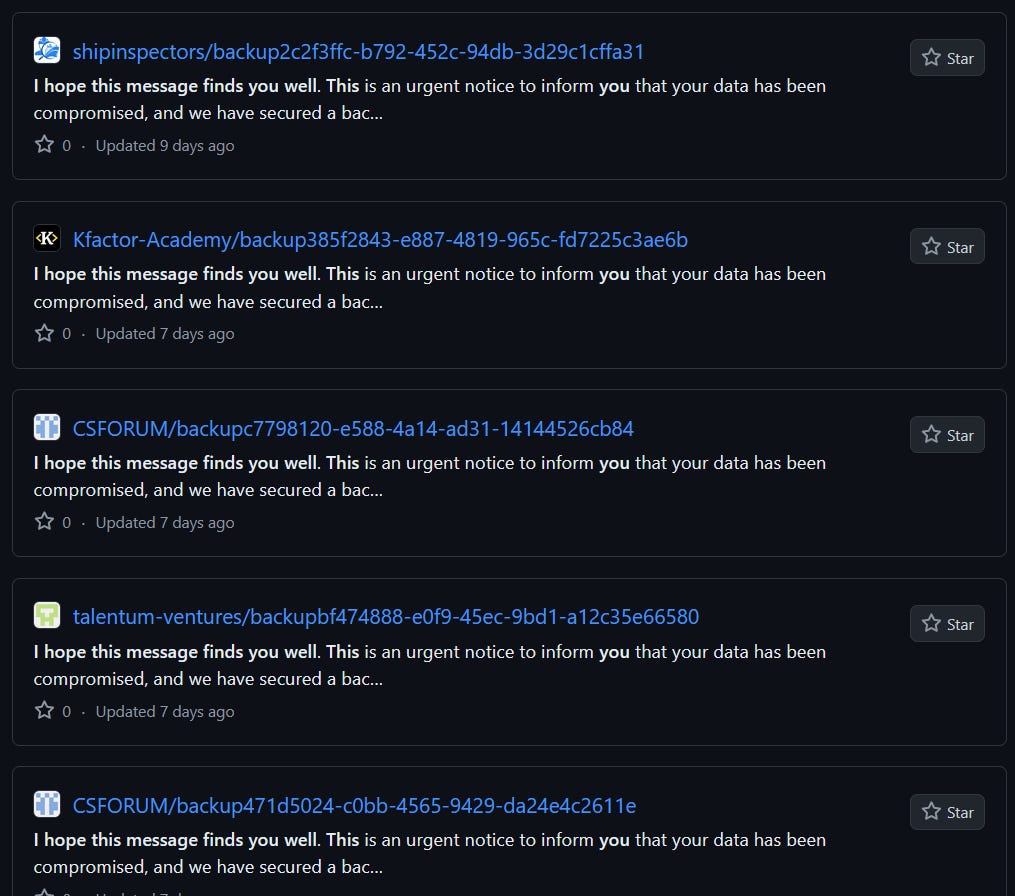

Un nuevo modelo de extorsión fue detectado esta semana por el analista chileno Germán Fernández, de Cron Up: apuntar a repositorios de GitHub, borrar la información y pedirle a la víctima que se contacte por Telegram para llegar a un acuerdo para recuperar los datos borrados. GitHub es una plataforma de código utilizada por millones de desarrolladores en todo el mundo.

Para llevar a cabo el ataque, el actor de amenazas crea una copia de seguridad y la ofrece para iniciar la recuperación de la información. Luego cambian el nombre del repositorio y agregan un único archivo, un readme.me que le indica a las víctimas los pasos a seguir para recuperar los proyectos borrados. Allí está el canal de Telegram para ser contactados.

"Espero que este mensaje los encuentre bien. Este es un aviso urgente para informarle de que sus datos han sido comprometidos, pero que hemos guardado una copia de seguridad", dicen las notas de rescate. Hay una gran cantidad de repositorios afectados, si se busca en la plataforma:

Dark News contactó al actor de amenazas para consultar por la cantidad de ataques realizados y, hasta el momento de esta publicación, no recibió respuesta.

❄ Snowflake niega estar detrás de las filtraciones de Santander y Ticketmaster

Las filtraciones de datos de Ticketmaster y Grupo Santander -que contamos la semana pasada- tuvieron un follow up sobre la posible puerta de entrada: un empleado de Snowflake, una empresa de cloud computing.

Según la empresa de ciberseguridad Hudson Rock, el atacante entró haciendo un bypass de el proceso de autenticación de Okta a través de una cuenta de ServiceNow que le permitió loguearse en Snowflake. Sin embargo, extrañamente la compañía dio de baja el reporte y ya no puede leerse online en su sitio (pero sí en Web Archive) y en un comunicado oficial la compañía explicó que lo bajó por razones legales (Snowflake envió una carta desde el departamento de Legales).

Por este motivo, empezaron a aparecer dudas sobre la legitimidad de la información sobre el ataque que impactó en Ticketmaster y Santander. La empresa, finalmente, hizo una declaración este lunes, negando estas versiones, en un posteo en conjunto con CrowdStrike y Mandiant:

Hasta la fecha, no creemos que esta actividad esté causada por ninguna vulnerabilidad, configuración errónea o actividad maliciosa dentro del producto Snowflake. A lo largo de nuestra investigación en curso informamos con inmediatez al número limitado de clientes que creemos que pueden haberse visto afectados.

Snowflake es usado por empresas de mucho peso. Entre los 9.437 clientes que tiene la compañía están Adobe, AT&T, Capital One, Doordash, HP, Instacart, JetBlue, Kraft Heinz, Mastercard, Micron, NBC Universal, Nielsen, Novartis, Okta, PepsiCo, Siemens, US Foods, Western Union, Yamaha y otras.

Lo interesante es que la propia Snowflake puso el tema de la autenticación multifactor sobre la mesa:

"[La filtración] no contenía datos sensibles. Las cuentas demo no están conectadas a los sistemas corporativos o de producción de Snowflake. El acceso fue posible porque la cuenta afectada no estaba detrás de Okta ni de la autenticación multifactor (MFA), a diferencia de los sistemas corporativos y de producción de Snowflake"

El data breach en ticketmaster habría afectado a una base de usuarios de 560 millones de usuarios, mientras que el de Santander, a 30 millones de clientes.

🪟 Total Recall, la herramienta que evidencia el “desastre” que va a estrenar Windows 11

A mediados del mes pasado, Microsoft anunció “Copilot Plus PC2”, un sistema de inteligencia artificial embebido en el hardware para correr aplicaciones con IA integrada en Windows 11. Junto con esto, se dio a conocer un servicio llamado Recall que sacará capturas de pantalla para trackear todo lo que ve y hace el usuario en su computadora.

El sentido de esta función es que el usuario pueda acceder a todo lo que hizo más allá de los servicios puntuales de búsqueda de cada programa. Pero el costo en seguridad de esta idea se hizo evidente en la comunidad infosec apenas se dio a conocer la función, donde muchos expertos la catalogaron como un “desastre”.

Esta semana, el researcher Alexander Hagenah publicó en GitHub una aplicación open source, llamada Total Recall, para registrar y explicitar todas las capturas de pantalla que va a empezar a hacer Copilot en Windows.

“Esta herramienta muy sencilla extrae y muestra datos de la función Recall de Windows 11, proporcionando una forma fácil de acceder a información sobre las capturas de pantalla de actividad de tu PC”, explicó. Para poder usarlo, se necesita un equipo que permita activar la función Recall, esto es, un equipo corriendo en ARM y Copilot activado.

Recall fue criticado por diversos analistas de ciberseguridad. Uno de ellos, Kevin Beaumont -quien trabajó para Microsoft en un período breve durante 2020-, advirtió en Twitter que Recall “almacena datos en una base de datos en texto plano”.

El reporte completo de Beaumont en su sitio explica detalladamente cómo funciona Recall: “Cada pocos segundos se realizan capturas de pantalla. Azure AI las reconoce automáticamente, se ejecutan en el dispositivo y se escriben en una base de datos SQLite en la carpeta del usuario".

Recall generó bibliografía desde diversas fuentes. Windows Central reportó que su desarrollo fue ocultado a los testers del sistema operativo para evitar polémicas, y otro researcher descubrió una manera de bypassearlo.

🏩 Hospitales de Londres, afectados por un ataque de ransomware

Un ciberataque de ransomware contra un contratista del Servicio Nacional de Salud de Inglaterra interrumpió el funcionamiento de varios hospitales de renombre en Londres. Esto llevó a cancelar operaciones, análisis de sangre, turnos médicos e incluso derivó en relocalizaciones de pacientes a otros centros médicos.

El King's College Hospital, el Guy's y el St Thomas' fueron afectados, al igual que una gran cantidad de proveedores de atención primaria de la capital británica, según informó este martes un vocero del Servicio Nacional de Salud (NHS, por sus siglas en inglés).

Todos los hospitales y proveedores afectados están asociados a Synnovis, una empresa que presta servicios de laboratorio al NHS. La compañía reconoció este martes que fue afectada por un ataque de ransomware y que esto "resultó en interrupciones de muchos servicios de patología."

Ciaran Martin, director ejecutivo inaugural del Centro Nacional de Seguridad Cibernética (NCSC) del Reino Unido, aseguró que el grupo asociado a Rusia Qilin sería responsable del incidente.

Qilin fue detectado por primera vez en agosto de 2022. Desde 2023 comenzaron a desarrollar un encrypter de Linux, diseñado específicamente para apuntar a máquinas virtuales VMWare ESXi.

El sitio de leaks en la dark web del grupo se encuentra actualmente inactivo.

Telecom ofrece servicios de Firewall para Empresas y Pymes, orientados a resolver las principales necesidades de seguridad dentro de una red.

🔗 Más info

Google Workspace va a empezar a loguear cambios hechos en Drive vía la API

Condenan a dos data brokers en EE.UU.

Check Point insiste con el pedido de update a los usuarios de su VPN mientras crecen los ataques vinculados al CVE-2024-24919

El FBI obtiene 7 mil decryption keys de LockBit

Una nueva versión del ransomware TargetCompany apunta a máquinas virtuales VMware ESXi

TikTok confirma el robo de cuentas de alto perfil, entre las que se encuentra CNN

Excelente como siempre y feliz día!