Qué hay detrás de la filtración de La Segunda: datos sensibles

LockBit publicó más de 50 GB de la aseguradora, Signal resiste una ley, más sobre los hackeos a LastPass y Activision y 200% más de detecciones de ataques en Argentina.

SecOps es un resumen semanal de noticias de seguridad informática. Los temas están seleccionados por Juan Brodersen según estos criterios de edición.

24 feb>03 mar

🔓 LockBit publica datos sensibles de otra empresa argentina: La Segunda

La Segunda es una aseguradora de Rosario, Provincia de Santa Fe, que hace unas semanas fue encriptada por LockBit. Sí, otra vez: en lo que va de 2023 el grupo ya expuso a dos compañías argentinas.

La primera había sido Grupo Albanesi, principal comercializadora de gas del país. Ahora le tocó a esta compañía de seguros, que vio al menos 13 equipos afectados y dejó algunos aprendizajes en el camino.

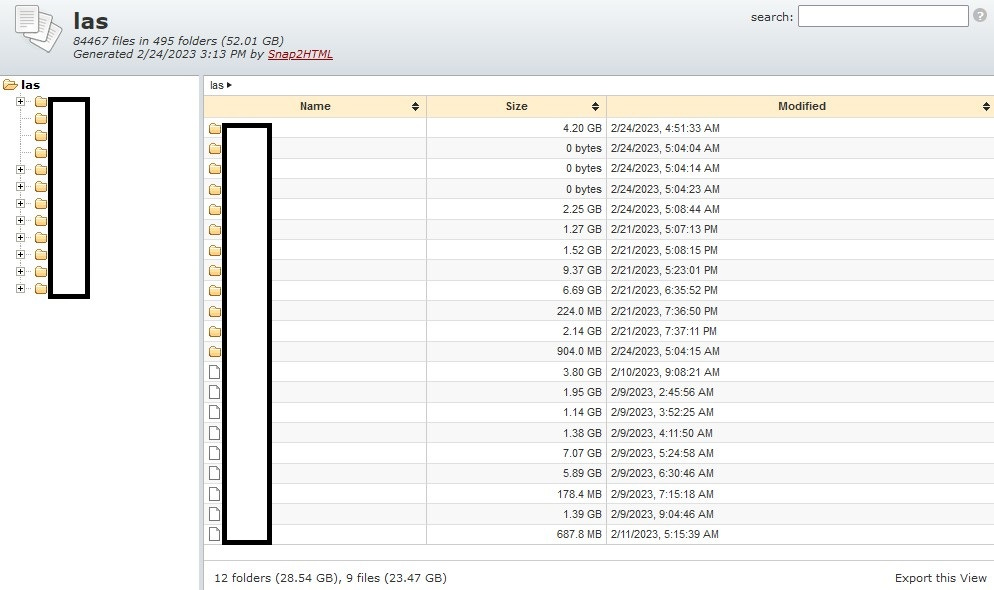

En primer lugar, que LockBit estrenó un nuevo sistema que se llama Snap2HTML que permite navegar absolutamente todo el directorio de la información publicada sin tener que descargarla.

Esto facilita el trabajo del análisis del leak para quienes reportan vulnerabilidades, aunque por supuesto también disponibiliza de manera mucho más simple la información (dato no menor, considerando lo lento que es Tor para descargar datos). Se ve así:

En segundo término, La Segunda dijo explícitamente y en un comunicado oficial que sostenían la “convicción de no ceder ante solicitudes ilegales”, lo cual puede explicar la caída en las negociaciones y posterior exposición de los 52 GB de datos internos de la empresa.

Tercero, algo bastante importante desde el lado de la transparencia: la empresa se manejó de manera bastante pobre con la comunicación del hecho. En primer lugar, porque no emitió una explicación para los actores más importantes de todo este asunto y los más afectados: los afiliados.

Por ejemplo, al hablar con un cliente de La Segunda, me contó que se enteró por este newsletter la semana pasada y por un tuit que hizo ruido. Ahí pudo entender por qué no se podía loguear en la app, ni siquiera intentando restablecer la contraseña.

Por otro lado, el equipo de comunicación de La Segunda es uno de los más difíciles de localizar en el rubro.

En general, entre periodistas, un teléfono, contacto o mail se consigue en menos de 5 minutos. Estuve 3 días y medio para poder dar con alguien, después de agotar una enorme cantidad de recursos y escuchar contestadoras telefónicas de La Segunda que no llevaban a nada. Me salvó la colega Mariana Segulin (haciendo mejor OSINT que yo).

Y por último, el leak, que es bastante grave. Va quote del analista de amenazas Mauro Eldritch, citado en el artículo publicado hoy:

“Dentro de lo legal hay expedientes judiciales, denuncias y pericias. En lo que a medicina laboral respecta, hay información de ARTs, diagnósticos médicos y psicológicos, informes COVID-19, de laboratorio, resultados PCR, diagnósticos por imágenes -radiografías y resonancias-, reclamos médicos, historias clínicas y audiometrías. En cuanto a lo administrativo, hay contratos, comprobantes de pagos, pagos fiscales (VEPs y otros), pólizas de seguro, declaraciones juradas, documentos personales y de automotores, DNIs y currículums”

Todos estos datos internos, tanto de empleados como de afiliados, están expuestos en la dark web.

Acá está toda la información que pude juntar durante la semana para contar esta historia, con un análisis final del rol de LockBit en el escenario actual y su particular fijación con Argentina.

⛔ Rusia prohíbe apps de mensajería extranjeras en el Gobierno: WhatsApp, Telegram, Discord, Teams

Roskomnadzor, el Servicio Federal de Supervisión de las Comunicaciones de Rusia, anunció este miércoles la prohibición de apps de mensajería extranjeras en agencias de gobierno oficiales.

Discord, Microsoft Teams, Skype for Business, Snapchat, WhatsApp, WeChat y Telegram son algunas de las más conocidas que quedarán en desuso.

Dos datos llamativos. Todos solemos pensar que Telegram es rusa, pero en realidad Pavel Durov, su fundador dejó el país por diferencias con el Gobierno. Hay un intento sistemático de la app por despegar de Rusia, al punto que si en una nota periodística escribimos “el ruso Pavel Durov”, un asesor de prensa nos escribe siempre un mail pidiendo que por favor lo cambiemos a “de origen ruso, pero que reside en [donde sea que esté viviendo Durov en ese momento]”.

Telegram tiene una estructura bastante rara donde los programadores viajan de país en país en muchas ocasiones, está registrada en las Islas Vírgenes británicas y como LLC en Dubai.

Lo segundo: tanto Zoom como Signal sobrevivieron a la prohibición, o al menos no están en la lista negra. Y Rusia también bloqueó Shutterstock, el sitio de stock de fotos con destino de meme por “alojar material destructivo”.

Por otro lado, fue una semana fuerte en materia regulatoria, también para Estados Unidos: un proyecto de ley que quiere prohibir TikTok en todo el país pasó a una etapa clave y podría ejercer una censura sin precedentes en el país del norte.

Todo bajo la idea de que la popular app es “un aparato de propaganda del Partido Comunista”.

🔑 LastPass: los hackers entraron tras engañar a un ingeniero

Esta semana se conocieron detalles del ataque a LastPass de fines de 2022 y el caso es bastante llamativo: la empresa confirmó que fue un caso de phishing que sufrió un ingeniero.

Según LastPass fue un “segundo ataque coordinado”, en lo que sería un caso de spear phishing (un robo de credenciales con un target deliberadamente seleccionado).

Usaron información robada en el breach de agosto y aprovecharon una vulnerabilidad de ejecución remota de código para instalar un keylogger en la computadora de un ingeniero senior de DevOps

Los keylogger son programas que registran las pulsaciones de teclas del usuario para robar datos y específicamente contraseñas. Acá, el comunicado oficial de LastPass.

El gestor de claves viene de una mala racha, en tanto es la segunda filtración grande que sufre, después de la mencionada de agosto de 2022.

👮♂️ Arrestan a tres operadores de ransomware y dos hackers

En una noticia poco común, la policía neerlandesa arrestó a tres jóvenes que lograron recolectar un botín de 2.5 millones de euro a través de extorsiones por ransomware.

Los sospechosos tienen entre 18 y 21 años y fueron acusados de robar información sensible de las víctimas y demandar un rescate a cambio.

Creen que atacaron miles de compañías, medianas y grandes, de diferentes países del mundo. La unidad de cibercrimen de Ámsterdam explicó:

"A medida que avanzaba la investigación quedó de manifiesto que miles de pequeñas y grandes empresas e instituciones, tanto nacionales como internacionales, fueron víctimas en los últimos años de breaches por parte de este trío, seguidas del robo y venta de sus datos”

Los actores pedían entre 100 y 700 mil euros, según el tamaño de la organización hackeada.

Además, dos hermanos de 18 y 20 años fueron arrestados en Francia por robar 9.5 millones en cripto de la plataforma Platypus Finance.

👩⚖️ Signal podría irse de Gran Bretaña si avanza una ley

Signal es una de las aplicaciones de chat más seguras del mundo, por ser una de las pocas que no almacena backups de las conversaciones en sus servidores. Sin embargo, enfrenta una situación preocupante en Gran Bretaña.

Un proyecto de ley de seguridad online obligaría a la aplicación a dar de baja el encriptado de punta a punta (E2EE), es decir, el sistema que garantiza que sólo emisor y receptor pueden leer el mensaje.

La presidenta de la aplicación de mensajería Signal, Meredith Whittaker, advirtió que abandonaría el Reino Unido si este proyecto debilita el cifrado de extremo a extremo.

La BBC le consultó a Whittaker sobre el tema y fue categórica:

“Si se aprueba, 100% que nos iríamos antes que socavar la confianza que la gente deposita en nosotros para proporcionar un medio verdaderamente privado de comunicación. Nunca hemos debilitado nuestras promesas de privacidad y nunca lo haremos”

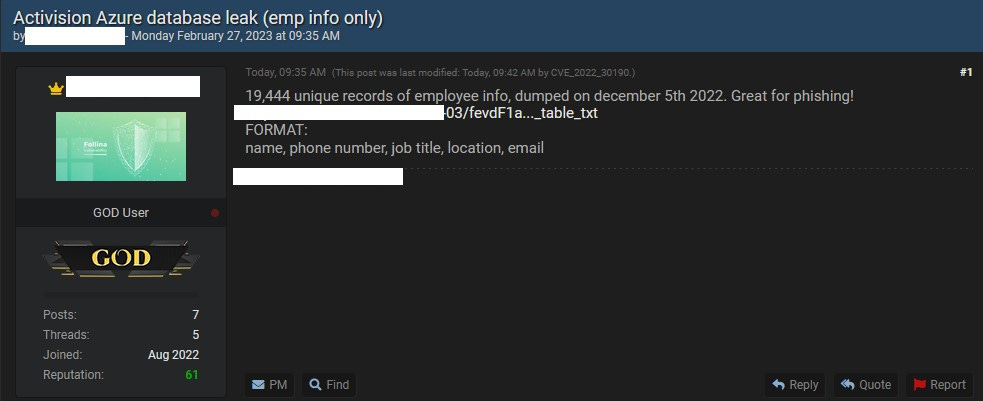

💰 Venden los datos filtrados de Activision

La semana pasada contamos una filtración grande a Activision, una de las desarrolladoras de videojuegos más grandes del mundo. La empresa no había comunicado nada y se conoció por VX-Underground.

Esta semana aparecieron los datos a la venta, “ideales para phishing”, posteó un usuario en un foro de compra y venta de datos personales.

La empresa había asegurado que no había datos personales de empleados comprometidos. Sin embargo, el posteo estaría contradiciendo esta afirmación, que buscaba relativizar el ciberataque.

📈 Fortinet: en Argentina, 200% más de ataques; más wipers y reutilización de código

Esta semana Fortinet me compartió por adelantado los resultados del informe de amenazas 2022. Hay algunos datos esperables, otros interesantes. Algunas de las conclusiones del estudio:

El ransomware no da señales de desaceleración. Esto es destacable porque de 2021 a 2022 sí hubo una baja sustancial en la ganancia generada por este sector, de 766 a 475 millones de dólares menos registrados en pagos cripto por rescates. Sin embargo, las detecciones no bajan: suben. (TL;DR, que se pague menos no significa que haya menos deploys)

Los wipers (malware que borra información) están en aumento

En Argentina la empresa detectó un 200% más de intentos de ciberataques (más de 10 millones)

En América Latina, 360 millones de positivos

Reutilización de código fuente y viejas botnets por parte de los criminales

La vulnerabilidad de Log4j se sigue explotando (lo que denota que los usuarios no parchean)

Una aclaración importante: este estudio debe ser tomado como una tendencia y no en términos absolutos, debido a que se trata del análisis de una de las tantas compañías que proveen seguridad informática y no a la totalidad del espectro, algo prácticamente imposible de aprehender en su totalidad [Ver “Más info” para reportes de otras empresas]

Se puede leer la nota con más detalles acá.

🔗 Más info

Más infraestructura crítica bajo ataque: Dish, empresa de telecomunicaciones

La administración de Biden presiona para que las empresas informen ciberataques

El Gobierno de Estados Unidos secuestró 317 mil dólares en criptomonedas vinculados a REvil

Dos vulnerabilidades de Wordpress explotadas

Proofpoint publica su reporte anual de phishing

Rapid7 analiza el panorama de amenazas de 2022

Tenable también publicó su reporte anual

BitDefender lanzó un decrypter gratuito para el ransomware MortalKombat (que habíamos contado acá)

Reporte completo sobre Ghostwriter, un APT bielorruso/ruso que se metió en elecciones occidentales