El "mes de la ciberseguridad" arranca con dos nuevas vulnerabilidades críticas

Anuncian parches pero ya las explotan actores de ransomware, IFX investigado de oficio en Argentina, Media Party en Buenos Aires y roban combustible alterando surtidores vía bluetooth.

SecOps es un resumen semanal de noticias de ciberseguridad. Los temas están seleccionados y producidos por Juan Brodersen según estos criterios de edición.

29 sept>

06 oct

Termina una semana con novedades judiciales en el caso del ransomware contra IFX Networks, el proveedor de servicios en la nube que sufrió un ataque a la cadena de suministro hace unas tres semanas.

En Argentina aparecieron posteos en foros underground con presuntos datos extraídos del Instituto Patria, mientras que en México, Perú y Brasil hubo detecciones de distintos analistas. El caso más sensible ocurrió en Guatemala, que atraviesa una delicada situación postelectoral: el Ministerio Público salió a comunicar un hackeo de su sitio web.

En la discusión global, aparecieron 2 vulnerabilidades que ya están explotando grupos de ransomware: TeamCity y WS_FTP. Y Qakbot sigue activo, a pesar del desmantelamiento del FBI.

En Buenos Aires, se está desarrollando la Media Party, un encuentro que reúne a periodistas y líderes de la innovación en medios. Hubo bastantes charlas sobre IA y periodismo, con mucho foco en las fake news y la desinformación. Mañana, sábado, hay algunas sesiones más y una hackatón.

Por último, parece que octubre es el “mes de la ciberseguridad”, esperen ver mucho posteo en redes como este que hizo Google con CISA: los PR de las compañías están acribillando a periodistas con comunicados y propuestas de entrevistas con voceros.

Leer este correo te va a llevar unos 7 minutos.

🕵 Dos vulnerabilidades nuevas aprovechadas por grupos de ransomware: TeamCity y WS_FTP

Grupos de ransomware están explotando servidores de TeamCity y WS_FTP para entrar en redes corporativas y extorsionar organizaciones.

La primera vulnerabilidad, CVE-2023-42793, es un bypass de autenticación y ejecución de código remoto (RCE) que permite tomar control de los servidores Jetbrains CI/CD de TeamCity. Una vez que logran entrar al pipeline, los actores de amenazas pueden escalar a otros recursos de la compañía para llegar hasta la nube.

La segunda, CVE-2023-40044, es un RCE que puede ser explotado con un HTTPS POST request. Las dos comenzaron con un código de prueba de concepto (POC) publicado online y relativo a ambas vulnerabilidades.

Por la menor popularidad de ambos servicios, se espera que el impacto sea menor al de otros casos como los de VMWare o MOVEit (dato: WS_FTP es desarrollado por Progress Software, los mismos que crearon el sistema de transferencia de archivos de MOVEit). Según distintos números, hay cerca de 1.200 servidores de Team City y cerca de 4.300 de WS_FTP.

Dos empresas de inteligencia publicaron reportes: Rapid7 y Huntress.

🧑⚖️ Más investigaciones de oficio contra IFX

Tras el ciberataque que sufrió IFX Networks, con impacto principalmente en Colombia y Chile, pero también -en menor medida- en Argentina, las acciones legales contra la empresa siguen llegando.

Esta semana, fue denunciada ante la Agencia de Acceso a la Información Pública, entidad que aclaró que IFX ya estaba siendo investigada y sumó una nueva investigación.

Contactado por SecOps, Pablo Palazzi, profesor de Derecho Universidad de San Andrés y socio del área derecho tecnológico de Allende & Brea, explicó el contexto de estas denuncias:

Está ocurriendo un gran número de incidentes de seguridad, tanto a nivel estatal como a nivel privado (algunos muy serios y extensos, que involucran a varios países). Las empresas y el Estado tienen la obligación legal de adoptar medidas de seguridad para que esto no ocurra y la AAIP ya ha impuesto sanciones por violación a este deber de seguridad.

El experto sumó, además, que el Código Civil obliga a prevenir daños, y este deber de prevención implica que deben notificar al ciudadano lo que ocurrió para tomar las precauciones del caso”. Esto último no es menor, ya que en la mayoría de los veces, se notifican tardía y parcialmente. Agrega el experto:

Lamentablemente, sucede todo lo contrario. Los ciudadanos nos enteramos del hacking porque los propios hackers publican la información robada, mientras que el Estado niega o minimiza el incidente de seguridad. En diciembre se aprobó el Convenio 108 modernizado, un tratado internacional del cual Argentina es parte, que obliga a notificar los incidentes de seguridad.

En Argentina, las empresas que tuvieron problemas para funcionar ya están operando sus servicios con normalidad, pero los coletazos legales siguen llegando para la compañía.

🤖 Adware en el chat IA de Bing

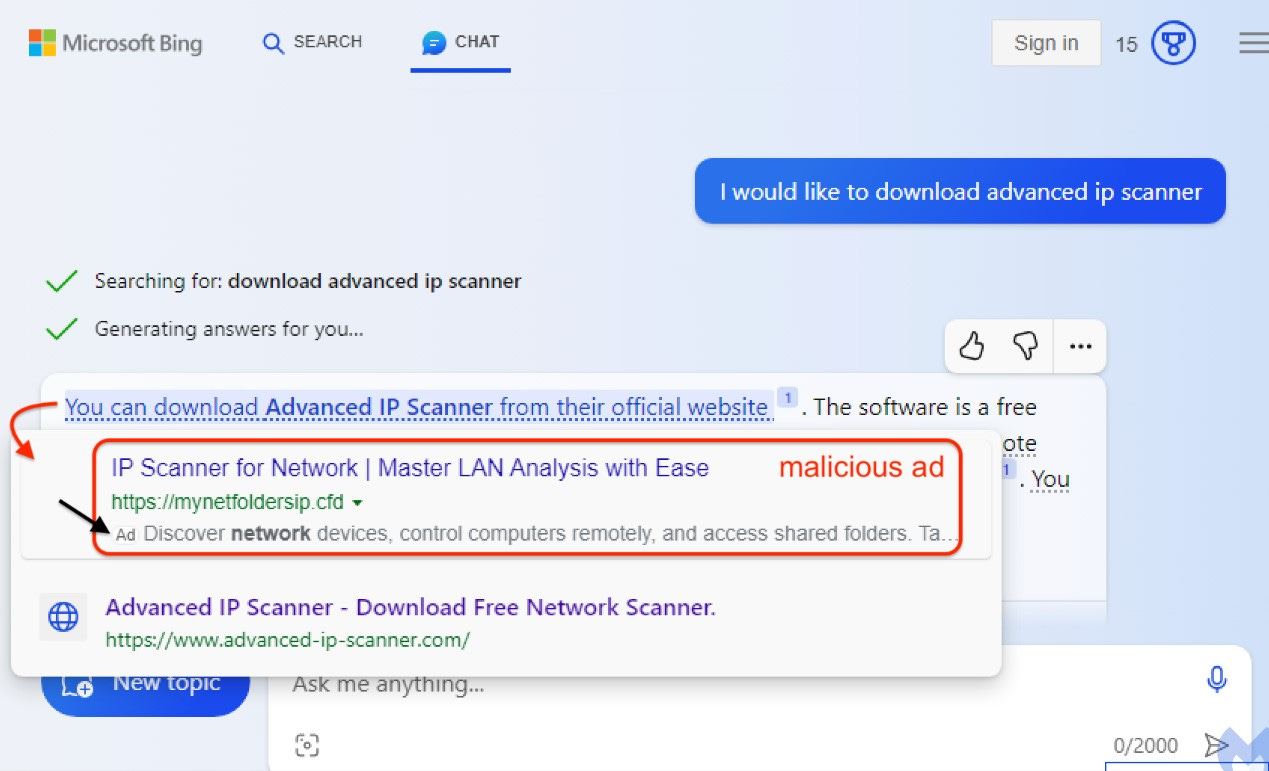

El laboratorio de amenazas de Malware Bytes detectó que la IA de ChatGPT integrada dentro del buscador de Microsoft Bing publicita avisos con malware.

Los anuncios pueden insertarse en una conversación que el usuario tiene con el chatbot de Bing de distintas formas. Una de ellas es cuando un usuario pasa el mouse por encima de un enlace (mouseover) y se muestra primero un anuncio antes que el resultado orgánico.

En el ejemplo que mostró Malware Bytes, le preguntaron al chatbot dónde podían descargar un programa llamado “Advanced IP Scanner”, que se usa en la gestión de redes.

El problema que señalan es que la etiqueta que dice “Ad” es, por empezar, muy pequeña. En segundo término, el instalador al que lleva el enlace contiene tres archivos diferentes y, uno de ellos, es “malicioso y tiene un script fuertemente ofuscado”.

Malware Bytes publicó en su blog los indicadores de compromiso.

🔧 Android y Qualcomm arreglan zero days

Android arregló dos vulnerabilidades zero day, una en su librería Libwebp (CVE-2023-4863) y otra en el driver de GPU Arm Mali GPU (CVE-2023-4211). La primera tiene que ver con el zero-day que encontró CitizenLab hace un mes, en el cual se depositaba Pegasus en dispositivos Android y también iPhone. ARM le dio el crédito a dos investigadores.

El fabricante de procesadores Qualcomm, por otro lado, comunicó que actores de amenazas están aprovechando cuatro vulnerabilidades críticas que se pueden explotar en el nivel del firmware. Tres de ellas fueron parcheadas esta semana.

En este caso, los ataques apuntan a los GPU Adreno y drivers DSP. Los zero-days de ambas compañías fueron identificados y notificados por el equipo de seguridad de Project Zero de Google.

📧 Vulnerabilidades críticas en Exim, reportadas hace más de un año

La semana pasada se dio a conocer la existencia de una serie de vulnerabilidades que afectan al Mail Transport Agent (MTA) Exim, más de un año después de que se informaran a los desarrolladores. Exim, un software utilizado para recibir y retransmitir mensajes de correo electrónico, está presente en cientos de miles de servidores. Esta semana se lanzaron los parches de seguridad.

Trend Micro había identificado, en junio de 2022, seis vulnerabilidades que llegaron a ser informadas a los desarrolladores. Sin embargo, hasta el momento no habían sido arregladas.

Zero Day Initiative (ZDI) de Trend Micro publicó la semana pasada seis avisos individuales que realizó un investigador anónimo. De todos esos, el más crítico es el CVE-2023-42115 que permite a un atacante remoto no autenticado ejecutar código arbitrario.

Otras tres fallas, clasificadas como de "alta gravedad" y rastreadas como CVE-2023-42116, CVE-2023-42117 y CVE-2023-42118, también pueden explotarse para la ejecución remota de código sin autenticación.

Lo llamativo fue que, según el cronograma de ZDI, las vulnerabilidades se informaron a los desarrolladores de Exim en junio de 2022, se solicitó una actualización a fines de abril de 2023, y los informes de errores se reenviaron a Exim en mayo.

Por la masividad de Exim, las vulnerabilidades que afectan al software pueden ser muy valiosas para los actores de amenazas, que son conocidos por explotar los fallos de Exim en sus ataques.

📲 Un hacker logró robar combustible usando bluetooth

Un ladrón logró robar cerca de 3 mil litros de combustible de una estación de servicio Shell de Detroit, en Estados unidos, abusando del sistema con una alteración vía bluetooth.

Según explicó Fox 2 Detroit, el atacante logró sobrescribir el importe de cada compra en el surtidor de combustible para alterarlo y reducirlo a cero. “El dueño, llamado Mo, dijo que básicamente significaba combustible gratis para cualquiera que pasara a cargar”, explicaron desde el medio.

La policía local, que investiga el incidente, confirmó que los surtidores lograron ser hackeados.

"No sabemos qué tipo de dispositivo se utilizó, pero sabemos que fue un dispositivo electrónico", explicó el vocero del Departamento de Policía de Detroit, Justin Hearn, según The Detroit News.

El precio del combustible llegó a uno de los valores más altos de los últimos tiempos, razón por la cual el caso despertó el interés no sólo de medios especializados, sino generales. Los ataques a infraestructura son cada vez más comunes.

🔗 Más info

MeFiltraron, la base de datos para chequear información leakeada, se actualizó con gráficos

Un deepfake de Mr. Beast alertó al ecosistema infosec por estafas en TikTok

Nuevo phishing vía dropbox

Famoso hacker francés se declara culpable

Google anunció nuevas funciones anti-spam

CloudSek publicó un reporte sobre Knight Ransomware, un rebrandeo de Cyclops RaaS

Análisis de dos cepas de malware usadas en Android por APT41

Filtran información secreta militar rusa

Identifican un nuevo foro underground