El lado ciber de la guerra entre Israel y Palestina: hacktivismo, ataques DDoS y desinformación

El conflicto bélico también se juega en el ciberespacio, campaña de phishing en Colombia, caída de postnets Geocom en Uruguay, otra filtración en Air Europa y Google migra a passkeys por defecto.

SecOps es un resumen semanal de noticias de ciberseguridad. Los temas están seleccionados y producidos por Juan Brodersen según estos criterios de edición. Esta edición se adelanta al jueves por el día no laborable en Argentina.

06>12

oct

TL;DR

Semana cargada de noticias, con hackeos a bases de datos muy sensibles, pero con la guerra Israel - Palestina como protagonista en todo el mundo.

Luego de los ataques de Hamas y la respuesta de Israel, diversos grupos se pronunciaron públicamente en sus canales de comunicación tomando partido por uno de los dos lados. Entre el hacktivismo y el cibercrimen, los ataques apuntaron a infraestructura -sin mucho éxito-, sitios oficiales -con moderado éxito- y llegaron a dar de baja un diario online isarelí durante tres días.

Si bien es temprano para trazar un mapa, como sí se pudo hacer con la invasión de Rusia a Ucrania, los grupos que emitieron comunicaciones con sus posturas ya estaban de alguna u otra manera vinculados a la conflictiva palestino-israelí. Hay mucha desinformación y enlaces con malware dando vueltas.

Por el lado latinoamericano, apareció, en relación a Argentina, otra base de datos filtrada en un foro underground: sería de información del Colegio de Abogados (Departamento Judicial de Bahía Blanca) y la Cámara Tucumana de la Construcción. E información a la venta que sería de Nosis, una base de datos que contiene información personal de una gran cantidad de ciudadanos argentinos. Check Point Research, por otro lado, publicó una investigación interesante sobre una nueva ola de phishing en Colombia.

Un detalle: el viernes pasado, muchos usuarios del ISP Personal Flow se quedaron sin servicio. Las versiones que circularon en redes sobre un posible ciberataque se cayeron ante la evidencia: se trató de un problema en el sistema de enfriamiento de uno de los datacenters más importantes (sede “Hornos”).

Por último, Google se subió al “mes de la ciberseguridad” con una gran noticia: vamos hacia un mundo sin passwords.

Leer este correo te va a llevar 10 minutos.

🪖 Ciberguerra: ataques, desinformación y grupos hacktivistas

El lunes comenzaron a aparecer noticias en medios especializados sobre diversos grupos hacktivistas ya conocidos que se aliaron con Israel o Palestina: Cyber Avengers, Storm-1133, Anonymous Sudan y Killnet fueron de los primeros en postear en sus canales de comunicación (desde Telegram hasta sus sitios en la dark web y Twitter). A pesar de que no va ni una semana de la guerra, las piezas del rompecabeza empiezan a mostrarse.

En este sentido, CyberKnow hizo una serie de advertencias sobre el panorama actual y ciertas proyecciones sobre cómo se pueden desenvolver los hechos (además de un mapa con los principales grupos):

Casi todos los grupos activos llevan años atacando especialmente a Israel

Casi todos los grupos que apoyan a Palestina y son contrarios a Israel afirman ser grupos islámicos con motivaciones religiosas

Tres grupos -Killnet, Usersec y Anonymous Sudan- están vinculados a la guerra entre Rusia y Ucrania como grupos prorrusos

Hubo dos grupos pro-Israel en las últimas 24 horas y se espera que aparezcan más

Podemos esperar ver:

Ataques DDoS

Defacing

Breach y leaks

Desinformación

Doxxing y ataques a cuentas de Telegram de combatientes

El ecosistema de hacking de zonas cercanas a India también tomó partido: Team Insane y Mysterious Team Bangladesh explicitaron sus intenciones de afectar a Israel (a pesar del apoyo del Gobierno indio a Israel), mientras que Indian Cyber Force aseguró que está atacando a Palestina.

Los grupos más radicalizados, como el pro palestino Sylhet Gang, están explícitamente atacando a Israel. Arvin Club, grupo cibercriminal de ransomware, dijo haber robado información de la Universidad islámica Shiraz, de Irán.

Ahora bien, ¿qué efectos concretos se están viendo de la actividad de estos grupos?

Anonymous Sudan es uno de los grupos más importantes. El colectivo dijo haber hecho una alianza con Palestinian Resistance, quien se atribuyó el ataque al Jerusalem Post, medio líder de Israel, que estuvo caído desde el lunes hasta el miércoles. También se denunciaron ataques disruptivos a infraestructura crítica, sin que se reportaran daños mayores. Otro informe apuntó que Team Insane llevó a cabo un ataque DDoS contra el Banco de Israel. Dark Storm se adjudicó un ataque del mismo tipo contra Hot Mobile, una empresa israelí de telecomunicaciones.

Según expertos, Anonymous Sudan tiene conexiones con Rusia y está asociado con Killnet, un grupo conocido por sus ataques DDoS. Esto publicó Killnet en su canal de Telegram:

Gobierno de Israel, ustedes son los culpables de este derramamiento de sangre. En 2022, apoyaron al régimen terrorista de Ucrania. Traicionaron a Rusia. Hoy Killnet les informa oficialmente: todos los sistemas gubernamentales israelíes serán objeto de nuestros ataques.

Dentro de los hackers pro-Hamas, Microsoft adivitió sobre un grupo que llaman Storm-1133, que generó detecciones de falsas alarmas de misiles, además de ciberataques contra empresas de telecomunicaciones, defensa y energía.

En síntesis, según diversos medios especializados, ya son al menos 15 grupos y contando los que tomaron partido. Las atribuciones de los ataques son, sin embargo, complejas. Explicó a SecOps Valentina Costa Gazcón, analista de amenazas y CEO de V•ONE Labs:

Atribuir ciberataques es muy complejo. Por un lado, están los desafíos técnicos: el spoofing de IPs, el uso de infraestructura compartida, de malware basado en herramientas open source, de encriptación, sesgos de los analistas, etc. Por otro lado, también existen lo que se conocen como “ataques de falsa bandera”, donde los atacantes usan tácticas o herramientas de otros ciberactores para confundir a los investigadores. Por eso, es importante tener en cuenta cuáles son las fuentes que se encuentran detrás de una atribución y, si se encuentra disponible, cuál fue el análisis que llevó a la misma. Las atribuciones más sólidas suelen ser aquellas llevadas a cabo por analistas expertos y especializados en la región o aquellas que provienen de fuentes estatales que combinan datos de ciberinteligencia con información de inteligencia humana (humint).

Por esto, hay que tomar con cautela todas las atribuciones sobre el tema (en especial, las “auto-atribuciones”: hasta se llegó a decir, sin ningún tipo de contraste empírico, que el domo israelí había sido hackeado.

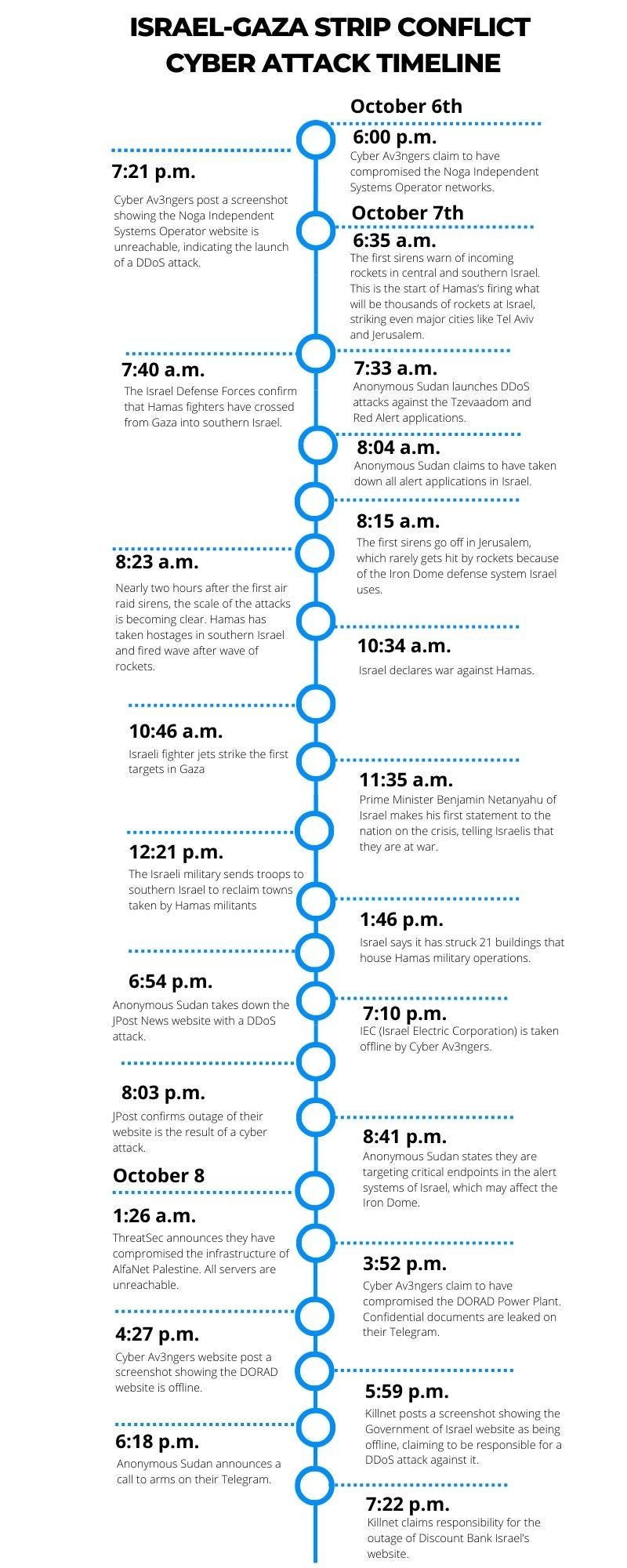

Hasta ahora, la mejor reconstrucción temprana del conflicto en el cambo de batalla ciber parece ser el del analista de seguridad Julian Botham, quien publicó una línea de tiempo muy completa donde se puede ver la reconstrucción que hizo de los ataques, los efectos concretos y los grupos:

También hubo problemas de desinformación. Elon Musk recomendó fuentes de información que, en el pasado, han desinformado. La Unión Europea publicó un comunicado advirtiendo sobre el uso de Twitter/X para desinformar e hizo el pedido extensivo a Meta.

Otra cuestión que está pasando es típica de estos eventos masivos, que es una enorme cantidad de links en redes sociales como Reddit, principalmente con imágenes sensibles, que redireccionan a enlaces maliciosos. “Esto es típico de cualquier evento masivo que ocupa titulares en todo el mundo, como el Mundial o la guerra entre Rusia y Ucrania”, me dijo una fuente de un proveedor líder especializado en ciberseguridad.

En estos momentos, los laboratorios de distintas compañías están trabajando para emitir los primeros reportes de los aspectos cibernéticos de la guerra. Habrá que esperar un poco para leerlos, pero entre los grupos hacktivistas, la desinformación y los ataques de DDoS, el panorama parece tomar forma aún en su estado embrionario.

🧬 Filtran datos de la compañía biotecnóloga 23andMe

La compañía de pruebas genéticas 23andMe confirmó una filtración de sus bases de datos el viernes pasado que se obtuvo mediante un ataque de credential stuffing. Las primeras informaciones generaron preocupación por la sensibilidad de los datos que maneja la compañía, que recolecta ADN de sus usuarios.

Los datos extraídos, que se ofrecerían a la venta en un foro underground, contendrían nombres de usuario, ubicaciones, fotos de perfil, nombres completos y fechas de cumpleaños. La empresa aclaró que todo esto constituye perfiles y no estaría relacionado a información genética.

Los ciberdelincuentes aseguraron que contenían un millón de datos de información exclusivamente sobre judíos asquenazíes, algo que según la empresa representa el 1% de la base de datos. Algunos posteos se subieron bajo un usuario llamado “Golem”, que es una referencia a una figura antropomorfa de la cultura judía.

En total se ofrecen 100 perfiles por mil dólares, o 100 mil por 100 mil dólares. Distintas compañías de inteligencia hablan de 7 millones de usuarios de la plataforma afectados.

Si bien todavía no está claro exactamente qué se filtró, debido a las acusaciones cruzadas entre los posteos a la venta y la empresa, el caso generó preocupación ya que la información genética puede ser valiosa para distintos actores en el mercado.

🔑 Hacia un mundo sin passwords: Google Passkeys será el sistema de login por default

Google estrenó en mayo de este año las “passkeys”, un sistema de inicio de sesión que no necesita passwords y que anticipaba “El inicio del fin de las contraseñas”. Desde ahora, este será el sistema por default que se usarán en cuentas de Google para ganar un nivel más de seguridad.

Las “passkeys” o llaves de acceso usarán datos biométricos como la huella digital o un escaneo facial, entre otros métodos, para iniciar sesión. “Son un 40% más rápidas que las contraseñas y se basan en un tipo de criptografía que las hace más seguras”, explica el posteo de Google.

Sin embargo, las contraseñas todavía están lejos de desaparecer: “Si bien suponen un gran paso adelante, sabemos que las nuevas tecnologías tardan en imponerse, así que las contraseñas seguirán existiendo durante un tiempo. Por eso, los usuarios seguirán teniendo la opción de usar una contraseña para iniciar sesión y podrán prescindir de las contraseñas desactivando la opción ‘Omitir contraseña cuando sea posible’".

Este movimiento no es sólo de Google: Apple y Microsoft se comprometieron, el año pasado, a adoptar estándares FIDO para iniciar sesión y hacerlos más seguros (ver más sobre llaves FIDO).

Para cambiar el método de inicio de sesión, se pueden activar las passkeys en este enlace.

🎣 Nueva campaña de phishing en Colombia y ranking de malware: Check Point Research

Check Point publicó un reporte de seguridad con los malwares más detectados de septiembre, además de descubrir una importante campaña de phishing dirigida a más de 40 empresas importantes de diversos sectores en Colombia.

El objetivo era instalar sigilosamente la RAT Remcos en los ordenadores de las víctimas. Remcos, que fue el segundo malware más prevalente en septiembre, es una sofisticada "navaja suiza" RAT que otorga control total sobre el equipo infectado y puede utilizarse en una variedad de ataques. Entre las consecuencias más comunes de una infección por Remcos se encuentran el robo de datos, las infecciones de seguimiento y la toma de control de cuentas.

El mes pasado Qbot se fue de la lista de los principales programas maliciosos, después de que el FBI se hiciera con el control de la red de bots en agosto. Esto marca el final de una larga carrera como el malware más prevalente, después de haber encabezado la lista durante la mayor parte de 2023.

“La campaña que descubrimos en Colombia ofrece una visión del intrincado mundo de las técnicas de evasión empleadas por los atacantes. También es una buena ilustración de lo invasivas que son estas técnicas y de por qué necesitamos emplear la ciberresiliencia para protegernos contra diversos tipos de ataques”, cierra el análisis.

Un dato: Check Point, que es israelí, garantizó la continuidad de las operaciones esta semana a sus clientes en una serie de comunicados comerciales, pese a la guerra (incluso con la gratuidad de ciertos servicios).

🛫 Air Europa sufre un data breach con datos de tarjetas de crédito

La aerolínea Air Europa comunicó que una base de datos con datos de sus usuarios se filtró en línea. La notificación ocurrió 41 días después del incidente, a pesar de que la ley europea obliga a informar dentro de las 72 horas de ocurrido. Y hay un dato muy grave: entre la filtración hay códigos de seguridad (CVC) de tarjetas de crédito.

"Nuestro equipo informático confirmó la existencia de un problema de ciberseguridad que habría afectado el gateway de pago utilizado para gestionar las compras a través de nuestra web. Esta alteración fraudulenta del proceso de pago habría permitido la filtración de datos de tarjetas de crédito”, dijo un vocero de la compañía.

La filtración ocurre cuatro años después de otro leak que expuso datos de clientes que le costó 600 mil euros en multas. La regulación europea prohíbe almacenar estos datos de las tarjetas, con lo cual podría avanzar en otra sanción.

🔗 Más info

Nueva campaña de phishing en Colombia y ránking de malware de Check Point

Microsoft arregla 103 vulnerabilidades, 2 zero days y 12 críticas

Caída masiva en Uruguay del sistema de terminales POS Geocom

Google dice que frenó el ataque DDoS más grande de la historia

Telemadrid (TV española) sufre un ataque de ransomware

Nuevo exploit zero day en una librería afecta sistemas operativos Linux

Una de cada cuatro personas que reportó una estafa online en EE.UU. dijo que el engaño empezó en las redes sociales