Defcon 31: SecOps viaja a la conferencia de hackers más grande del mundo

Cobertura especial de Black Hat y Defcon, ransomware al PAMI, incautan un dominio en Argentina por primera vez, zero day en Salesforce y phishing por Google AMP.

SecOps es un resumen semanal de noticias de seguridad informática. Los temas están seleccionados y producidos por Juan Brodersen según estos criterios de edición.

28 jul>

4 ago

🏴☠️ Defcon 31 y Black Hat 2023: cobertura especial de SecOps del 9 al 13 de agosto

SecOps, publicación semanal que resume las noticias más importantes y produce contenidos en el rubro de la seguridad informática, viajará la semana que viene a Las Vegas a cubrir Black Hat y Defcon, las dos conferencias de hackers más grandes del mundo.

No es común contar los procesos detrás de estas coberturas en medios masivos, porque en Argentina no existe una tradición de transparencia entre medios y lectores. Pero al ser esta una publicación personal, se hace necesario contar por qué, cómo y de qué manera llegué a este punto.

Hace una semana publiqué en Clarín una investigación a partir de un dato que me pasó Mauro Eldritch, Analista de Amenazas, quien, en su trabajo como consultor de una empresa, encontró un nuevo malware. A partir de la información que recolectó, fuimos cruzando datos con empresas de inteligencia y otras fuentes expertas para dar con una particularidad: el malware, rudimentario pero efectivo, venía desde Corea del Norte.

Esa historia se puede leer en este enlace, donde está todo detallado: cómo lo descubrió y qué camino llevó a confirmar que se trataba de un artefacto hecho por Labyrinth Chollima, una división de Lazarus. A partir de la investigación, Mauro propuso presentar el tema en Recon Village, una de las villas históricas de Defcon donde se expone sobre amenazas e inteligencia (Reconnaissance). La charla fue aceptada y vamos a explicar el caso el próximo sábado: Mauro la parte técnica, yo la pata periodística de la investigación.

Fue, en total, un trabajo de más de 3 meses, mucha paciencia y trabajo con fuentes, que fueron arrojando pistas para armar el complejo rompecabezas que aporta un dato más en el complejo panorama de las ciberamenazas globales.

Por supuesto que viajar a Defcon es una enorme oportunidad para ver de cerca una escena que, como me dijo otra fuente esta semana, “desde acá [Argentina] no se ve del todo”: tomar dimensión de lo que implica el mundo de los hackers y la investigación en su epicentro es una gran oportunidad para entender de qué se trata todo esto. Algo a lo que no sólo le dedico gran parte de mi tiempo sino que creo fundamental para entender de qué manera evoluciona el ciclo de las noticias en un rubro que siempre fue de nicho y, desde hace ya unos años, empezó a saltar el cerco del beat para ocupar primeras planas.

Además de ir como speaker a Defcon, me acredité en Black Hat, conferencia paralela que se hace enfrente (Mandalay Bay, Defcon es en Caesars Palace), más dedicada al ámbito empresarial.

Ya pauté encuentros con compañías dedicadas a inteligencia para traer información sobre nuevos grupos (vi mucho sobre Clop, principalmente, el grupo de ransomware más popular del momento). Por esto, recibirán más entregas de SecOps durante la semana, no sólo con novedades técnicas, sino con un poco más de color sobre qué es y cómo se vive desde adentro un evento de tal magnitud.

En cuanto al financiamiento del viaje, SecOps cree necesario transparentar las condiciones de producción de los contenidos que se publicarán. Dos compañías del rubro de la seguridad informática, Birmingham Cyber Arms LTD (hardware ofensivo) y Faraday (gestión de vulnerabilidades) -junto con Ekoparty-, pagarán pasaje, alojamiento y comidas.

En caso de asistir, pueden contactarme a juanbrodersen@gmail.com para coordinar un encuentro o una entrevista.

O simplemente para ir a tomar una cerveza ;)

🧓 Ciberataque al PAMI: confirman que fue ransomware

El Programa de Atención Médica Integral (PAMI) sufrió un ciberataque de ransomware. Fuentes oficiales confirmaron a Clarín que se trató este tipo de ciberataque y que están investigando de dónde vino la intrusión. Los turnos se mantienen y los medicamentos se pueden comprar normalmente en las farmacias, aseguraron, pero tuvieron que emitir una reglamentación que retrotrae el sistema a las tradicionales órdenes médicas de papel para poder operar.

“Queremos informarles que los sistemas de PAMI han experimentado un ciberataque que ha afectado temporalmente el servicio. El ataque ha sido mitigado y toda la información de nuestros servidores se encuentra resguardada y protegida”, publicó la entidad en un comunicado.

Sin embargo, el texto oficial no menciona un ataque de ransomware: este me lo confirmaron en off desde la entidad.

Vale aclara que a partir de un posteo viral en redes sociales, se mezclaron dos situaciones distintas: la venta de facturas truchas, emitidas por el sistema oficial del PAMI a través de un acceso no autorizado, con el ataque de ransomware. Explicaron desde el PAMI:

Justo ayer hubo una situación donde detectamos que había un grupo donde se comercializan estupefacientes que vendían recetas de PAMI. Esto es más normal de lo que uno cree y se debe, en general, a un acceso no autorizado. Nosotros tenemos los sistemas y las auditorías para detectar esto: apenas lo vimos, hicimos la denuncia en la UFI-PAMI y eso se desactivó rápidamente.

"En redes se dijo que esto era por un hackeo, pero fue el robo de las credenciales de un médico (usuario y contraseña, mediante phishing o una mala práctica del profesional). Justo hoy ocurrió el ciberataque y lo asociaron a esto, pero no tiene nada que ver: todo lo contrario, ayer vendían recetas y precisamente el problema que tenemos es que no se pueden emitir recetas", clarificaron.

Por la tarde del miércoles, la diputada de la Nación y exministra de Salud Graciela Ocaña presentó un proyecto de resolución para que la Cámara de Diputados "cite de forma urgente" a la titular del PAMI, Luana Volnovich, para dar explicaciones sobre los sistemas informáticos de la entidad y que "indique cuál es la información que está en riesgo" tras el ataque de ransomware.

SecOps recogió versiones sobre problemas más graves medicamentos para pacientes críticos por el sistema de trazabilidad que maneja la ANMAT con el PAMI para hacer llegar las medicaciones, pero desde la entidad no confirmaron esta información y se comprometieron a clarificarlo pronto.

Vale recordar que la ANMAT sufrió también un ciberataque en marzo de este año.

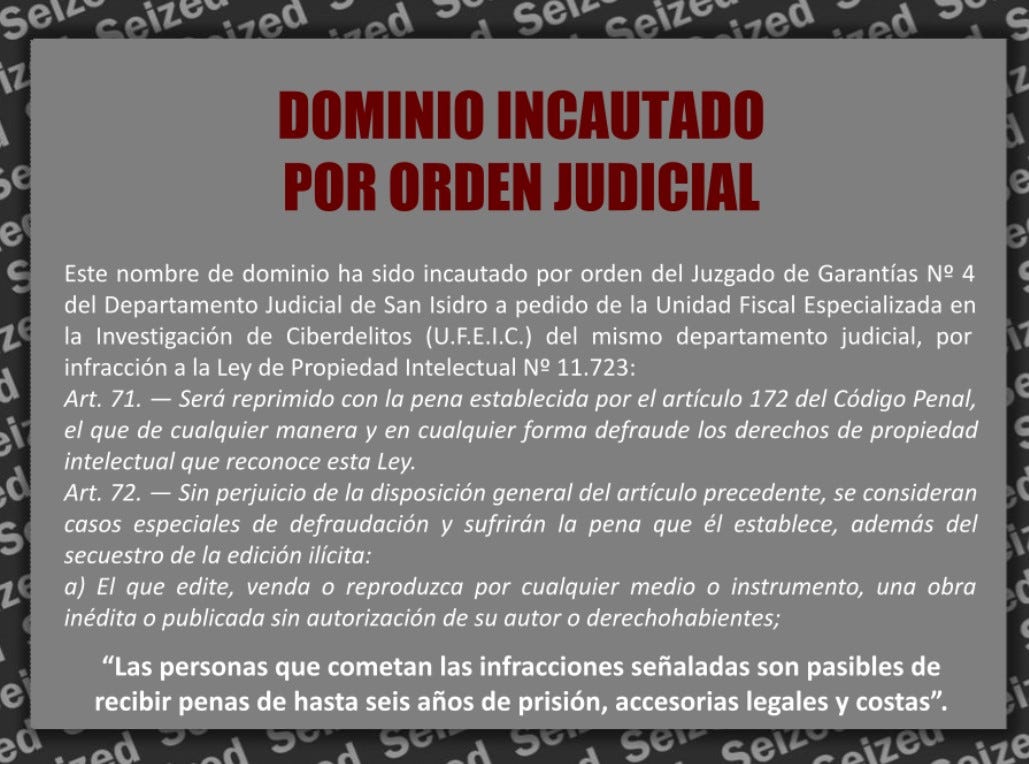

👮♂️ Incautan un dominio web en Argentina

Por primera vez en la Argentina, la Justicia dio de baja un servicio pirata local de TV que funcionaba online y que, según publicó La Nación, había llegado a facturar 100 millones de pesos por mes.

Se trata del sitio www.digitaltvchivilcoy.com.ar, que permitía acceder a canales de TV y transmisiones como partidos de fútbol exclusivos y contenidos para adultos.

Según explicaron al medio, la empresa “brindaba un servicio ilegal: retransmisión de señales de televisión que le robaban a importantes empresas de TV satelital y de streaming”.

La Justicia consideró que DirecTV, compañía que denunció la página, se vio damnificada por este sitio web.

“Este servicio ilegal de Televisión por IP (IPTV) contaba con una aplicación para descargar desde una de las principales tiendas virtuales a nivel mundial, que llevaba su nombre y en la cual se podían observar más de 100.000 descargas”, siguieron.

El caso dejó un detenido, un programador de 22 años que quedó imputado por defraudación a los derechos de autor. Podrían corresponderle entre un mes y seis años de cárcel.

☁ Aprovechan un zero-day en Salesforce

Salesforce, la empresa de Customer Relationship Management (CRM) más grande del mundo, fue noticia en medios especializados esta semana por un zero-day que está siendo explotado por actores de amenazas, detectado por Guardio Labs.

Se trata de una vulnerabilidad en sus servicios de correo SMTP que permite lanzar una sofisticada campaña de phishing contra perfiles de alto target de Facebook, que son engañados en plataformas de gaming dentro de la red social.

El exploit abusa una falla conocida como “PhishForce” que bypassea las verificaciones de Salesforce y aprovecha las evasiones de seguridad de los filtros que los clientes de mail manejan, al confiar en Salesforce. La compañía de inteligencia publicó un mapa de esta mecánica:

Al funcionar vía Facebook, Meta está investigando cómo el exploit pudo saltear también las restricciones de seguridad de la plataforma, pero todavía no tienen una respuesta.

🏛 Ransomware: un municipio acordó pagar 450 mil dólares para recuperar sus datos

En una noticia atípica, el departamento IT del Municipio de Montclair (Nueva Jersey, EE.UU.) acordó pagar 450 mil dólares a un grupo de ciberdelincuentes que había robado información de sus sistemas. No es común que las víctimas de este tipo de ataques reconozcan públicamente el pago de un rescate, mucho menos de una institución pública.

La razón está vinculada a los pagos de seguros contra ransomware, un servicio que ofrecen distintas compañías para enfrentar este tipo de incidentes, con la advertencia de que los precios de estos seguros se incrementaron muy fuerte durante el año pasado. En este caso intervino Garden State Joint Insurance Fund, uno de los servicios aseguradores más grandes del estado de New Jersey.

Un dato no menor: una investigación reciente del National Cyber Security Centre (NCSC) de Reino Unido detectó que no hay “evidencia convincente” de que las entidades que contraten seguros paguen más que las que no. Es decir, muchos de los que pagan ponen el dinero de su bolsillo.

Todo esto pinta un panorama preocupante para la industria, debido a que este tipo de seguros constituyen una cobertura legal para efectuar pagos en un ecosistema ilegal. El modelo comercial rentable “sigue encontrando formas innovadoras de extorsionar a las víctimas”, concluye el estudio.

🎣 Detectan nueva actividad de phishing asociada a Google AMP

Actores maliciosos están realizando ataques de phishing que abusan del sistema AMP (Accelerated Mobile Pages) de Google para esquivar medidas de seguridad de correos electrónicos y apuntar a mails empresariales (BEC).

La información surge a partir de una detección de la compañía de protección antiphishing Cofense, que identificó que el volumen de estos ataques que emplean AMP se disparó significativamente hacia mediados de julio.

La idea detrás del uso de URL de AMP de Google, que en este caso se incrustan en correos electrónicos de phishing, es asegurarse de que la tecnología de protección de correo no marque los mensajes como “maliciosos o sospechosos”, debido a la buena reputación de Google.

En el caso de esta estafa, las URL de AMP (“google.com/amp/s/”) desencadenan una redirección a un sitio de phishing malicioso, y además agregan una capa para interrumpir su análisis.

El informe detectó otras técnicas de evasión, por ejemplo, código HTML basado en imágenes en lugar de un cuerpo de texto tradicional, para para confundir a los escáneres de texto que buscan términos comunes de phishing en el contenido del mensaje.

AMP es una tecnología HTML de código abierto que permite a los desarrolladores crear páginas web rápidas y de alto rendimiento y que, hasta mediados del año pasado, constituyó un criterio fuerte a la hora de indexar un sitio web.

Al día de hoy, Google ya no da trato preferencial a la hora de jerarquizar cómo muestra los contenidos que buscan los usuarios, razón por la que se considera que “mató” a esta tecnología.

🔗 Más info

SolarWinds deberá pagar 26 millones de dólares a accionistas

Canon advierte sobre información que queda grabada en un modelo de impresora

Firefox lanzó su versión 116 y arregló algunos problemas de seguridad

La administración de Biden en EE.UU. sigue publicando documentos para combatir el cibercrimen: ahora, estrategia en Educación

El FBI corta su contrato con la empresa de spyware israelí NSO

Kela advierte que aunque haya decrypter para Akira, el grupo de ransomware sigue operando