DEF CON 33: argentinos revelan fallas en routers, malware norcoreano y explican sobre ciberseguridad cuántica

Día 3: las investigaciones fueron desde la explotación de vulnerabilidades hasta clases teóricas de alto nivel. Última crónica desde Las Vegas.

Dark News es un resumen semanal de noticias de ciberseguridad, privacidad y hacking. Los temas están producidos y seleccionados por Juan Brodersen según estos criterios de edición.

Envío Desde Las Vegas 🎰

Dark News hace una pausa y vuelve el 22 de agosto 🏖

11

ago

⚡TL;DR

Cuando empecé a cubrir DEF CON y Black Hat, hace tres años, intenté siempre posar el reflector sobre las investigaciones de los argentinos. Durante mucho tiempo, hackers rioplatenses expusieron sus trabajos en villas y main tracks. Y las publicaciones especializadas en hacking de afuera rara vez suelen seguir estos trabajos, salvo cuando son investigaciones de mucho impacto (como esta del año pasado).

Por eso, a modo de cierre, salgo con un envío en un día atípico para Dark News, un lunes, que cierra la cobertura de DEF CON. Como decía en la entrega anterior, es imposible hacerle justicia a la conferencia con una cobertura periodística. Siempre va a ser incompleta.

De paso, cuento que DEF CON en particular es una conferencia muy desafiante para trabajar. Por ser “de la comunidad” (aunque algunos disienten en que lo siga siendo), la logística es bastante complicada. No se parece en nada a la organización de eventos que tienen detrás grandes marcas, como el Consumer Electronics Show acá o AWS ReInvent, que también son acá en Las Vegas.

A eso se suma la dimensión que tiene. Realmente, hay que vivirlo para entenderlo. “DEF CON se convirtió en la conferencia de las conferencias”, dijo Moss en su charla de apertura. Y es bastante acertado: todo el tiempo están pasando cosas, en simultáneo, y la mayoría de los debutantes se siente abrumada por tanta información de todo tipo. Imaginen eso para alguien con el mindset periodístico: te perdés la noticia todo el tiempo.

Una vez que se asume que eso es normal, y que lo más importante es tener un 50-50 (charlas técnicas - social), el código DEF CON se empieza a descifrar. Y si ven un poco las publicaciones, también pueden “verle las manos al carpintero” que está del otro lado del teclado: elegir charlas interesantes y darles un foco político-tecnológico, hacer hincapié en las investigaciones argentinas y entregarse a contar algunas perlitas de lo que se va cruzando por ahí. A la vuelta, toca revisar las publicaciones y hacer autocrítica para ver qué se puede mejorar (ya tengo algunas intuiciones, pero quedan para charlar IRL).

Si les interesa profundizar en alguna charla, recomiendo que miren en unas semanas el canal oficial de la conferencia en YouTube, que sube todas las exposiciones.

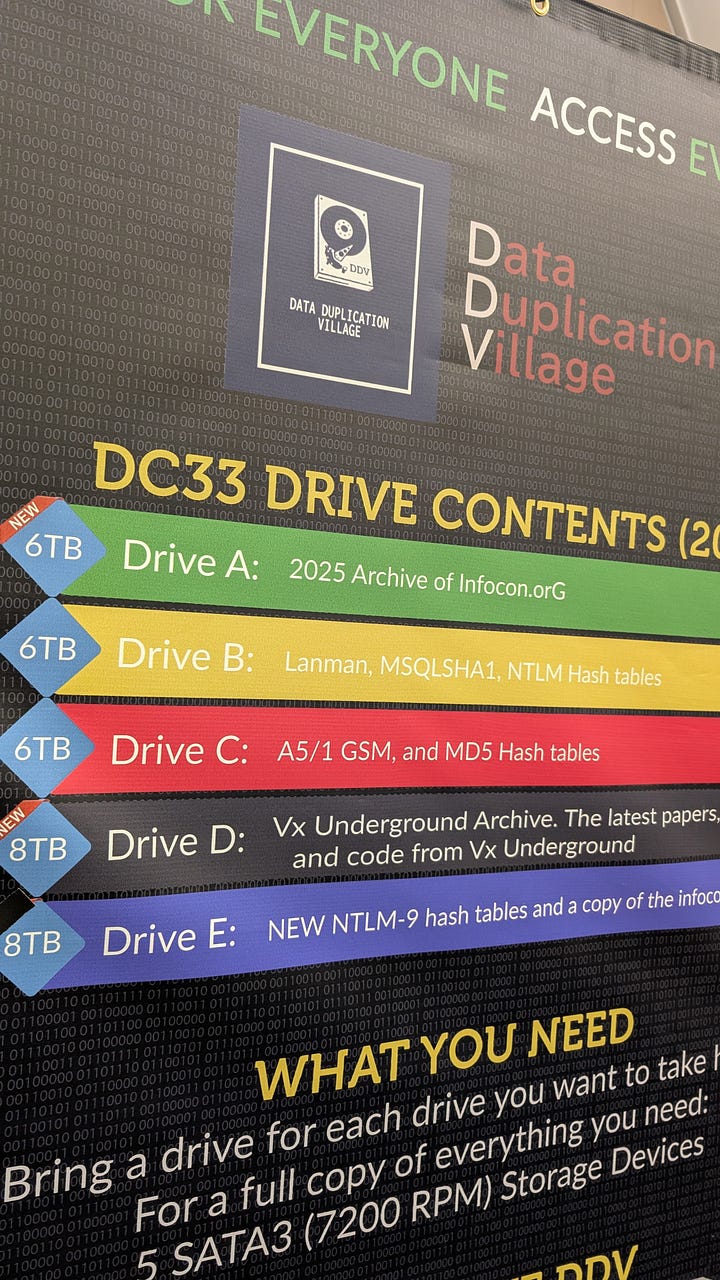

O, si vienen personalmente en 2026, se pueden traer un disco de 6TB y se llevan todo el material acumulado de conferencias de todo el mundo que tiene la Data Duplication Village: incluso, la base de datos completa de VX-Underground. Y se la llevan en un bolsito.rar

La semana que viene no hay entrega, vuelvo con las publicaciones el 22 de agosto, para dar un poco de aire por todo el spam de estos días.

Gracias a todos los que leen, comparten y comentan los posteos.

Nos vemos en DEF CON 2026 🫡

⏰ Substack dice que leer este correo completo lleva 7 minutos

Dark News #158

Espacio publicitario

La llave de seguridad número 1 del mercado, para una sólida autenticación de 2 factores, multifactor y "passwordless". Con un simple toque, la Yubikey protege al usuario del robo de cuentas en aplicaciones, servicios y diferentes plataformas. Más información.

Argentinos exponen sobre fallas en routers, malware norcoreano y ciberseguridad cuántica

Argentina dijo presente una vez más en DEF CON, la conferencia de hackers más reconocida del mundo, que se realiza cada año en Las Vegas desde 1993. Entre lo más destacado, distintos investigadores expusieron sobre fallas en routers que permiten acceder sin autorización del dueño, un “zoológico norcoreano de virus” y los últimos avances en la rama de la ciberseguridad cuántica.

Las charlas fueron en distintas “villas”, que son espacios dedicados a distintas áreas del conocimiento sobre internet, aplicaciones y sistemas.

Durante el año pasado, en DEF CON 32, la dupla de investigadores de Faraday Security armada por Octavio Gianatiempo y Gastón Aznarez expusieron una serie de fallos de seguridad que afectaban al menos a 500 mil routers de la marca taiwanesa DrayTek.

“La charla anterior fue sobre varias vulnerabilidades que permitían la persistencia de un atacante en una red sin ser detectado”, explica a este medio Gianatiempo. “Ahora, a raíz de otros errores detectados por otro equipo de seguridad, encontramos dos vulnerabilidades críticas nuevas que permiten acceso inicial al router y, combinadas con las fallas del año pasado, se completa el escenario ideal para que un atacante pueda entrar sin ser detectado”, agrega.

“Tiene un alcance significativo debido a varios factores: la gran cantidad de dispositivos potencialmente vulnerables, la costumbre del usuario de no cambiar passwords predeterminados y la falta de transparencia del sistema operativo, que puede ocultar nuevas vulnerabilidades”, había explicado Gianatiempo cuando encontraron este error. Este año, contaron nuevos hallazgos sobre este posible ataque contra los dispositivos.

Faraday tiene un portfolio de charlas y vulnerabilidades reportadas en DEF CON: en 2023 hicieron pública una investigación sobre cómo modificar el stream de video de un modelo de cámaras de Ezviz muy vendidas en América Latina. En 2022, dieron una charla en uno de los escenarios principales sobre una falla crítica en el sistema de desarrollo de Realtek, una empresa que fabrica semiconductores y que impactaba routers de todo el mundo, incluyendo algunos de los modelos más vendidos de América Latina.

Además, unos días atrás habían presentado en Black Hat un dispositivo para testear la seguridad de los autos modernos.

El "zoológico norcoreano de malware”

Otro de los investigadores que expuso fue Mauro Eldritch, analista de amenazas especializado en malware y actores de amenazas avanzados. Con background en ciberinteligencia, y ya con exposiciones sobre virus de Corea del Norte, el analista compiló una serie de estudios sobre programas asociados con ese país y explicó los peligros que representan en el panorama actual de amenazas.

“La idea de la charla fue demostrar cómo funcionan las cuatro amenazas principales de Corea Del Norte. Son malware considerados ciberarmas porque son utilizadas por un régimen dictatorial con fines de espionaje corporativo y económico a nivel internacional”, explicó el analista a este medio.

Lo interesante de la exposición fue que atacó un problema muy extendido en empresas multinacionales que están contratando a espías infiltrados sin saberlo. “Mostramos cómo se distribuyen estos virus. Mediante falsas entrevistas de trabajo, o falsas llamadas a actores grandes del sector financiero, haciéndose pasar por inversionistas”, agregó.

Eldritch también expuso en la “Data Duplication Village” (un lugar donde se copian datos y se aprende sobre el funcionamiento de los discos de almacenamiento) sobre cómo convertir a aplicaciones como Google Calendar en vector de ataque: “Nadie va a revisar el tráfico que circula en una agenda, y es precisamente por eso que se convierte en un vector de ataque atractivo para un cibercriminal”.

Y a principios de la semana, mostró en BSides Las Vegas, otra conferencia de seguridad que se desarrolla en paralelo con Black Hat, cómo encriptar implantes subcutáneos con ransomware.

Ciberseguridad cuántica

La seguridad cuántica es un área en desarrollo a la vanguardia que aborda una amenaza que todavía no existe, pero que sí se está desarrollando a nivel teórico: cuando las computadoras cuánticas lleguen a ser lo suficientemente potentes, podrán romper algunos de los algoritmos de cifrado más utilizados en internet hoy, como RSA o ECC (Elliptic Curve Cryptography, que usan apps como WhatsApp).

Esto es lo que se conoce como "Q-Day" (o "Quantum Day"), el nombre que se le da al momento hipotético en que una computadora cuántica sea lo suficientemente potente como para romper la seguridad de gran parte de estos sistemas de cifrado que usamos hoy.

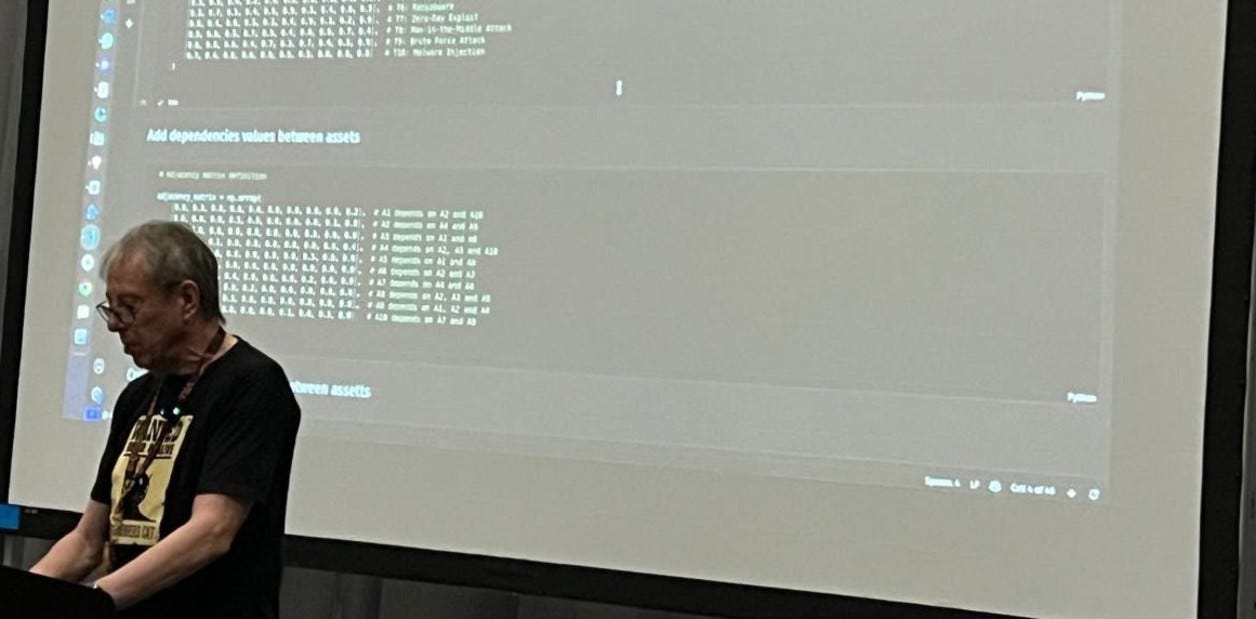

Carlos Benítez, ingeniero y magister de la Universidad Tecnológica Nacional (UTN), expuso en la “Quantum Village”, donde se exploran las investigaciones en torno a seguridad cuántica. “En el mundo de la ciberseguridad, los algoritmos de Shor (y Grover) captaron la atención de todos, pero existen y podrían existir otras aplicaciones de ciberseguridad en las que podría utilizarse la computación cuántica. En la charla presenté algunas ideas básicas sobre cómo abordar los problemas de ciberseguridad sin necesidad de conocer la física de los sistemas cuánticos”, explicó el especialista a Dark News.

Además, Benítez, CTO de Platinum Ciber, mostró ejemplos “sobre la propagación de riesgos de ciberseguridad utilizando computadoras cuánticas disponibles públicamente”. Su exposición se pareció a una clase universitaria, pero con un tinte muy introductorio para bajar la barrera de entrada. Este octubre llevarán el espacio a la Ekoparty, conferencia de hackers de Argentina.

El mapa de las conferencias

La conexión de los argentinos con la comunidad del hacking se refuerza cada año, en tanto siempre hay distintas investigaciones y aportes desde suelo rioplatense. Este 2025 también se presentó “InfoSecMap”, una plataforma gratuita y colaborativa que unifica conferencias, eventos y grupos relacionados a la ciberseguridad y los hackers.

Creado por Walter Martín Villalba, argentino que vive en California desde hace más de 10 años y trabaja en la fundación OWASP, la aplicación creció con el tiempo para reunir las presentaciones, charlas y competencias que valen la pena, en un contexto donde hay cada vez más espacios para discutir y ensayar hackeos. Cuenta con una versión para Latinoamérica, que fue presentada en “La Villa Hacker”, un espacio donde presentan hackers latinoamericanos en DEF CON.

En esa villa también dio un taller el investigador argentino Mariano Marino sobre ingeniería inversa. “Dejamos la seguridad en manos de dispositivos fácilmente vulnerables, como sensores de alarmas y automatizaciones para portones: la charla apuntó a que una persona sin conocimientos previos tenga todo lo necesario para determinar si estos dispositivos son seguros”, explica.

Es especialista en “ingeniería inversa en hardware”, un proceso mediante el cual se infiere el funcionamiento de un dispositivo a partir de desarmarlo y estudiarlo, algo que “puede convertirse en algo tedioso sin una metodología que ayude en el proceso”, sostiene Marino.

Este newsletter fue escrito por un humano. Se usó inteligencia artificial para detectar errores de redacción, concordancia y typos. Aún así, puede contener errores.

Para cualquier comentario, corrección o sugerencia, podés responder este mail. Si tenés información sobre un hackeo, me podés contactar por acá o por mis redes.

Si te sirvió, compartilo: tu recomendación orgánica es mucho más valiosa que cualquier campaña publicitaria.