¿Qué hace el Estado con nuestros datos personales? Un duro informe advierte sobre las últimas filtraciones

La Fundación Vía Libre presentó un escrito sobre el marco regulatorio en Argentina, más detalles sobre el troyano Grandoreiro y menos recaudación en el mundo del ransomware.

Brodersen Dark News es un resumen semanal de noticias de ciberseguridad. Los temas están seleccionados y producidos por Juan Brodersen según estos criterios de edición.

19>26

abr

⚡ TL;DR

Luego de una semana caliente de filtraciones de datos, llegó el momento de parar la pelota. Ya en aguas menos agitadas, aparece el lugar para la reflexión: preguntarse, más allá de qué pasó, bajo qué condiciones pasó. Y una de las herramientas que existen para contestar estas preguntas proviene del derecho y los marcos normativos. Este miércoles, casi como una respuesta al precario estado actual del cuidado de los datos personales de los argentinos, se presentó un dossier que apunta a cuestionar, pero también llama a mejorar, la política pública que protege la privacidad y la integridad de los derechos digitales en Argentina.

A partir de una exposición de cuatro especialistas, la Fundación Vía Libre presentó un estado de la cuestión, además de aportar desde distintas aristas del derecho no sólo qué responsabilidad le cabe a las instituciones estatales, sino cómo hacer para corregir normativas anticuadas y de qué forma robustecer al Estado en su responsabilidad de proteger los derechos de los ciudadanos.

El tema se lleva buena parte de esta entrega, que tuvo poca cobertura en medios masivos pero que, desde Dark News, creemos que es fundamental para contribuir hacia un mejor tratamiento de la responsabilidad estatal en el cuidado de los datos personales. Hablé con Margarita Trovato, Tomás Pomar, Pablo Palazzi y Beatriz Busaniche para entender mejor el tema a través de sus testimonios.

A nivel regional, se conocieron más detalles técnicos sobre Grandoreiro, uno de los troyanos bancarios que más circula por América Latina, luego de su desarticulación. Y filtraron el código fuente de Chivo, la wallet-ATM usada por El Salvador.

En el plano global, hubo también varios insights interesantes sobre ransomware. Por un lado, salieron reportes que hablan de menores ganancias en el cobro de rescates. Otros destacaron la enorme cantidad de dinero que recaudaron algunos grupos (Akira). Y hubo información sobre nuevos grupos y rebrandeos.

Además, las noticias sobre regulaciones y privacidad acapararon titulares en todo el mundo por la decisión del presidente de los Estados Unidos, Joe Biden, de firmar un proyecto que podría prohibir TikTok.

Por último, algo importante respecto de WhatsApp es que comenzó a aceptar el uso de passkeys en iOS, un modo de logueo que muchos especialistas consideran que es más seguro que las tradicionales passwords.

Y la perlita para el mundo de los arqueólogos digitales: Microsoft open-sourceó el código fuente de MS-DOS 4.0 en GitHub, lo que lo hace mucho más fácil de encontrar para futuras investigaciones.

Leer este correo te va a llevar 14 minutos.

El SSD externo Kingston XS1000 es una solución de respaldo de archivos que cuenta con velocidades de hasta 1.050MB/seg y altas capacidades de hasta 2TB, lo que proporciona una gran velocidad y espacio para almacenar los datos más valiosos. Viene con cable USB Type-C a Type-A para ofrecer una comodidad inigualable y una impresionante capacidad de almacenamiento.

🏦 Presentan un dossier sobre el manejo de los datos por parte del Estado argentino

En menos de dos semanas, Argentina vivió una serie de filtraciones de datos personales de gran envergadura. A principios de abril, un ciberdelincuente publicó más de 115 mil fotos robadas del Renaper. Dos semanas más tarde, difundieron casi 6 millones de imágenes de licencias de conducir robadas de Argentina. Y el jueves de la semana pasada, otro atacante publicó una base de datos con 59 millones de registros, también del Renaper (ver análisis).

Por este tipo de casos -entre otras razones-, la Fundación Vía Libre, que lucha por la protección de los derechos digitales de los ciudadanos, presentó un informe en formato dossier en el que le exigen más responsabilidad al Estado.

Beatriz Busaniche, presidenta de la Fundación y especialista en privacidad y derecho a la información, explicó a Dark News que “el proyecto es parte del programa de trabajo de Datos en Fuga que se viene desarrollando con apoyo de Avina, la iniciativa Indela”:

Es un dossier sobre datos en poder del Estado y nos parece crucial avanzar con eso, porque ya trabajamos algo sobre datos inferidos en manos del sector privado, pero no podemos completar este tema sin analizar en profundidad el manejo de los datos en el Estado. El dossier que publicamos tiene un recorrido histórico sobre las políticas de identificación por parte del Estado, cómo se fueron desarrollando las políticas de DNI, el rol de la identificación, la historia del Renaper, el panorama actual y por qué hay que ponerle límites, incluyendo la reforma de la legislación vigente.

La presentación tuvo tres oradores dedicados a entender la naturaleza de los datos personales, cada uno con distintas perspectivas. La primera en hablar fue Margarita Trovato, abogada encargada de políticas públicas en Fundación Vía Libre, quien hizo un repaso por la historia de la recolección de datos en el país.

¿A qué información tiene acceso el Estado? ¿Cómo cambió, el avance de la tecnología, el volumen de datos y qué potenciales problemas nuevos se generaron en épocas de big data? Explicó la especialista:

Naturalmente el Estado recolecta datos personales; originalmente por una cuestión registral y luego, con el paso de los años, con funciones diversas, por ejemplo para producir políticas públicas. A lo largo de ese tiempo, la tecnología de recolección, procesamiento y almacenamiento de datos evolucionó a pasos agigantados, incluso sobre el tipo de datos que se recolecta (pensemos en biometría) pero el marco normativo es el mismo: nuestra ley de protección de datos personales, número 25.326, es del año 2000.

Por supuesto, una ley que ya tiene 24 años "quedó desactualizada y anacrónica", pero preserva ciertas garantías mínimas. "Sabemos que el Estado tiene límites claros en lo que puede hacer con nuestros datos personales: en ningún caso puede vulnerar los derechos constitucionales a la privacidad, intimidad, autodeterminación informacional, seguridad, transparencia, por mencionar algunos, que a su vez son condición para el ejercicio de otros”, agregó.

En este sentido, el consentimiento es un punto de partida ineludible: hay ciertos datos que el ciudadano tiene que decidir, activamente, brindarle al Estado, recordó, e incluso no pueden ser utilizados con una finalidad distinta a la cual fue pensada al momento de ser solicitados.

Pero lo más interesante es que el Estado tiene el deber de la seguridad y la confidencialidad: durante los últimos años, instituciones estatales de Argentina fueron “breacheadas” (filtradas, hackeadas), como se dice en el ambiente de la ciberseguridad: desde la Dirección Nacional de Migraciones, que sufrió un ransomware que hizo públicas salidas del país, hasta el Senado de la Nación, exponiendo documentación interna de legisladores, o la Legislatura porteña.

El problema es que, según Trovato, hay “lagunas que en la práctica se vuelven ventanas para apartarse de estos principios” de protección de datos. Explica:

1) El primer gran problema es el régimen de excepciones al consentimiento del titular. El Estado no debería recopilar ni almacenar más datos que los estrictamente necesarios para la política pública que lleva a cabo, pero la ley deja espacio para que pueda hacerlo.

2) Esto es aún más preocupante si lo combinamos con otra de las falencias de la ley: crea una autoridad de control con poca autonomía, débil institucionalmente y que actualmente se encuentra concentrada en la Agencia de Acceso a la Información Pública (AAIP) que, como su nombre lo indica, tiene una naturaleza y especificidad técnica totalmente distinta.

3) Finalmente, aunque en la misma línea, la ley tampoco describe claramente cuáles serían las medidas de seguridad que deberían adoptarse ni cómo deben actuar las autoridades públicas frente a un incidente de seguridad (por ejemplo una filtración), cuestión que legislaciones más avanzadas en otras regiones ya resuelven [Chile, por ejemplo, que en enero aprobó una Ley Macro sobre Ciberseguridad].

La segunda exposición estuvo a cargo de Tomás Pomar, miembro del Observatorio de Derecho Informático Argentino (O.D.I.A.), entidad que tiene un historial en advertir sobre violaciones a derechos de ciudadanos (como el reconocimiento facial en la Ciudad de Buenos Aires). El abogado destacó los desafíos actuales de la cesión de datos entre agencias intraestatales. Dijo a Dark News:

La ausencia de un marco regulatorio adecuado, combinado con la falta de controles judiciales efectivos y la imposibilidad de desarrollar amplios consensos políticos sobre la materia, terminan por formar un cóctel explosivo. Por estos leaks, al analizar la constante erosión de los sistemas informáticos del Estado y las luces de alerta que encienden las crecientes filtraciones, creemos en la necesidad de comunicar desde O.D.I.A. su urgencia y solemos plantear que estamos yendo hacía un cromañón informático.

La referencia es una analogía con la Tragedia de Cromañón, que dejó 194 muertos el 30 de diciembre de 2004 en la Ciudad de Buenos Aires.

“Designamos como ‘Cromañón informático’ a un potencial ciberincidente con perjuicios físicos tangibles para la ciudadanía. Desde esa definición, lo de Renaper no caería en esta categoría, sino, por poner un ejemplo, lo que sí caería sería que recibamos un ataque en infraestructuras críticas como los sistemas de aguas sanitarias o, incluso, de torres de control aeronáuticas", explicó.

"Es decir, una ‘tragedia’ en el sentido más clásico pero originado en un ataque informático y, como tantas otras veces, en la desidia y negligencia de las autoridades con responsabilidad en la materia”, cerró el abogado especialista en protección de datos personales.

Para finalizar, Pablo Palazzi, profesor de Derecho Universidad de San Andrés y socio del área derecho tecnológico de Allende & Brea, expuso sobre qué leyes podrían obligar al Estado a ser más transparente en torno a las filtraciones.

Primero, reconoció la dificultad del área: “Cuando hablás de ciberseguridad, hablás de defenderte. Siempre te estás defendiendo y eso es más difícil que ir al ataque. Pueden hackear a cualquiera: la seguridad es un proceso, no es un producto”, sentenció en un tramo de la presentación.

En la actualidad, ante este tipo de filtraciones, el Estado debería notificarlo ante la AAIP. Pero a fines de 2022 el Congreso aprobó un convenio llamado 108+ que, a pesar de que requiere el pliego de otros países para que entre en vigor, también insta a los organismos a hacer públicos estos incidentes. Cerró Palazzi, en diálogo con Dark News:

El convenio 108+ todavía tiene que entrar en vigencia, pero posee un artículo sobre notificaciones de incidentes de seguridad que, como es directamente aplicable, en Argentina haría obligatorio que se notifiquen los incidentes. Es decir, no habría que esperar a un proyecto de ley que está actualmente en el Congreso para notificar incidentes: Argentina tendría data breach notification.

La presentación fue online y se puede ver completa en este enlace.

El informe completo se puede leer acá.

🐴 Más detalles sobre la desarticulación de la base operativa de Grandoreiro

Trend Micro publicó un reporte con más detalles sobre la desarticulación de la base operativa de Grandoreiro, uno de los troyanos más activos de América Latina. A fines de enero de este año, la Policía de Brasil llevó adelante una operación conjunta con Trend Micro y ESET, que encontró una falla de diseño en este conocido malware.

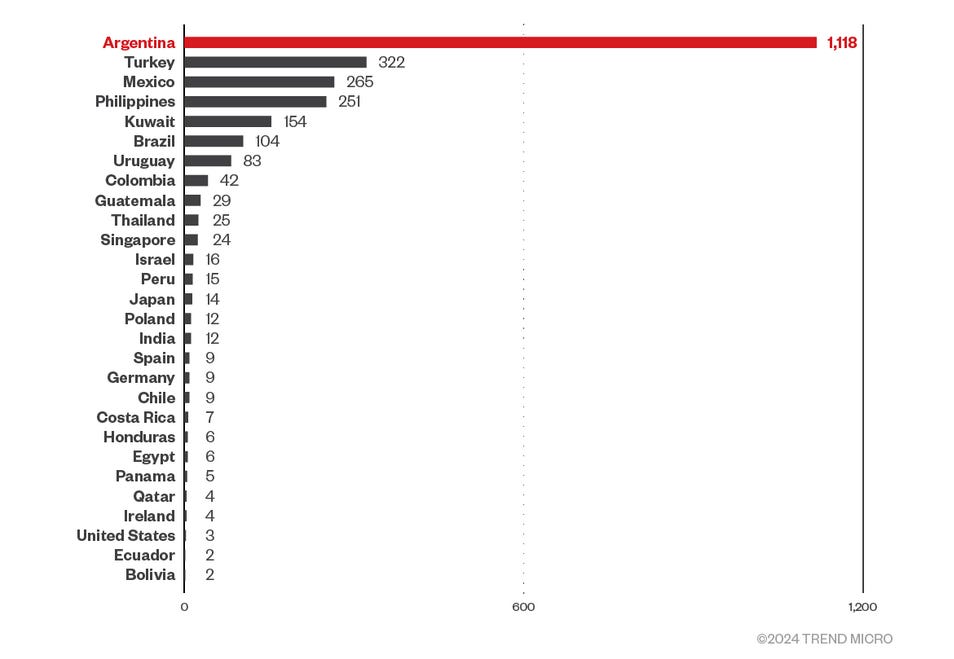

Este miércoles, se dio a conocer que Argentina fue uno de los países con más detecciones durante el período enero-abril 2023, además de refrescar la forma de operar de este troyano:

Grandoreiro se propaga a través de correos electrónicos de phishing, archivos adjuntos maliciosos o enlaces a sitios web falsos. Estos correos suelen hacerse pasar por organizaciones legítimas, como bancos o instituciones financieras, para engañar a los usuarios y hacer que descarguen y ejecuten el malware. Una vez instalado en el sistema de la víctima, Grandoreiro funciona como un troyano bancario típico, con el objetivo de robar información financiera confidencial. Con el tiempo, Grandoreiro ha sufrido diversas actualizaciones y modificaciones, mejorando sus técnicas de evasión y métodos de ofuscación para eludir la detección por parte de software antivirus y medidas de seguridad.

Entre las contribuciones específicas del análisis de la compañía, destacaron:

Los datos de inteligencia sobre amenazas de enero a abril de 2023 mostraron que Argentina registró el mayor número de detecciones relacionadas con Grandoreiro, con 1.118 detecciones, seguida de Turquía, con 322 detecciones, y México, con 265 detecciones.

Durante la investigación, se descubrió que Grandoreiro utilizaba algoritmos de generación de dominios (DGA) para sus comunicaciones de C&C [Command and Control]. Para obtener más información, Trend generó todos los dominios posibles a partir de la lista de cadenas y subdominios encontrados en múltiples muestras. Como resultado, se generaron más de 4.000 DGAs, proporcionando información valiosa para pivotar hacia los servidores de C&C utilizados por Grandoreiro en ese momento.

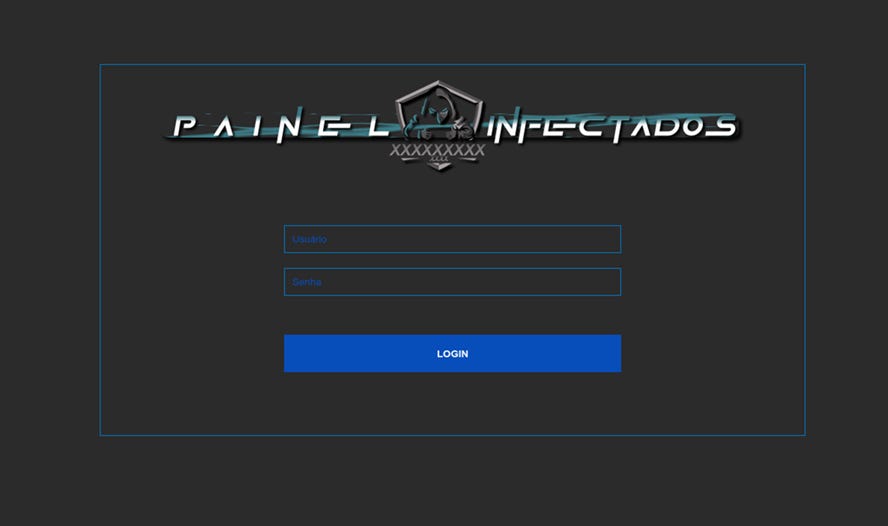

El panel de administración es crucial para la investigación sobre la escala de ataque de los actores de la amenaza y la identificación de las víctimas. Utilizando la herramienta de código abierto URLScan (urlscan.io), Trend recomendó inspeccionar tres paneles de administración activos con sus respectivas ubicaciones.

La Policía Federal brasileña también había logrado arrestar a cinco miembros que manejaban el malware y allanaron 13 domicilios en los estados de São Paulo, Santa Catarina, Pará, Goiás y Mato Grosso.

Se estima que desde 2019 lograron recaudar 3.9 millones de dólares de clientes bancarios de Brasil, Argentina, México y España.

Por último, es importante resaltar que el hecho de que la ley haya ido contra los desarrolladores de Grandoreiro, esto no significa que el malware deje de circular. De hecho, Dark News consultó un especialista en el tema que, confirmó, registró detecciones de correos con este payload.

Hacia el final del nuevo reporte se pueden ver los indicadores de compromiso (IOC) y sitios infectados.

Bloka provee servicios de Security Operations Center-as-a-Service (SOCaaS) y Servicios de Seguridad Gestionados (MSS). Está conformado por un grupo de expertos en ciberseguridad y destacan una “seguridad continua, inteligente y adaptativa para empresas en Argentina, Uruguay, España y otras regiones”.

📉 Menos recaudación en modelo RaaS

Según un estudio (Coveware), las extorsiones que ejercen los grupos no fueron tan rentables durante el primer trimestre de 2024: los pagos por rescates están en un mínimo histórico de un 28%. Comparado con el Q4 de 2023, que fue 29%, la tendencia es a la baja durante el último tiempo.

Sin embargo, hay que tener en cuenta dos factores. El primero es el de la parcialidad de las estadísticas y los números en lo que al ciberdelito respecta. Cada empresa tiene su telemetría y, a pesar de que hay una coincidencia en la escena global de que el ransomware ya no es tan rentable como antes, estos números cuentan una parte de la historia.

El segundo factor es que también hay que tener en cuenta que, a pesar de la caída en la tasa de pago, la cantidad pagada a los actores del ransomware está en los valores más altos históricos, alcanzando los 1.100 millones de dólares el año pasado, según un informe de Chainalysis.

Por lo que respecta al primer trimestre de 2024, Coveware informa de un descenso intertrimestral del 32% en el pago medio de rescates, que ahora se sitúa en 381.980 dólares, y de un aumento intertrimestral del 25% en el pago medio, que se sitúa en 250.000 dólares.

Dark News consultó a Valentina Costa Gazcón, analista de amenazas y CEO de V•ONE Labs, sobre el threat landscape del ransomware:

Si bien hay grandes desmantelamientos, que son realmente impresionantes y muchas veces fruto de la coordinación entre las fuerzas de seguridad de varios países, lo que sucede a menudo es la caída de una organización supone la caída de una "familia" de ransomware que, a veces, además, renace, ya sea porque no atraparon a todos sus miembros o porque se filtra el builder del malware. Además, cada día surgen nuevos grupos que utilizan el ransomware en sus campañas que usan a los países en vías de desarrollo para testear su efectividad, e incluso tenemos que tener en cuenta que muchas familias ya descifradas siguen en circulación. Por lo tanto, nunca hay que bajar la guardia, y es importante tener a mano la página del proyecto No More Ransom para comprobar si la herramienta de desencriptación del ransomware que nos afecta se encuentra disponible.

La escena, sin embargo, sigue muy activa. Sólo por nombrar algunos casos, esta semana se descubrieron nuevos grupos: Embargo, Qiulong y otro autodenominado APT73.

Akira Ransomware, mientras tanto, se consolidó como el grupo que más recaudó: 42 millones de dólares, ahora apuntando a servidores Linux.

🔑 WhatsApp ahora acepta passkeys en iOS a nivel global

WhatsApp anunció esta semana que aceptará passkeys para iniciar sesión en iOS, lo que permite así prescindir de códigos de acceso único por SMS. La noticia se conoce medio año después de que el sistema fuera aceptado en Android. Desde este miércoles se empezó a implementar, y debería estar disponible para todos los usuarios a medida que pasen las semanas.

Con las llaves de acceso, la autenticación de los usuarios se sincroniza en todos sus dispositivos a través de la nube mediante pares de claves criptográficas. Esto permite al usuario iniciar sesión en sitios web y aplicaciones con la misma biometría (huella o reconocimiento facial), o PIN que utilizan para desbloquear sus dispositivos.

Pero los inicios de sesión de Passkey hacen más difícil que los atacantes accedan de forma remota a cuentas, ya que también necesitarían acceso físico a un teléfono. Las passkeys también eliminan la necesidad de confiar en combinaciones de nombres de usuario y contraseñas poco seguros, que puedan ser sujetos a ataques de phishing o fuerza bruta.

Los usuarios de WhatsApp pueden permitir la verificación de la clave entrando en la configuración de su aplicación, navegando a las opciones "Account", y haciendo clic en el nuevo botón "Passkeys".

Telecom ofrece servicios de Firewall para Empresas y Pymes, orientados a resolver las principales necesidades de seguridad dentro de una red.

🔗 Más info

Estados Unidos aplica prohibición de visa para desarrolladores de spyware

Acusan a dos fundadores del cripto mixer Samourai

General Motors recopiló millones de datos de conductores y los compartió con aseguradoras

Encuentran una vulnerabilidad en CrushFTP, un programa corporativo para transferir archivos

MITRE sufrió un ciberataque por un actor patrocinado por un Estado a principios de año

Android trabaja en un sistema para poner en cuarentena aplicaciones maliciosas

La Policía alemana da de baja un servicio de DDoS

Más técnicas para esconder malware en GitHub