Ordenan al Gobierno borrar datos de la app CUID.AR: dudan que se pueda eliminar toda la información

La aplicación todavía retiene datos personales, Microsoft da marcha atrás con Windows Recall roban código fuente del NYT y Apple apuesta por la seguridad en WWDC 2024.

Dark News es un resumen semanal de noticias de ciberseguridad. Los temas están seleccionados y producidos por Juan Brodersen según estos criterios de edición.

7>14

jun

⚡ TL;DR

A más de cuatro años del comienzo de la pandemia del Coronavirus, una aplicación clave usada en Argentina todavía retiene, al día de hoy, datos personales de ciudadanos: CUID.AR. Esta semana, y gracias a la insistencia de organizaciones que luchan por la defensa de los derechos digitales de los ciudadanos, se avanzó en un paso judicial clave: la Justicia determinó que esos datos deben ser borrados.

A partir de esta noticia, empujada por el Observatorio de Derecho Informático Argentino (O.D.I.A.), hablé con dos abogados especialistas en privacidad y publiqué un reportaje en Clarín. Pero para ir un poco más allá de la cuestión jurídica, tuve la posibilidad de hablar con una fuente técnica que trabaja hace mucho tiempo en el Estado, relacionado a sistemas y ciberseguridad, para entender cómo es el proceso de borrado y atacar la pregunta que, me parece, se caía de maduro: ¿se borran realmente los datos, o ya están en las manos equivocadas?

Después de algunas semanas de tranquilidad en el terreno local del ransomware, Play subió entre sus víctimas a una empresa de energía argentina (Amarilla Gas), con lo cual el incidente puede haber sucedido hace una o dos semanas. Marcela Pallero contó en Twitter -donde ahora los likes son privados- que Argentina recibió un préstamo del Banco Interamericano de Desarrollo por 30 millones de dólares para fortalecer la ciberseguridad. Y La Nación publicó una gran historia con la caída de una banda de clonadores de tarjetas de crédito.

A nivel global siguió el affaire Snowflake: Mandiant dijo que la cantidad de información robada fue “significativa” (en relación con el breach que, por cadena de suministro, afectó a Santander y Ticketmaster) y publicó un reporte completo con detalles del grupo que, creen, realizó el ataque: UNC5537.

Apple llevó a cabo el WWDC24, el evento de developers más importante de la compañía, que da a conocer las novedades de la empresa con sede en Cupertino, y tuvo un apartado fuerte en seguridad. Presentó una función de cloud “encriptado” y dio a conocer que desembarca en el mercado de los gestores de contraseñas (y se llamará, en un esfuerzo del equipo de marketing, “Passwords”). También mostraron una función para bloquear apps específicas y hasta ocultarlas.

En el ámbito del threat hunting, esta semana crucé un reporte en profundidad de Analyst1 sobre RansomHouse, un ransomware usado por grupos como Mario, RagnarLocker, White Rabbit y Dark Angels. El año pasado, Mario atacó a IFX en uno de los supply chain más resonantes de América Latina. Y arrestaron a un miembro del histórico grupo Conti en Kiev, Ucrania.

Mandiant publicó dos reportes interesantes, uno de interés regional: qué grupos atacan y cómo es la escena underground en Brasil. Y otro sobre las TTPs de Scattered Spider, donde se puede ver el progresivo crecimiento del grupo, que comenzó con ataques de SIM swapping y ya maneja un alto nivel de conocimiento para realizar robos de información (data theft) desde aplicaciones SaaS, cómo logran persistencia y movimiento lateral.

Por último, una discusión en GitHub me llamó la atención por el apocalipsis que podría causar a medios de comunicación que embeben videos de YouTube (la gran mayoría): Google está probando una función para que sólo se puedan ver los videos si el usuario está logueado. Esto causaría que se caiga una buena parte del contenido, al depender de que el usuario esté registrado o forzar al login desde webs de terceros.

Dark News #86

Leer este correo te va a llevar 14 minutos.

Bloka, el líder en Servicios de Seguridad Gestionados (MSSP) y SOC-as-a-Service (SOCaaS) en Argentina, ofrece protección continua, inteligente, adaptativa y accesible. Su equipo de expertos garantiza soluciones personalizadas y un acompañamiento integral, protegiendo los activos digitales y la continuidad operativa de sus clientes con calidad y transparencia.

🧼 El Estado argentino tendrá que borrar todos los datos de la aplicación “CUID.AR”

La Cámara en lo Contencioso Administrativo Federal le ordenó esta semana al Poder Ejecutivo borrar la base de datos de la aplicación CUID.AR, utilizada durante la pandemia desde 2020 para gestionar el pase sanitario, circular y administrar datos sobre vacunación y testeos de COVID-19.

Pero, además, el Gobierno de Alberto Fernández había dictado una decisión administrativa que sostenía que las jurisdicciones, entidades y organismos de la Administración Pública Nacional debían “transferir, ceder o intercambiar” los datos de los ciudadanos, que llegaban a su vez a la Jefatura de Gabinete de Ministros, en una afectación a la privacidad y una potencial multiplicación de las posibilidades de filtraciones de datos.

La transversalidad de la información personal manejada por CUID.AR generó un amparo colectivo en mayo de 2023, por parte de la asociación civil Observatorio de Derecho Informático Argentino (O.D.I.A.) y una ciudadana (Eliana Andrade), que demandaron que se borraran estos datos que, al día de hoy, siguen almacenados y disponibles.

Durante el período que duró la pandemia, los datos de la aplicación se podían compartir entre todas las jurisdicciones del país, lo cual incrementó la posibilidad de que pudieran terminar en las manos equivocadas. La app almacenaba nombre completo, número de DNI, dirección de residencia, permisos de circulación y certificados de vacunación.

No es menor recordar la gran cantidad de filtraciones de datos que hubo estos años: sólo por mencionar los más resonantes, Renaper y licencias de conducir este 2024, PAMI en 2023, Ministerio de Salud en 2022, Renaper -otra vez- en 2021 y Migraciones en 2020.

El lunes pasado, la Sala IV de la Cámara aceptó el amparo colectivo, que apuntaba a que la base de datos de la app tenía fines sanitarios mientras durara la emergencia sanitaria, período que ya concluyó. También se resaltó que los datos se compartían sin el consentimiento de los usuarios.

En marzo del año pasado, la Subsecretaría de Servicios y País Digital había dado de baja los registros. Sin embargo, no se habían tomado medidas en relación a eliminar los datos almacenados.

Dark News contactó a Lucas Barreiro, abogado especialista en protección de datos personales, para entender el alcance de la medida:

La cesión de los datos personales recolectados por la app “CuidAR” se hacía al amparo de una obligación legal fundamentada en la emergencia sanitaria del COVID-19. Aunque la norma legal proporcione el marco habilitante para la cesión de los datos, esto no exime a los responsables de cumplir con los principios rectores del tratamiento de datos personales. Son especialmente relevantes los principios de necesidad, proporcionalidad y, agrego, la temporalidad. Al levantarse la situación de emergencia sanitaria, parecería que todos los datos personales recolectados o cedidos con esa finalidad, dejan de ser pertinentes y necesarios.

Una de las asociaciones de la sociedad civil que fue clave en este proceso fue O.D.I.A., entidad que tiene un historial en advertir sobre violaciones a derechos de ciudadanos (como el reconocimiento facial en la Ciudad de Buenos Aires). Explicó Tomás Pomar, abogado y miembro del Observatorio:

El pronunciamiento constituye el primer caso en que se logra la “supresión colectiva de datos”. Esto, más allá de los aspectos procesales, también invita a repensar y redefinir los contornos de aquello que aún entendemos como “datos personales” en esta realidad cada vez más definida por las herramientas que hacen procesamientos de grandes cantidades de datos. Por otro lado, en cuanto a los argumentos empleados por la Sala V consideramos muy positivo que haya jueces que, por ejemplo, tengan conocimiento de los distintos modos de borrado. La rápida expansión de la digitalización de nuestras vidas nos ha empujado a todos los operadores jurídicos a posar nuestra mirada sobre cuestiones que antes no tenían sustancialidad jurídica alguna.

Ahora bien: ¿se borran los datos definitivamente? Si bien en el Estado argentino desde hace años hay un esfuerzo por mover los sistemas a la nube de ARSAT, los grandes jugadores a nivel local son los mismos que dominan el mercado global, como AWS de Amazon y Azure de Microsoft. Allí suele estar almacenada la información y, a fin de cuentas, entre los servidores on prem y la nube “viven” los datos de los argentinos.

Dark News habló con una fuente técnica del Estado, que explicó cómo suelen ser estos procedimientos:

Para borrar la información se usan todos los mecanismos clásicos del Estado. Auditorías internas y externas, observadores, un equipo de gente. Ahora, ¿asegurar que se borren 100% los datos? Imposible. Lo único que se puede hacer es, si eventualmente se filtran esos datos, buscar a los responsables. Pero quizás esa información ya se filtró y está dando vueltas en canales como Telegram.

En este sentido, el borrado de la información no sólo tiene que ver con una cuestión de resguardo de los ciudadanos, sino también de recursos del Estado: la información ocupa lugar. Y lugar es plata.

Borrar la información también está bien por un tema de recursos, no sólo por protección de datos de los ciudadanos. Pero imaginate que quedó alguna herramienta operacional que hace backups y no se acordaron de borrarlo: ya está, la información está. Sinceramente, es casi imposible asegurar que se borre completamente la información. Todo el punto es el diseño: si de entrada tenés sistemas de bases de datos con información que tiene en el horizonte que será borrada, con tales resguardos, antes de que se empiece a usar la programás con la eliminación en mente. Eso no suele hacerse.

En cuanto a los datos sanitarios, hay una particularidad que complejiza el control sobre la información. “Sumale a eso que Salud tuvo la mayor cantidad de problemas graves porque tercerizaron una parte importante del desarrollo. La dirección nacional de ciberseguridad debería servir para estas cosas. Tiene que haber una agencia nacional de ciberseguridad que siga estos temas”, cerró el experto.

Si a esto se suma la enorme cadena de suministro que hubo durante la pandemia entre las proveedoras telefónicas (el seguimiento de ciudadanos se hacía por SMS), los hoteles que alojaban a ciudadanos en cuarentena y otras entidades privadas, esos datos que manejó la app CUID.AR ya están en circulación en esferas cuyo control se escapa completamente.

Más allá de esto, los datos no se borran de manera inmediata. Desde la notificación de la sentencia, el Poder Ejecutivo tiene 10 días hábiles para interponer un recurso extraordinario federal que, de ser concedido por la Cámara, el expediente iría a la Corte Suprema.

Si no se interpone ningún recurso, la sentencia quedará firme, el expediente volverá a primera instancia y quedará listo para su ejecución. En ese caso, los datos tendrán que ser, al menos desde lo institucional, borrados para siempre.

En la práctica, es muy probable que esos datos ya estén en las manos equivocadas.

🍎 La apuesta por la seguridad de Apple en WWDC

Apple llevó a cabo la Worldwide Developers Conference (WWDC) esta semana y, dentro de lo que fue una presentación centrada en -obvio- IA, anunció una serie de funciones relacionadas a la seguridad en iOS 18.

El producto más importante fue una Private Cloud Compute (PCC), que está diseñado para procesar tareas mediante inteligencia artificial, que tomará la información en la nube y la procesará en un servidor cloud encriptado. Por supuesto, todo esto está enfocado en dispositivos nuevos con mayor capacidad de procesamiento.

Apple no aclaró si se trata de un cifrado “homomórfico”, un tipo de cifrado muy discutido actualmente en el ámbito de la computación académica, aunque el producto tenga una definición en ese sentido. Dark News consultó a Augusto Vega, argentino investigador de los laboratorios T. J. Watson de IBM en los Estados Unidos, quien explicó:

Aún estamos lejos de implementaciones de cifrado homomórfico viables a nivel industrial o de gran escala debido a las demandas masivas de capacidad de procesamiento y almacenamiento que el cifrado homomórfico requiere. Por ejemplo, una simple operación de suma de dos números enteros en el dominio homomórfico (o sea, encriptado) puede tardar varios órdenes de magnitud más y consumir hasta 80 veces más espacio en memoria que su equivalente operación sin encriptar. En otras palabras, una operación que habitualmente se percibe como instantanea, realizada en el dominio homomórfico puede tardar segundos o hasta minutos, en algunos casos.

Apple dijo que la información se guardará en servidores que correrán sobre hardware y OS custom, sólo irá a los servidores PCC con la aprobación del usuario y ni siquiera podrá ser accesible a usuarios internos de Apple con permisos de administrador. La información tampoco será retenida: “Estos datos no deben conservarse, ni siquiera mediante registro o debugging, después de que se devuelva la respuesta al usuario. En otras palabras, […] los datos personales no dejarán rastro en el sistema PCC”, explicaron. El reporte completo de esta función se puede leer en el sitio oficial de Apple.

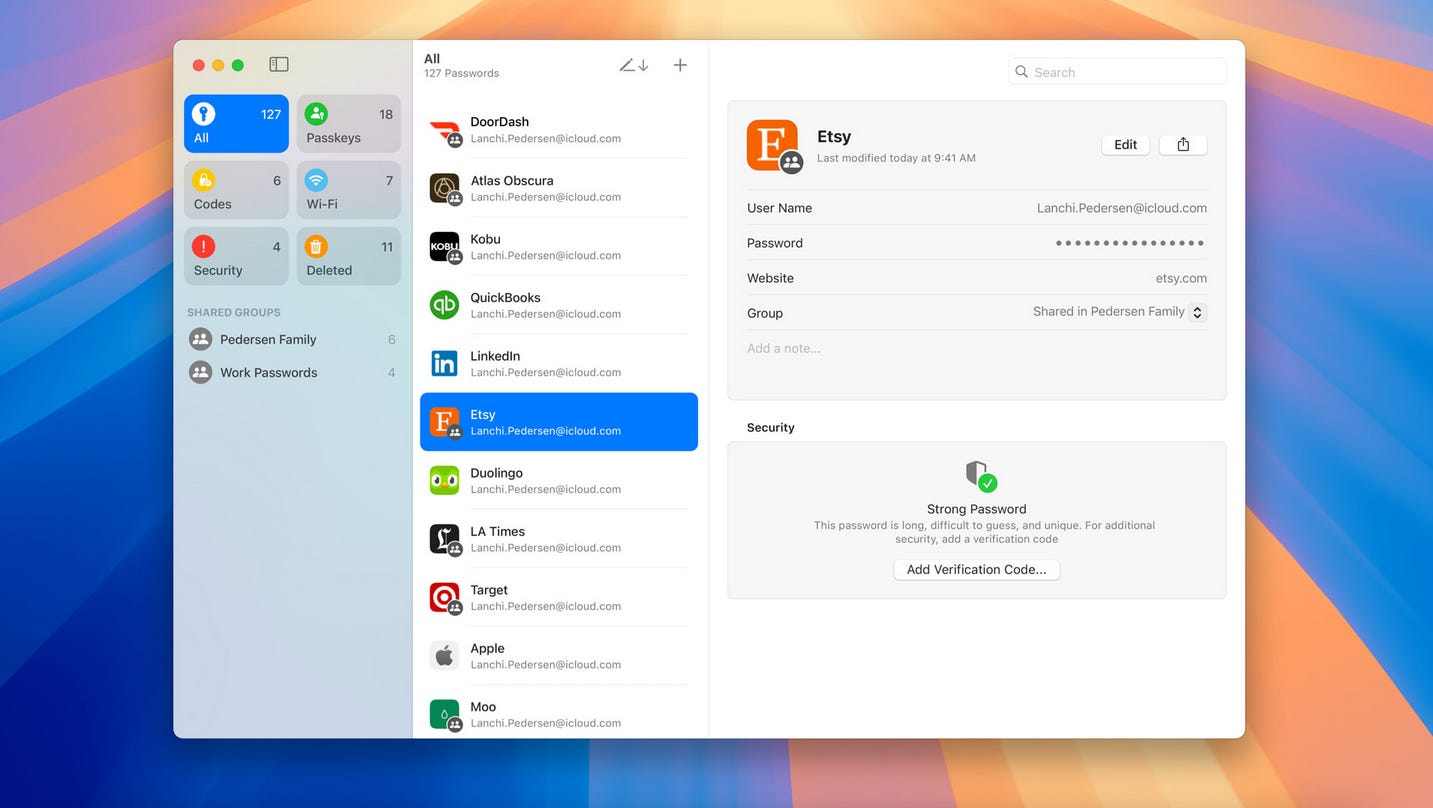

Más allá de esta función, que en cierto sentido es poco tangible para el usuario promedio, lo que sí anunció la compañía que tendrá más impacto es un nuevo competidor en el mercado de los gestores de contraseñas con un nombre poco feliz: Passwords. En la UX, se ve muy similar a 1Password y apunta a gestionar credenciales en un único lugar. Estará disponible en iOS, MacOS y en Windows vía la app de iCloud para Microsoft.

Por último, la empresa hizo hincapié en una nueva función para proteger ciertas aplicaciones detrás de FaceID, TouchID o un passcode. El sentido de esto es impedir que un atacante que logre entrar al dispositivo no pueda entrar a ciertas aplicaciones sensibles: incluso el usuario podrá ocultar las aplicaciones.

📰 Roban código fuente del New York Times y lo publican en 4Chan

Durante el fin de semana, 273 GB de información robada del New York times fue compartida a un torrent y posteada en 4Chan. Entre los datos hay código fuente: según el posteo, “todo el código fuente perteneciente al New York Times Company, cerca de 5 mil repositorios -menos de 30 están encriptados adicionalmente-, 3.6 millones de archivos en total sin comprimir”.

Por los nombres de las carpetas se puede inferir, según analistas, que no sólo hay código fuente sino también documentación del departamento de IT, herramientas de infraestructura y hasta el código fuente de Wordle, uno de los juegos más exitosos comprados por la empresa.

La compañía confirmó el breach y envió una notificación a los afectados, muchos de ellos freelancers que contribuyen con el medio (la redacción full time no se vio comprometida):

El ataque no afectó las operaciones del medio de comunicación.

🪟 Microsoft da marcha atrás con Recall: se lanzará, pero no vendrá activado por defecto

Microsoft dio marcha atrás -parcialmente- con Windows Recall, la función que presentó la semana pasada que agitó a todo el ambiente infosec, que sacará capturas de pantalla de todo lo que hace el usuario si tiene activa la última versión de Copilot.

En una nueva entrada, y tomando nota del ruido que ocasionó entre expertos de seguridad por la potencial exposición de datos personales, Microsoft aseguró que la función vendrá desactivada por defecto. Esto significa que para ser usada tendrá que ser activada por el usuario.

Así, los usuarios sólo podrán usar Recall si previamente se inscribieron en el sistema de autenticación biométrica Windows Hello y, según explicaron, los datos estarán cifrados. Por todo el desastre que fue para Microsoft a nivel relaciones públicas, la empresa sacó el update 24H2 de Windows 11 del programa de insiders.

En la vereda de enfrente, Google confirmó que la empresa trabaja en una versión similar a esta función para chromebooks.

🧪 Ranking de malware de mayo: Check Point Research

Check Point Research (CPR) publicó su reporte de inteligencia de amenazas de marzo, con los malware y operaciones más detectados por su telemetría. El mes pasado, los investigadores descubrieron una campaña de malspam dirigida por la botnet Phorpiex a través de millones de correos electrónicos de phishing que contenían LockBit Black, (una versión basada en LockBit3, pero no afiliada al grupo de ransomware).

En cuanto a las familias de malware más detectadas, CPR destacó (las flechas indican el cambio en el ranking en comparación con el mes pasado):

↑ FakeUpdates – Downloader escrito en JavaScript que lleva otras payloads como GootLoader, Dridex, NetSupport, DoppelPaymer y AZORult.

↔ Androxgh0st – Botnet que afecta a plataformas Windows, Mac y Linux.

↔ Qbot – Malware multifunción que apareció por primera vez en 2008, diseñado para robar las credenciales de los usuarios, registrar pulsaciones de teclas -keylogger-, robar las cookies de los navegadores, espiar actividades bancarias e implementar malware adicional.

En cuanto a las áreas más atacadas, educación e investigación siguen encabezando la lista, seguido por las categorías “Gobierno/Militar” y “Comunicación”.

Entre las cepas de ransomware más detectadas, LockBit3 sigue dominando la escena, a pesar de la operación que diversas fuerzas de seguridad llevaron adelante en febrero de este año (Operación Cronos), seguida por Inc. Ransomware (detectado en julio de 2023 por primera vez) y Play en tercer lugar. La información surge de monitorear, explica CPR, más de 200 sitios de leaks (DLS).

Por último, esta semana Check Point publicó un posteo donde señalan que los ataques mediante QR (quishing) están empezando a hacerse más populares.

Telecom ofrece servicios de Firewall para Empresas y Pymes, orientados a resolver las principales necesidades de seguridad dentro de una red.

🔗 Más info

Descubren que Fortinet usa hashes de passwords débiles para sus backups

LastPass tuvo una caída por una actualización de Chrome

La filtración de 23andMe está ahora bajo investigación del Reino Unido y Canadá

Google arregla un zero day en teléfonos Pixel

Encuentran un exploit en Veeam Recovery Orchestrator y hay parche

AWS agrega passkeys FIDO

Chrome lanzó su versión 126 con parches de seguridad; Firefox, la 127

Hackearon Tile, un fabricante de trackers bluetooth