Contraseñas: las más usadas por los administradores son tan malas como las del usuario promedio

Los admin IT suelen dejar las passwords por defecto, cae el sitio de Ragnar Locker (ransomware), Telegram expone IPs, Discord usado por APTs y Google patrocina enlaces maliciosos.

SecOps @ Brodersen es un resumen semanal de noticias de ciberseguridad. Los temas están seleccionados y producidos por Juan Brodersen según estos criterios de edición.

12>20

oct

⚡ TL;DR

Las contraseñas son un dolor de cabeza. Para el usuario y para los developers. Si bien es sabido que el end user no suele tener buena higiene digital, los expertos no se quedan atrás: según un nuevo relevamiento, “admin” es el password más usado para sitios de administradores IT.

La información no sorprende, pero equipara la holgazanería del mundo “consumer” con el que supuestamente debería tener un nivel más elevado de seguridad, el de la gestión y configuración de equipos, sistemas, módems, redes y más.

Por el lado de las vulnerabilidades, Cisco y Citrix fueron protagonistas de zero days con un potencial grande de impacto en el mundo corporativo.

A nivel global, se llevó a cabo una operación contra Ragnar Locker, en lo que sería el segundo desmantelamiento grande de un sitio web de una banda tras el caso de Hive a fines de enero. Y en cuanto a filtraciones, hay follow up del caso de 23AndMe.

En el mundo del underground regional, apareció listado el Hospital Italiano en Argentina por el grupo Knight (ex Cyclops) y se conocieron detalles que podrían arrojar pistas con qué sucedió en Uruguay con Geocom, el sistema de posnets que estuvo caído la semana pasada. Además, la Cámara Nacional Electoral tuvo que alertar sobre un correo apócrifo que llama a autoridades de mesa (por esto también publiqué un 101 en Clarín, citando a Agustín Merlo) y en Guatemala hubo ataques DDoS con motivaciones políticas.

Para seguir de cerca: Arturo Busleiman, consultor independiente, publicó un interesante posteo en donde critica la votación del articulo 28.4 del tratado ONU de cibercrimen que tendrá lugar en enero de 2024. Vale la pena leerlo (en este enlace).

Ah, y dejaron un mensaje en la web de argentina.gob.ar a dos días de las elecciones nacionales.

Leer este correo te va a llevar 8 minutos.

🔑 Admin, la contraseña más usada por administradores: top 10

Un estudio de Outpost24 detectó que admin, 123456 y 12345678 son las 3 contraseñas más usadas por portales de administradores. Esto significa que una gran cantidad de configuraciones por default no se cambian por los administradores IT.

El relevamiento tomó más de 1.8 millones de páginas web identificadas como portales de administradores y detectó que unas 40 mil de ellas usaban “admin” como su password por default. El período contemplado va desde enero hasta septiembre de este año.

“Los administradores de IT podrían ser tan predecibles como los usuarios cuando se trata de contraseñas. Las contraseñas por defecto se consideran una vulnerabilidad de seguridad, ya que son uno de los puntos de entrada más fáciles para un atacante”, advierte el análisis.

El top 10 de contraseñas es el siguiente:

admin

123456

12345678

1234

Password

123

12345

admin123

123456789

adminisp

SecOps habló con Federico Pacheco, manager de I+D+i en BASE4 Security, quien trazó una diferencia dentro de esta tendencia a usar de password “admin”:

Si se habla del parque de dispositivos global general (hogar, pymes, empresas, etc.) la muestra es significativa. Si se acota a entornos corporativos, es muy poco probable que se encuentre este escenario. Es decir, si un router hogareño cuenta como una unidad, es posible que contenga un usuario y password por defecto.

Lo que sí advirtió Pacheco es sobre la gravedad de esta mala práctica, sea en un ámbito doméstico o empresarial:

El riesgo de no cambiar las contraseñas (y/o usuarios) por defecto es que un potencial atacante tendrá la posibilidad de acceder al dispositivo y realizar distintos tipos de ataques que pueden ir desde cambios de configuración y redirección de tráfico, hasta uso de la conexión para fines ilegales.

El relevamiento aparece en un momento donde Google puso a las “passkeys” en el centro de la escena por la nueva adopción del inicio de sesión -por defecto- con este método, como contamos en la entrega anterior. WhatsApp se subió a esta tendencia, Amazon se movió “lentamente hacia estas aguas” y otras compañías grandes empezaron a habilitar este sistema.

Por este motivo, publiqué una nota 101 en Clarín, más orientada hacia el público general, pero que tuvo como objeto plantear la cantidad de problemas que sigue generando el mundo de las contraseñas para acceder a cuentas, sistemas y dispositivos, en una superficie de ataque que crece cada día más.

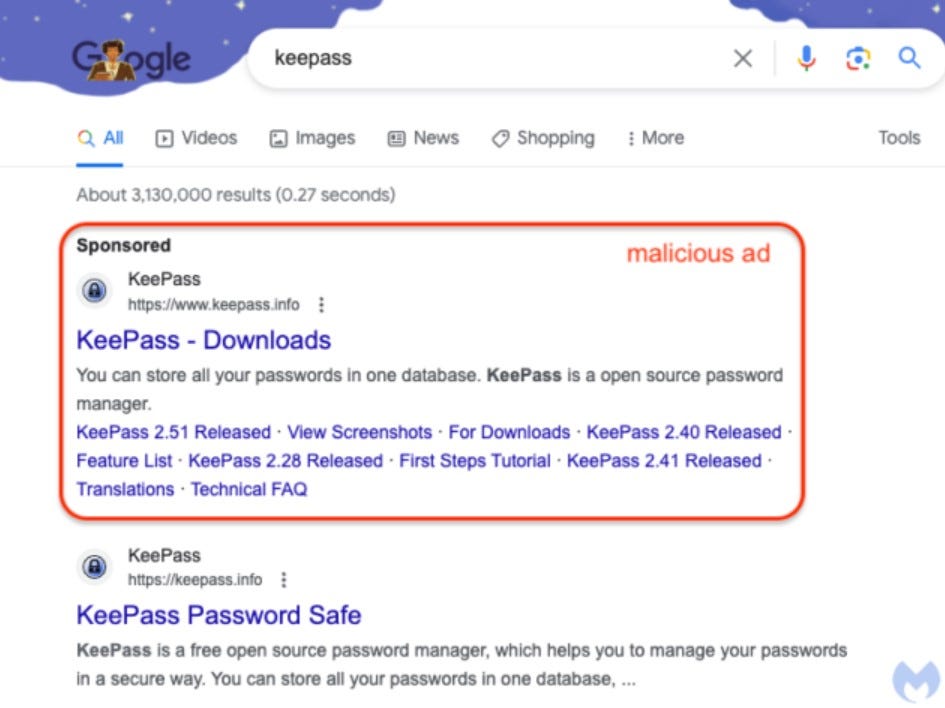

🔍 Google sigue patrocinando enlaces maliciosos

Una vez más, Google aloja sitios maliciosos bajo su modelo de avisos patrocinados. Según advirtió Malwarebytes, el aviso que aparece en la parte superior se ve idéntico al sitio original.

En este caso, el engaño es bastante ingenioso: a pesar de que se ve exactamente igual que el enlace original, al hacer clic en el link, el usuario se dirige a “ķeepass[.]info”, que, cuando se ve en una barra de direcciones, parece ser el sitio auténtico de Keepass por el subrayado clásico de los enlaces. Sin embargo, esto lleva a un dominio malicioso (“xn--eepass-vbb[.]info).

Lo que permite que esto suceda es Punycode, una representación de Unicode que permite registrar dominios con caracteres extranjeros y que convierte la etiqueta individual del dominio a un formato alternativo utilizando sólo caracteres ASCII, comenzando con “xn”.

Google tiene un problema muy grande con sus enlaces patrocinados. En una entrega anterior de SecOps, Agustín Merlo, analista de seguridad, explicó:

Hay un factor principal por el cual Google no los identifica [como phishing] y es que ellos no tienen forma de deducir el patrón utilizado si la campaña publicitaria jamás es reportada como maliciosa. En base a eso, las que más persisten son las que están relacionadas a sectores o servicios que no tienen un equipo dedicado a detectar y reportar este tipo de casos (trámites estatales como licencias de conducir, renovación de VTV, recargas de celulares).

El problema persiste y Google no suele dar mayores explicaciones más que las que da en su Ad Transparency Center.

📲 Telegram expone la IP de un tercero

Telegram, aplicación de mensajería que se plantea como más “segura y privada”, permite filtrar una dirección de IP sólo con agregar a un hacker a la lista de contactos y aceptar una llamada telefónica.

Según publicó

en Techcrunch, “Denis Simonov, un investigador de seguridad, también conocido como n0a, destacó el problema y desarrolló una herramienta sencilla para explotarlo. TechCrunch verificó los hallazgos del investigador agregando a Simonov a los contactos de una cuenta de Telegram recién creada. Luego, Simonov llamó a la cuenta y poco después proporcionó a TechCrunch la dirección IP de la computadora donde se estaba llevando a cabo el experimento”.El vocero de Telegram dio una explicación al respecto: “La razón por la que Telegram filtra las direcciones IP de un usuario durante una llamada es que, de forma predeterminada, Telegram utiliza una conexión de igual a igual entre las personas que llaman para una mejor calidad y una latencia reducida”, explicaron.

La privacidad de la aplicación también es relativa, en tanto no permite desactivar la confirmación de lectura de mensajes y avisa cada vez que un usuario descarga la aplicación a todos los contactos.

🔓 Ragnar Locker: cae el sitio del grupo de ransomware

Diversas agencias policiales europeas incautaron el sitio del grupo de ransomware Ragnar Locker.

Según Falcon, el servicio de monitoreo de amenazas de Crowdstrike, “Ragnar Locker se identificó por primera vez en diciembre de 2009 y se ha utilizado en operaciones relacionadas con tácticas, técnicas y procedimientos de “big game hunting” (BGH). Sin embargo, estaba mostrando menos actividad durante el último tiempo:

No hay indicios de que el ransomware esté actualmente disponible como servicio (RaaS). No se ha confirmado el método exacto utilizado para garantizar el acceso inicial, pero las publicaciones realizadas por VIKING SPIDER en junio de 2020 sugieren que el acceso se obtiene mediante la explotación de vulnerabilidades, a lo que sigue el escalado de privilegios al nivel de administrador de dominio.

Entre las fuerzas involucradas se encuentran el Centro Europeo de Ciberdelincuencia (EC3) de Europol, la Oficina Federal de Investigaciones (FBI) de Estados Unidos y el Bundeskriminalamt (BKA) de Alemania, entre otras.

🕵 Discord sigue siendo un hub de malware: ahora hay ATPs

Discord ocupa un lugar importante entre actores de amenazas que difunden actividad maliciosa. Ahora, según un informe de Trellix, empezó a registrarse actividad de APTs (advanced persistent threats).

Según el reporte, Discord está al tanto del abuso de la plataforma, pero no logra detenerlo y ya se registran actores más avanzados que la utilizan para comunicarse e intercambiar información sobre ataques a infraestructura.

Las tres formas de abuso que se registran son, principalmente: aprovechar la red de distribución de contenidos (CDN) para distribuir malware, modificar el cliente de Discord para robar contraseñas y abusar de los webhooks de Discord para robar datos del sistema de la víctima.

El descubrimiento más grande tiene que ver con grupos de amenazas más sofisticados: “Elementos disuasivos como el control limitado del servidor y la pérdida de datos por el riesgo de cierre de cuentas ya no son suficientes para evitar que las APT abusen de Discord”, explica el escrito.

Entre los casos detectados hay un grupo APT que apuntó a infraestructura crítica en Ucrania usando phishing.

🧬 23andMe: filtran 4 millones de datos más y hay demandas colectivas

Un hacker subió otros 4.1 millones de perfiles de datos genéticos robados de 23andMe, la compañía de pruebas genéticas y ADN, luego de un data breach que llenó titulares en todo el mundo la semana pasada. En este caso, sería de usuarios de Gran Bretaña y Alemania.

A principios de este mes, un actor de amenazas filtró los datos robados de un millón de judíos asquenazíes que utilizaban los servicios de 23andMe para encontrar información sobre su ascendencia y sus predisposiciones genéticas.

Además, esta semana se conocieron al menos cinco demandas colectivas contra el servicio de pruebas genéticas y de ADN por el data breach. El ataque se llevó a cabo por medio de credential stuffing.

🔗 Más info

404 publicó una investigación sobre cómo se está desinformando bajo el lema de “OSINT” en Twitter (X)

El grupo ruso Sandworm afectó 11 telcos ucranianas

Steam empezó a forzar a los publishers a usar 2FA

LockBit le pide una cifra astronómica a CDW: 80 millones de dólares

Colonial Pipeline negó un segundo ataque de Ransomware

Bélgica sufre un ataque DDoS

Google Play agrega escaneos real time contra malware de Android

WhatsApp también agrega passkeys

Proofpoint detectó más actividad maliciosa dentro de updates de navegadores