X no fue atacado desde Ucrania: especialistas desmienten a Elon Musk

Además: la gestión Trump quiere dividir a Google, millones de Chromecast dejan de funcionar y primer ataque de phishing exitoso contra passkeys.

Dark News es un resumen semanal de noticias de ciberseguridad. Los temas están producidos y seleccionados por Juan Brodersen según estos criterios de edición.

7>14

mar

⚡TL;DR

En una semana dominada por declaraciones más políticas que técnicas de Elon Musk, un nuevo ciberataque fue desmentido por especialistas: no hay evidencia para sostener que la caída de X (Twitter) tuvo que ver con actores ucranianos.

El caso es interesante porque toca un área compleja de la ciberseguridad: la atribución. ¿Cómo se atribuye un ataque? ¿Es tan simple sostener que fue A o B? Incluso cuando salió un grupo pro-palestino a decir que había sido el responsable: ¿es creíble?

Otro tópico que dominó la agenda tech fue la caída de millones de dispositivos Chromecast: esta vez -como tantas otras-, la explicación más sencilla fue la correcta: alguien se olvidó de renovar un certificado (y Google no ayudó demasiado con su troubleshooting).

En el mundo del ransomware salió un reporte interesante de CISA -que tiene nuevo director- sobre Medusa Ransomware, el grupo que en Argentina causó estragos al atacar a la Comisión Nacional de Valores en 2023: estiman que ya atacaron a más de 300 entidades. Y un desarrollador de LockBit fue extraditado a los Estados Unidos, acusado por conspiración.

A nivel local, el colega Agustín Jamele de Forbes Argentina publicó una entrevista al CEO de Ripio, el exchange que fue el único que permitió comprar la criptomoneda $Libra, que mantiene al Gobierno argentino en un escándalo político. En el terreno cripto, salió un nuevo postmortem de Bybit.

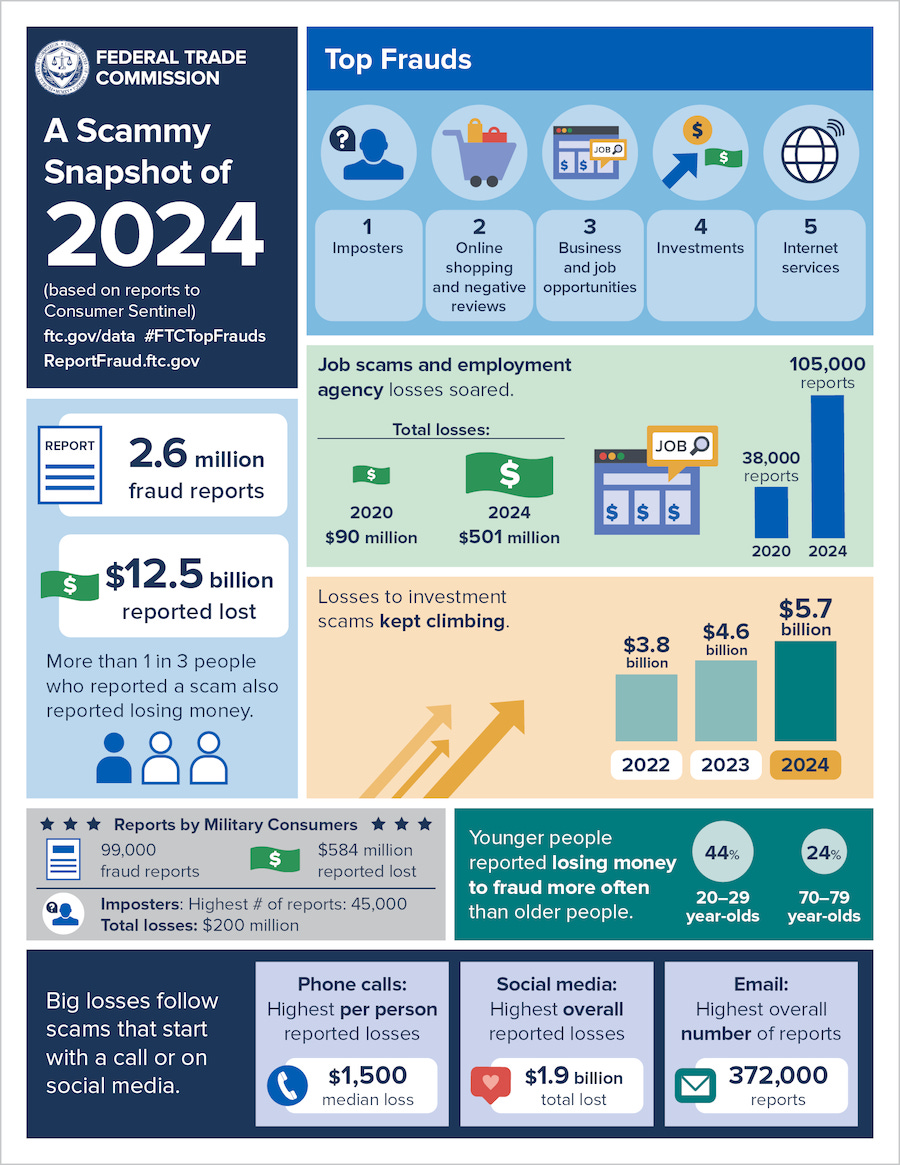

Una cifra interesante que crucé: la Federal Trade Commision asegura que los estadoundienses perdieron 12.500 millones de dólares por fraude en 2024, un 25% más que el año anterior. Este gráfico explica de qué forma:

En otras noticias, murió Carl Lundstrom, uno de los fundadores y patrocinadores económicos de The Pirate Bay, quizás el sitio de descargas más famoso del mundo.

Y Meta anunció que va a empezar a probar la semana que viene su nuevo sistema de “notas de comunidad” luego de haber eliminado a los fact checkers de la plataforma.

En esta edición:

🥷 Elon Musk dijo que el ciberataque contra X vino de Ucrania: los especialistas dudan

👨⚖️ La gestión de Trump quiere dividir a Google

🔑 Las passkeys son vulnerables: primer ataque de phishing exitoso

📺 Millones de chromecasts dejan de funcionar por un error de Google: piden no resetearlos

🐍 Medusa ransomware: maestros de la triple extorsión

⏰ Substack dice que leer este correo completo lleva 9 minutos

Dark News #130

Elon Musk dijo que el ciberataque contra X vino de Ucrania: los especialistas lo desmienten

Luego de una breve caída de X (Twitter), Elon Musk, dueño de la red social, aseguró que detrás había un ataque DDoS que provenía “desde Ucrania”. Diversos especialistas advirtieron sobre la poca consistencia de esta afirmación.

Qué pasó. Durante la tarde del lunes, X estuvo caído cerca de media hora. Al querer abrir el feed o tuits específicos, los usuarios se encontraban con que la plataforma no cargaba los contenidos.

Luego del incidente, Musk aseguró que se trataba de un “ciberataque masivo llevado a cabo con muchos recursos”, apuntó a un DDoS y dijo en Fox News que las direcciones IP desde donde se había originado venían de Ucrania.

Reacciones. Diversos especialistas descartaron esta hipótesis de diferentes maneras. El denominador común al refutar a Musk tuvo que ver con que las botnets de los ataques de denegación de servicio operan desde distintas partes del mundo, motivo por el cual analizar una IP es irrelevante.

Ciaran Martin, exdirector de la máxima entidad pública de ciberseguridad de Gran Bretaña -National Cyber Security Centre-, calificó como “basura” estas afirmaciones, al remarcar que “lo que dijo Musk no es convincente basándonos en la evidencia que tenemos”.

En este sentido opinó también el analista Kevin Beaumont, quien aportó que el ataque estaba basado en la botnet Mirai.

“Estas botnets se han usado para apuntar a telcos y empresas de videojuegos, no sabemos quién las manejan pero seguro sean APTs -Advanced Persistent Teenagers-”, posteó en BlueSky el especialista, en un juego de palabras con Advanced Persistent Threats.

Atribución. Atribuir ataques es una mezcla de técnica, arte y ciencia. Dice Timo Steffens en Attribution of Advanced Persistent Threats:

La atribución sigue siendo difícil, pero no necesariamente intelectual ni técnicamente. Si bien requiere un conjunto de habilidades muy diversas y específicas, el principal desafío es el acceso a los datos. Algunos tipos de evidencia requieren grandes cantidades de datos para descubrir patrones (como el análisis de marcas de tiempo o el cui bono [quién se beneficia]); otros tipos de evidencia solo estarán presentes en datos confidenciales de incidentes, servidores, cuentas de correo o tráfico de red.

Así y todo, se habla de “niveles de confianza” a la hora de asignar un actor para un ataque. En el caso de X, no parece haber evidencia sólida de que los ataques hayan sido conducidos por grupos que representen los intereses de Ucrania.

La gestión de Trump quiere dividir a Google

El Departamento de Justicia de los Estados Unidos (DOJ) reafirmó el viernes pasado la propuesta de dividir a Alphabet, empreza matriz de Google, por tener una posición monopólica en el mercado.

Chrome. El DOJ quiere que la empresa venda a su navegador -Chrome-. En la nueva presentación, se refieren a la compañía como "un Goliath económico que le ha negado a los usuarios un valor americano básico: la habilidad de elegir sus mercados”.

El DOJ habla de la necesidad de que aparezca “un nuevo competidor” en el mercado de los navegadores, actualmente dominado por Chrome.

Android. El Departamento también recomienda que Google modifique sus prácticas comerciales con Android para facilitar la competencia o, de lo contrario, “se le ordenará vender el sistema operativo”.

Ambas propuestas figuraban en el informe del DOJ del año pasado, pero ahora la Justicia las reafirma bajo la gestión de Trump, a la cual se acercaron políticamente todas las tecnológicas grandes de Silicon Valley. En abril habrá una audiencia para escuchar la propuesta de Google.

Antecedente. En 1995, Netscape Navigator dominaba el mercado de los navegadores hasta la llegada de Internet Explorer, en lo que fue el primer gran juicio por monopolio de la historia de internet (1998).

Las passkeys son vulnerables: primer ataque de phishing exitoso

Un investigador descubrió una forma de comprometer las passkeys, un sistema de autenticación considerado más seguro que el clásico usuario/contraseña. Sería el primer ataque de phishing contra este método.

El research. El investigador Tobia Righi demostró cómo mediante un dispositivo conectado al Bluetooth de la víctima puede engañar a un usuario a usar su passkey para loguearse en el dispositivo del atacante y así ceder la sesión. El ataque es complicado, sólo se puede efectuar en navegadores móviles (no en apps) y ya fue parcheado (CVE-2024-9956).

La importancia del research viene dada, en realidad, por la confirmación de que las passkeys, aunque no son perfectas -ningún sistema lo es-, son más difíciles de hackear que las contraseñas.

Passkeys. Las passkeys, sistema que prescinde de las contraseñas, operan el proceso de autenticación con una clave vinculada a un dispositivo, que puede ser el teléfono con biometría o una llave Fido. Se basan en criptografía asimétrica, al usar una clave privada (almacenada en un dispositivo protegido con biometría, por ejemplo) y una pública, registrada en el servicio.

Los detalles del ataque se pueden ver en este enlace.

Millones de chromecasts dejan de funcionar por un error de Google: piden no resetearlos

Chromecast experimentó una caída mundial en dispositivos de segunda generación que impide reproducir contenido. Al querer transmitir, los usuarios se encuentran con un mensaje que dice que no es seguro (“Untrusted Device”).

El problema. Según explicó la compañía, se trata de un error de un certificado (Certificate Authority) que se venció el domingo pasado: estaba configurado para expirar en 10 años y Google no lo renovó.

La solución. No hay, hasta el momento, una solución o workaround. Para peor, Google emitió un comunicado en el que pide a los usuarios que no hagan lo más intuitivo que se suele hacer al enfrentar un problema como este: resetearlo de fábrica.

La empresa fue categórica en pedir que no se vuelvan a los valores por defecto del dispositivo. Tanto en Reddit como en foros de Google hubo usuarios quejándose, no sólo por el inconveniente sino porque esta advertencia llegó 20 horas después de que se produjera el error.

Los dispositivos de segunda generación fueron lanzados al mercado en 2015.

Medusa ransomware: maestros de la triple extorsión

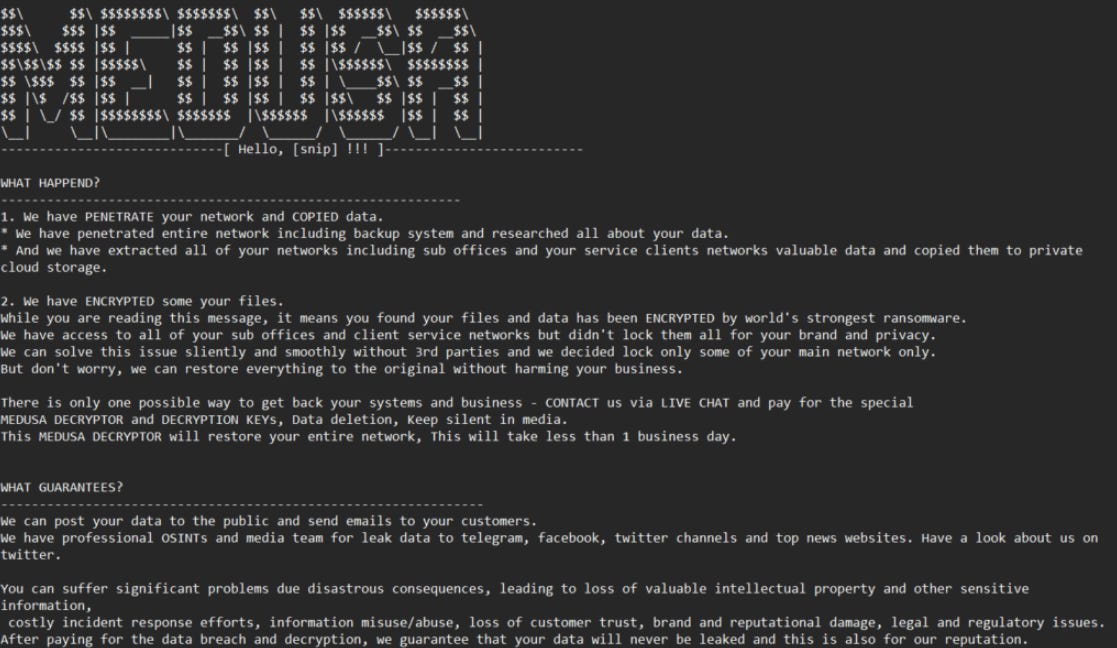

Un nuevo reporte identificó más de 300 víctimas de Medusa ransomware, grupo cibercriminal que extorsiona empresas y entidades estatales luego de encriptar información y sistemas. Entre las TTPs descritas, se hace hincapié en la triple extorsión.

El informe. Un trabajo conjunto entre CISA, el FBI y MS-ISAC asegura que el grupo RaaS (Ransomware as a Servie) opera como cualquier otra agrupación cibercriminal, pero con foco en una extorsión más.

El ransomware como servicio opera con una doble extorsión: primero, cifrar los sistemas para volverlos inaccesibles a sus propios dueños. Segundo, amenaza con publicar la información para afectar la reputación de la víctima (con las posibles consecuentes multas económicas, según la jurisdicción).

En el caso de Medusa, las fuerzas de seguridad detectaron un paso más, en un modelo de triple extorsión:

Las investigaciones del FBI identificaron que después de pagar el rescate, una víctima fue contactada por otro actor de Medusa que afirmó que el negociador había robado el importe del rescate ya pagado. Este actor solicitó que se volviera a realizar la mitad del pago para proporcionar el “verdadero decrypter”.

Consecuencias. El problema de que este esquema se extienda, según el reporte, es que confirma que los grupos cibercriminales comparten información robada.

Herramientas. Entre las herramientas abusadas aparecen en el informe AnyDesk, Atera, ConnectWise, eHorus, N-able, PDQ Deploy, PDQ Inventory, SimpleHelp y Splashtop. “Medusa usa estas herramientas -en combinación con RDP y PsExec- para moverse lateralmente por la red e identificar archivos para exfiltrar y encriptar”.

El informe asegura que entre las más de 300 víctimas identificadas hay “una variedad de sectores de infraestructura crítica afectados como el rubro médico, de educación, legal, seguros, tecnología y manufacturas”.

🔓 Breaches y hacks

Hackean la plataforma cripto 1inch y devuelven el dinero tras quedarse con un bounty

El hackeo a la plataforma PowerSchool ocurrió en agosto de 2024

El data breach de la telco NTT afecta a 18 mil compañías

🔒 Ransomware

Microsoft detecta que un APT norcoreano se suma a Qilin ransomware

SAFEPAY anuncia a Motomecánica en Argentina

Reporte técnico sobre DragonForce

💣 Exploits y malware

Lumma Stealer lanza una nueva versión

Miles de repositorios generados por IA esparcen malware en GitHub

Descubren una nueva botnet IoT que ataca con DDoS routers de TP-Link

🔍 Threat intel y vulnerabilidades

Nuevo reporte sobre Lazarus, el grupo asociado a Corea del Norte

Explotan masivamente una vulnerabilidad PHP RCE

Reportes: Check Point, Coalition, Fortinet

🛠️ Tools y updates

Nvidia actualiza firmware y arregla dos vulnerabilidades

Microsoft parchea un zero day que estuvo activo dos años

Cisco arregló 10 bugs

📋 Privacidad y regulaciones

Canadá actualiza la lista de ciberamenazas a partir de la IA

Suiza hace que el reporte de ciberataques sea obligatorio desde el 1 de abril

Corea del Sur impone una multa contra Meta

Este newsletter fue escrito por un humano. Para cualquier comentario, corrección o sugerencia de cobertura de temas, podés responder este mail. Se acepta (y agradece) todo tipo de feedback.

Si te sirvió, compartilo: tu recomendación orgánica es mucho más valiosa que cualquier campaña publicitaria.