Bots para comprar entradas: Argentina agotó todo en 2 horas

Cómo funcionan las botnets para hacer trampa en las filas virtuales, arrestan al admin de BreachForums, más stalkerware, Ferrari y NBA hackeadas, capturas de pantalla con sorpresa.

SecOps adelanta un día la entrega por el feriado del 24 de marzo en Argentina.

Resumen semanal de noticias de seguridad informática. Los temas están seleccionados por Juan Brodersen según estos criterios de edición.

17>23

marzo

🤖 La Selección Argentina agotó 60 mil entradas en 2 horas: qué son las botnets

Más de 60.000 entradas para ver Argentina-Panamá se agotaron en menos de dos horas el jueves de la semana pasada. El sistema de venta contaba con una fila virtual que llegó a sobrepasar las 2 millones de personas.

Sin embargo, hay muchas versiones respecto de irregularidades en un sistema que se pretendió democrático: desde algunos que se saltearon la espera con un link especial, hasta otros que pudieron tomar el enlace de los que ya habían comprado y eludir el contador de lugares.

Más allá de esto, con cada evento de alta demanda reaparece el mismo problema de siempre: las botnets, un conjunto de software automatizado que burla al sistema de espera virtual al enviar una enorme cantidad de peticiones.

“Es posible crear ‘robots’ para automatizar casi cualquier interacción con un navegador como si fuese hecha por una persona sentada frente al teclado”, explicó Luis Ángel Ramírez Mendoza, Security Hardware Engineer de Birmingham Cyber Arms LTD al periodista Mauro Albornoz en conjunto con SecOps.

Entre esos procesos que se pueden automatizar está la compra de entradas. Desde el punto de vista técnico, funciona así:

“Básicamente con ellos podemos programar cualquier acción en una página web como si fuese hecha por un humano: leer el contenido del sitio, realizar búsquedas, escribir un texto o una tarjeta de crédito en un campo, esperar, tocar botones, etc. Si combinamos estas posibilidades es factible crear cualquier tipo de ‘robot’, incluso uno que abra una página, tome el número en la fila, espere, coloque datos del comprador y efectúe la transacción.

Otro caso arquetípico es “molestar” al resto de los compradores legítimos: si un usuario cualquiera se anota en la fila virtual, tendrá que esperar su turno. Pero si otro más avanzado programa un sistema con múltiples peticiones, entonces el resto tendrá a todos esos bots por delante para verse dificultados de conseguir tickets.

Esto tiene que ver con los múltiples usos que pueden tener, a fin de cuentas, las botnets:

Otros usos que tienen las botnets son ataques de denegación de servicio (DDoS), posicionamiento o propaganda (desde likear masivamente o difundir contenido de un influencer hasta políticos), ‘desposicionamiento’ (robots destinados a hacer reportes, denuncias, dislikes masivos) y otro tipo de manipulaciones estadísticas como descargas, estrellas en GitHub y más.

El tema estuvo en el ojo de la tormenta desde que se pusieron en venta las entradas, que ya de por sí tuvieron un recorte respecto de la capacidad del Estadio de River Plate: a pesar de tener espacio para 80 mil personas, 20 mil tickets quedaron separados para entradas protocolares.

Y esto caldeó el humor de quienes se anotaron para conseguir una butaca, en un contexto donde influencers y famosos aseguraron su lugar por caer en la categoría de “protocolar”.

Este tipo de automatización puede, sin embargo, ser combatida:

Muchos de estos esfuerzos pueden ser mitigados parcial o totalmente con medidas como la implementación de captchas (desafíos) y otros. También está la generación (y nomenclatura) dinámica de elementos en el front de la página, que al ojo humano no le hace diferencia pero ante las máquinas, sí.

Así, este sistema se llevó parte del protagonismo de una estructura corrupta que terminó incluso con una investigación de la Justicia por la velocidad con la que se agotaron las entradas y la detección de reventa. Las botnets son un eslabón más en esa cadena.

👮 Arrestan a uno de los admin de BreachForums y cierra el foro

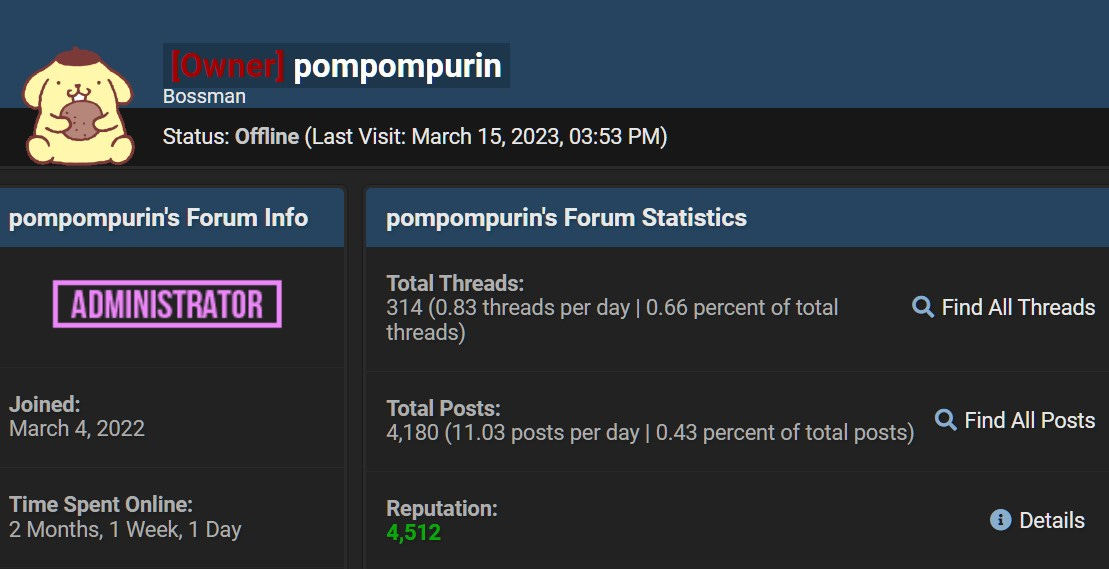

El FBI arrestó la semana pasada a uno de los administradores de Breach Forums, uno de los sitios más grandes de compra y venta de datos personales robados por ciberdelincuentes. “Pompompurin”, como se lo conocía en el sitio a Conor Brian Fitzpatrick, fue acusado por delito informático.

La web, antes conocida como Raid Forums, alojaba bases de datos de más de mil entidades, entre empresas y gobiernos, con nombres, documentos, direcciones e información sensible que se comercializa con distintos fines delictivos.

En Argentina, de hecho, una gran cantidad de leaks fueron alojadas en este sitio durante estos últimos años: “Accesos a emails de la Armada o el Ejército, filtraciones completas de las Policías de Río Negro, Salta, de la Ciudad (más de una vez), Municipalidad de Dolores, Registro Automotor, Poder Judicial de Santa Cruz y de Río Negro, la Corte Suprema de Buenos Aires y de Neuquén, Instituto de Vivienda de Neuquén, acceso a paneles de administrador de la Secretaría de Energía, entre otros”, repasó Mauro Eldritch de BCA.

También cayeron empresas privadas como Claro, Movistar, sitios de ecommerce, la Universidad Argentina de la Empresa (UADE) y DNIs. A nivel mundial había sido el repositorio de datos robados a la plataforma Robinhood y el fabricante de computadoras Acer.

El martes, otro de los administradores del grupo, Baphomet, compartió un mensaje en su sitio:

“Estoy en una posición en la que nada puede asumirse como seguro, ya sean nuestras configuraciones, código fuente o información sobre nuestros usuarios - la lista es interminable. No puedo confirmar que el foro esté a salvo, lo que ha sido uno de los principales objetivos desde el principio de este espectáculo de mierda [shitshow]”

Por esta razón, dos días más tarde decidió dar de baja el foro.

Se cae así uno de los sitios más famosos de compra y venta de datos, en lo que es segundo gran golpe del año al ciberdelito después de la caída del grupo de Ransomware Hive.

🪟 Captura de pantalla con sorpresa: Windows 11 y Google Pixel exponen datos de usuarios

Hace unas semanas se conoció una nueva vulnerabilidad llamada aCropalypse, un error de seguridad detectado en los teléfonos Pixel de Google que permite conocer información confidencial a través de capturas de pantalla.

Este martes el investigador David Buchanan detectó un problema análogo en Windows, que derivó en un zero-day:

El problema es grave porque permite conocer las capturas de pantalla que hacen los usuarios: en caso de tomar una información a la que luego se le va a tapar un dato, puede ser recuperada por este problema de seguridad.

Faraday Security, equipo de investigadores argentinos, ya desarrolló un sistema para detectar este problema. SecOps consultó a Federico Kirschbaum, CEO de la empresa:

Esta falla es un recordatorio de que la tecnología que usamos todos los días puede tener vulnerabilidades que nos afecten de las formas menos pensadas: algo tan simple como una captura de pantalla puede contener más información de la que queremos compartir.

Todavía es pronto para esgrimir un diagnóstico, advirtió el especialista:

Medir la gravedad de este bug es difícil, pero tenemos claro que puede afectar la privacidad de miles de personas que no estén enteradas de este asunto. Ante estas situaciones queremos ayudar a colegas a identificar esta falla en escala y darles herramientas para que podamos detectar cuál es el impacto.

La investigación está publicada en GitHub.

🕵 Cómo detectar si tenés stalkerware: programas que espían celulares

El riesgo de encontrar programas que espían teléfonos celulares en un dispositivo móvil creció más de 5 veces durante los últimos tres años en Argentina, según un nuevo reporte de la empresa de ciberseguridad Avast.

El stalkerware, como se conoce a este tipo de virus, representa un problema para la privacidad y para el rendimiento de los dispositivos.

Avast detectó un crecimiento del 410% en Argentina entre entre enero de 2020 y diciembre de 2022. “Avast Threat Researchers descubrió que el número de personas atacadas por stalkerware en Argentina creció de una tasa promedio de 5 por cada 100.000 personas en 2020 a 26 por cada 100.000 en 2022”, explican.

Santiago Pérez, analista de seguridad, enumeró los principales síntomas para detectarlo:

Alta temperatura del dispositivo

Rápido agotamiento de la batería

Lentitud general del sistema

Nuevos programas nunca antes vistos configurados para iniciarse automáticamente o como servicios

Un proxy nunca antes visto siendo usado para la navegación general del sistema o para los navegadores

Incremento en el uso de datos (mucho más perceptible que en WiFi, por ejemplo).

Reinicios o apagados espontáneos

Demora al prender/apagar el dispositivo

¿Cómo sacarlo? Formateando y, por las dudas, cambiando todas las contraseñas sensibles.

🚗 Extorsionan a Ferrari

Ferrari confirmó que fue atacada por un ransomware y que, como resultado, quedó expuesta información personal de clientes.

El fabricante italiano de autos deportivos aseguró que nombres, direcciones, correos electrónicos y números de teléfono fueron filtrados.

“Lamentamos informarles sobre un incidente cibernético en Ferrari, donde un actor de amenazas pudo acceder a un número limitado de sistemas en nuestro entorno de IT”, aseguró el director ejecutivo de Ferrari, Benedetto Vigna, en un comunicado oficial.

🏀 Hackean a la NBA

La NBA informó a una parte de sus usuarios registrados en el sitio que hubo un "acceso no autorizado" que logró acceder al sistema interno.

“Los atacantes obtuvieron acceso a los sistemas informáticos de un proveedor de servicios de la NBA para la aplicación móvil y las comunicaciones por correo electrónico. Como resultado, se capturaron copias de los nombres y direcciones de correo electrónico de algunos fanáticos de la NBA, que fue notificada del incidente el 8 de marzo”

Además, la institución advirtió que los clientes deben tener cuidado con los correos electrónicos de phishing o las estafas que se aprovecharán del breach: “Cualquier correo electrónico que pretenda ser de la NBA debe verificarse para asegurarse de que proviene de una dirección de correo electrónico @nba.com”, advirtieron.

El mensaje completo que envío la NBA.

🔒 Ransomware encripta ransomware

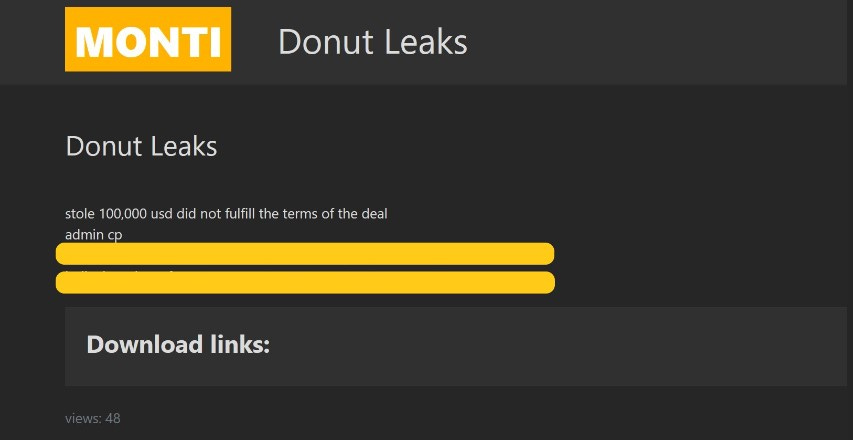

No es la primera vez que las bandas cibercriminales se pelean entre sí: Monti filtró esta semana a Donut.

El grupo dio a conocer los accesos del cPanel (un programa de hosting web) en un post donde aseguran que Donut no cumplió los términos de un "trato" y robó 100.000 dólares.

Hay muy poca información al respecto, pero podría ser el comienzo de una guerra que deje más titulares entre medios especializados.

🔗 Más info

CheckPoint encontró una vulnerabilidad en chess.com que le agrega tiempo a los oponentes

Microsoft publicó el informe de defensa digital 2022

En Estados Unidos adoptan una nueva regulación por la cantidad de estafas con SMS

GPT-4 también se puede bypassear para escribir malware

Vuelven a hackear cajeros automáticos cripto

Google remueve de Play Store a Pinduoduo, gigante asiático, por considerarlo malware