Black Hat USA 2025: presentan evilDoggie, un dispositivo para testear la seguridad de los autos modernos

Día 2: dos argentinos hicieron un workshop para mostrar una herramienta de seguridad ofensiva automotriz. Además, el keynote de Nicole Perlroth y su llamado a la acción sobre la IA.

Dark News es un resumen semanal de noticias de ciberseguridad, privacidad y hacking. Los temas están producidos y seleccionados por Juan Brodersen según estos criterios de edición.

8 ago

⚡TL;DR

“Hoy más que nunca, es urgente pensar la seguridad desde el diseño de los dispositivos y sistemas”. Con esta idea cerró el keynote del segundo día de Black Hat USA 2025, de la mano de Nicole Perlroth, experiodista del New York Times y autora del libro This Is How They Tell Me the World Ends: The Cyberweapons Arms Race, que súper recomiendo.

Perlroth fue presentada por Jeff Moss, quien hizo una breve descripción de la dificultad que enfrentan los hackers e investigadores de seguridad a la hora de comunicar sus hallazgos, y el peligro que corren cuando hablan con periodistas: “Pueden hacerte quedar como un genio o como un idiota”, lanzó ante el auditorio este jueves, apenas pasadas las 9 de la mañana.

Según Moss, los hackers han tenido históricamente dos listas: “Muchos de nosotros teníamos una lista de los buenos periodistas. Y luego, la de los malos periodistas, con los que no convenía hablar, en los que no podías confiar. Nicole, definitivamente, es de las buenas”.

La charla sirvió como contexto para poner sobre la mesa que hacer periodismo de ciberseguridad puede ser más difícil de lo que parece, porque, a fin de cuentas, el periodismo siempre busca contar una historia que sea comprendida por todos. Algo que, desde el vamos, es una tarea casi imposible: si explicar es traducir lo complejo a ideas simples, nunca hay que olvidar la máxima italiana de traduttore traditore. Quien traduce, traiciona.

O traiciona al autor original, en función de la claridad para el lector, o traiciona al lector, en función de ser fiel a lo que dijo el autor original.

Perlroth arrojó una idea interesante, en el marco de una reflexión sobre el panorama actual de amenazas. La transcribo, directo de su charla.

Venimos de una luna de miel con la IA. Estamos alcanzando niveles de eficiencia increíbles. Y creo que en esta cuestión de si la IA favorecerá la defensa o el ataque, los primeros indicios sugieren que el ataque va a tener la ventaja. Pero aún podemos cambiar esto. Tenemos una ventana estrecha, pero se está cerrando muy rápido, y una vez que la IA se integre en nuestra infraestructura, en nuestra toma de decisiones y en nuestra defensa, el costo del fracaso sólo se multiplicará. La seguridad por diseño [secure by design] nunca ha sido tan urgente.

Ya fuera del keynote, asistí al Arsenal de Black Hat, un espacio donde se presentan herramientas y dispositivos, para ver qué estaban presentando los argentinos que viajaron a la conferencia.

La que más me llamó la atención fue evilDoggie, un dispositivo para poner a prueba la seguridad de los autos y hasta hice (intenté, en realidad) un workshop asistido por dos investigadores. Tiene un switch “bueni/malo” para modificar su comportamiento, ala Krusty.

Más abajo, los detalles, junto a una herramienta de Cyber Deception llamada BUDA que también fue presentada en las jornadas JAIIO de Argentina.

⏰ Substack dice que leer este correo completo lleva 10 minutos

Dark News #155

Espacio publicitario

Elimine sus debilidades cibernéticas más críticas y proteja de forma proactiva toda su organización con Tenable, líder en gestión de exposición en el mundo. Más información, clic en este enlace.

“evilDoggie”, el dispositivo argentino para poner a prueba la seguridad de los autos modernos

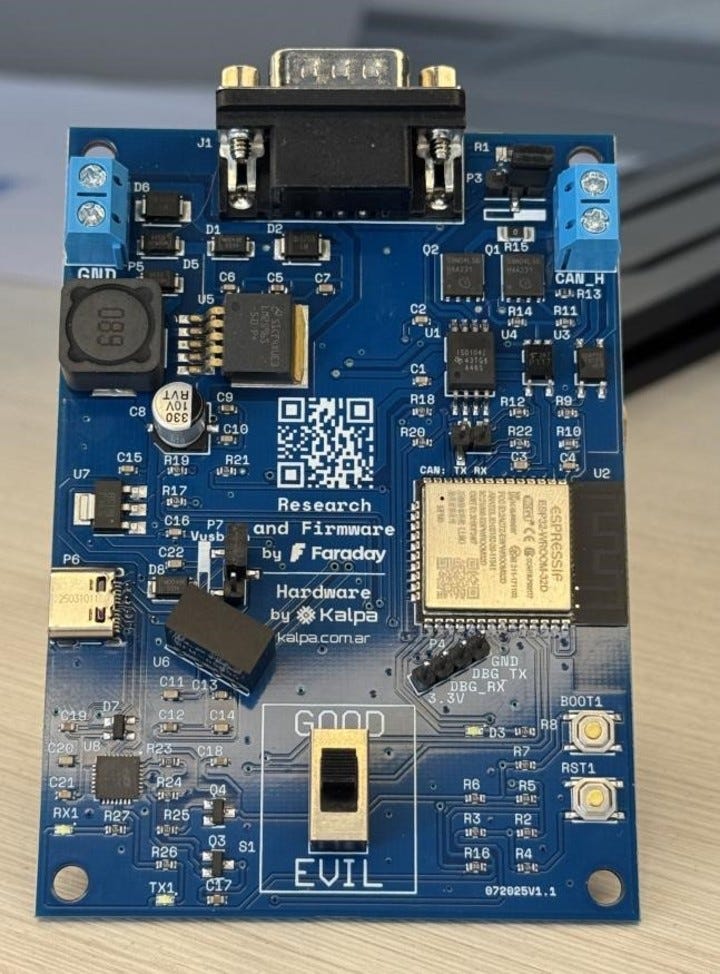

Dos hackers presentaron este jueves “evilDoggie”, un dispositivo para testear la seguridad de los sistemas informáticos que usan los autos en el segundo día de Black Hat, una de las conferencias de ciberseguridad más grandes del mundo. Octavio Gianatempo y Gastón Aznarez, de Faraday Security, mostraron cómo identificar agujeros de seguridad en algunas marcas de autos con esta herramienta.

El nombre de la herramienta es un juego de palabras con el protocolo “CAN” (sigla de Controller Area Network), que es un estándar de comunicación interna que usan los autos modernos para que las distintas computadoras internas (como las que controlan el motor o los frenos) se comuniquen entre sí.

Durante la presentación en el “Arsenal” de la conferencia, un espacio donde se muestran programas y distintas piezas de hardware, los investigadores mostraron cómo usar la herramienta, que incluso tiene un switch para cambiar de su versión de monitoreo (Doggie) a su versión “malvada”, usada para atacar este protocolo. Además hicieron un taller para que los asistentes puedan aprender a manejarlo.

La investigación se enmarca en el “Car hacking”, una de las áreas más populares de las conferencias de ciberseguridad. “El car hacking pone foco en los conocimientos existentes de la ciberseguridad pero aplicado a las redes que usan los autos. Durante los últimos años, los vehículos se volvieron ‘más inteligentes’ y conviven con sistemas electrónicos. Parafraseando a Elon Musk, son ‘computadoras con ruedas’”, explicaron desde Faraday Security a este medio.

“Todas estas redes son propietarias, no están pensadas con transparencia. Ahí entra la función de los expertos de seguridad, en entender cómo funcionan y qué riesgos implican las tecnologías”, agregaron.

Cómo funciona y para qué sirve evilDoggie

La investigación de la empresa comenzó como una exploración sobre la seguridad automotriz. “Cuando empezamos a investigar nos dimos cuenta de que íbamos a necesitar una herramienta para comunicarnos con las computadoras del auto. Pero encontramos que no había una buena opción abierta y disponible en Argentina. Gastón tuvo la idea de desarrollar esta herramienta pensando su firmware y hardware de forma modular, para que cualquiera pueda construir la suya con los componentes que tenga a mano, e incluso desarrollar otras versiones”, cuenta a Dark News Octavio Gianatiempo, investigador de la compañía.

Gastón Aznarez complementa cómo el proyecto viró hacia la seguridad ofensiva,“Esta primera herramienta fue Doggie, pero la idea fue creciendo, sumamos capacidades ofensivas, así terminó naciendo evilDoggie, enfocado en la investigación con la posibilidad de realizar ataques avanzados a la comunicación por CAN tanto a nivel de protocolo como a nivel físico, interfiriendo con el circuito a nivel eléctrico”, explica.

A nivel técnico, agregó:

Las funcionalidades implementadas en Doggie y los ataques de evilDoggie pueden ser usados para afectar la comunicación entre las ECUs [unidades de control electrónico] de un auto y crear condiciones que no son esperadas por el sistema. Hoy en día, los autos tienen varias computadoras y casi todas las funciones del auto son controladas por ellas mediante mensajes CAN. Si bien los autos modernos van incorporando medidas de seguridad en esta comunicación, existen casos conocidos donde este tipo de ataques puede tener impacto real.

“evilDoggie” no es el primer dispositivo que puede testear la seguridad de un auto y, de hecho, el “Flipper Zero”, conocido como la “navaja suiza hacker”, ha sido protagonista en varios videos viralizados donde se muestra cómo abrir la puerta de un auto sin tener la llave. Esto es porque el dispositivo opera con los protocolos inalámbricos, que son distintos a los que apunta evilDoggie.

“La comunicación entre las partes del auto, por ejemplo, entre el motor y las ruedas, es por cables. Con lo cual para poder usar evilDoggie hay que previamente tener acceso al auto: el objetivo es ver, una vez dentro del auto, cuán seguro es este protocolo y cómo se podría mejorar”, dicen desde Faraday.

Lo que aporta este desarrollo argentino es una versión de código abierto (todo el proceso de construcción y programación está accesible para ser consultado) y el bajo nivel al que opera, esto es, interactuar de manera directa con el hardware o los protocolos de comunicación del auto. En lugar de usar programas o interfaces ya diseñadas, evilDoggie permite acceder a capas más cercanas a los chips que están embebidos en los autos modernos, como es este protocolo CAN.

“La ciberseguridad no es exclusiva de las computadoras y los servidores, sino también de la tecnología que usamos todos los días: los autos no son la excepción”, explicaron desde la empresa.

Dark News consultó sobre los modelos de autos que fueron atacados durante los testeos pero Faraday prefirió no dar detalles.

La exposición en el Arsenal despertó el interés de más de un asistente que quiso comprar la herramienta.

BUDA, la herramienta para engañar atacantes

También en el Arsenal, Federico Pacheco y Diego Staino, investigadores de la empresa argentina BASE4, presentaron una herramienta dentro del área de lo que se conoce como “Cyber deception”, o ciber engaños, que son trampas virtuales que los analistas dejan en las redes para engañar a los hackers que quieren entrar a un sistema y extraer información de ellos.

Las estrategias de engaño son comunes en el análisis de amenazas. Se trata de un área bastante explorada en la seguridad ofensiva. En la edición 2024 de Ekoparty, la investigadora local Sheila Berta mostró cómo se usaba un tipo de sistema específico llamado “honeypot” en sistemas públicos.

“El problema con las trampas tradicionales estilo honeypots es que los atacantes más sofisticados a veces pueden detectarlas porque se ven demasiado limpias o vacías, o bien carecen de actividad. BUDA es una herramienta que hace que estas trampas sean mucho más creíbles”, contó a este medio Pacheco. BUDA significa Behavioral User-driven Deceptive Activities Framework.

“Para esto, genera ‘perfiles de usuario’ ficticios, que toman como base el comportamiento normal de la propia red y los sistemas. Así, estos perfiles hacen cosas que un empleado normal haría, como entrar en un sistema, abrir documentos, enviar correos electrónicos o navegar por la web”, sigue el especialista.

Durante la charla en el Arsenal, los investigadores hicieron mucho énfasis en la importancia de que los engaños tengan una “narrativa” coherente para que los atacantes no se den cuenta de que se encuentran frente a un honeypot.

“La herramienta permite orquestar los perfiles para que actúen de forma autónoma, siguiendo patrones de comportamiento típicos. Al simular estos comportamientos, la trampa se vuelve mucho más realista, y los atacantes tienen más motivos para creer que están frente a un sistema con usuarios legítimos, lo que les hace perder más tiempo y les dificulta distinguir lo real de lo falso”, completó Diego Staino.

“Adicionalmente, dado que los usuarios ficticios pueden actuar sobre sistemas y activos reales o falsos, la herramienta permite que el comportamiento simulado se parezca al de un atacante o actor malicioso, permitiendo probar así las medidas defensivas de la red y los sistemas”, cierra el especialista.

El trabajo fue presentado esta semana en un “whitepaper”, ante un escrutinio académico, en las Jornadas Argentinas de Informática en Investigación Operativa.

Este newsletter fue escrito por un humano. Se usó inteligencia artificial para detectar errores de redacción, concordancia y typos. Aún así, puede contener errores.

Para cualquier comentario, corrección o sugerencia, podés responder este mail. Si tenés información sobre un hackeo, me podés contactar por acá o por mis redes.

Si te sirvió, compartilo: tu recomendación orgánica es mucho más valiosa que cualquier campaña publicitaria.