Authenticator: por qué es pésima idea respaldar el segundo factor de Google en la nube

Edge filtra datos, la historia de Bassterlord, Telegram arregla vulnerabilidades (y lo disimula) y ranking de marcas para cometer phishing.

SecOps es un resumen semanal de noticias de seguridad informática. Los temas están seleccionados por Juan Brodersen según estos criterios de edición.

21>28

abr

🔓 Google Authenticator agrega cloud sync pero es una muy mala idea

Google agregó sincronización en la nube de Google Authenticator, la aplicación que permite sumar un segundo factor para iniciar sesión de manera más segura que con una simple contraseña.

Se trata de un paso adelante en cuanto a la usabilidad: hasta ahora, cada vez que el usuario cambiaba de teléfono, tenía que migrar manualmente todos sus códigos de autenticación. Pero es también un caso donde facilitar el uso viene con un sacrificio que puede ser demasiado grande: resignar, precisamente, seguridad.

Vale la pena recordar: la autenticación de múltiples factores es una medida importantísima en la actualidad que dificulta el robo de cuentas personales (como WhatsApp, el mail o redes sociales).

Se refiere a los siguientes factores: conocimiento (algo que uno sabe), posesión (algo que uno tiene) o inherencia (algo que uno es):

Primer factor: contraseñas, pin, claves, algo que se recuerda.

Segundo factor: un dispositivo único que se tiene, como una app de autenticación (Google Authenticator, en efecto) o una llave FIDO.

Tercer factor: la voz, el iris, la huella dactilar, los datos biométricos. Algo que “somos”.

Ahora bien, ¿cuán seguro es tener este sistema backupeado en la nube, cuando lo que intenta hacer un segundo factor es garantizar un inicio de sesión exitoso más robusto que el que provee una clave?

SecOps consultó a Iván Barrera Oro, HacKan, experto en seguridad informática, para responder esta pregunta. Y la respuesta no es alentadora:

“Es una pésima idea, estamos entendiendo todo mal. El concepto del segundo factor es, en parte, que sea único. Si hacés un respaldo del código, podes tener ‘N’ réplicas del mismo. Y para peor, estas confiando nuevamente en una nube de terceros para tenga todos tus 2FA. El principal problema surge a partir de servicios que implementan mal el segundo factor, de ahí surge la necesidad de ‘tener un backup del 2do factor’, cosa que conceptualmente es incorrecta”

En este sentido, según su perspectiva, siempre es mejor tener 2 factores sin replicarlos. Esto es, por ejemplo, por si no se puede acceder a una app autenticadora, para no correr el riesgo de quedar bloqueados de nuestras propias cuentas:

“Lo correcto es tener distintos segundos factores, como una app, un código de respaldo impreso, incluso una dirección de email secundaria. Pero nunca, jamás, copias de un mismo segundo factor”

Se trata así de la conocida tensión entre seguridad y usabilidad: sí, es más cómodo tener los códigos backupeados para no tener que asociar todas las aplicaciones de cero cuando se cambia de dispositivo.

Pero lo que se está resignando en favor de esa comodidad es, quizás, demasiado grande.

🕵 La historia de Bassterlord

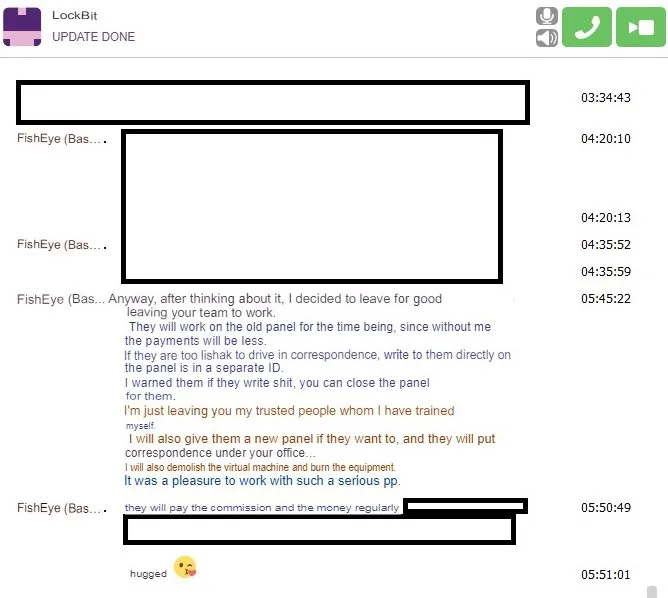

A principios de año, un investigador en seguridad informática logró infiltrarse en el cártel de ransomware Lockbit para contar desde adentro cómo opera el grupo. Con un detalle extremo, Jon DiMaggio logró desmenuzar las TTPs (Tacticas, Técnicas y Procedimientos) del grupo.

Esta semana, el analista publicó el volúmen 2 de estos “Ransomware Diaries” con un detalle extremo de una personalidad que es casi una eminencia en el mundo del cibercrimen: Bassterlord, quien, como contamos en SecOps, anunció su retiro de la escena hace apenas tres semanas.

En 2021, Bassterlord fue protagonista del compromiso de información de más de 1.500 compañías comprometidas. Pero más allá de los números, el informe retrata a la persona: un joven de 27 años que nació y se crió en Ucrania, actualmente con conexiones rusas, autor de dos manuales de entrenamiento en cómo desplegar ransomware, disponible en foros hackers por 10 mil dólares cada copia (algo que otros expertos ponen en duda).

El informe es largo, pero vale la pena leerlo: es una aproximación a cómo una personalidad reconocida del ransomware llega a ser lo que es, para luego retirarse del juego.

“En el mejor de los casos, bajo la protección del gobierno ruso, Bassterlord permanecerá libre, pasando el resto de su vida paranoico, viviendo en las sombras apoyando al país que invadió su hogar. Es probable que los gobiernos extranjeros y las fuerzas del orden sepan exactamente quién es Bassterlord. Si Rusia no gana esta guerra, puede que le llamen a la puerta antes de lo que piensa”

Hacia el final, el investigador hace un llamado a Bassterlord a colaborar con fuerzas de seguridad para combatir al cibercrimen:

“Bassterlord, sé que estás leyendo esto, y tengo unas palabras de despedida. Tenés acceso y conocimiento interno de algunas de las principales bandas de ransomware, especialmente LockBit. Aprovechalo mientras puedas. Puedo ponerte en contacto con personas y agencias que pueden ayudarte si estás dispuesto a trabajar con ellos. Si no aprovechás la oportunidad que tenés delante, te pasarás el resto de tu vida mirando por encima del hombro. Sabés cómo ponerte en contacto conmigo, pero tu ventaja tiene fecha de vencimiento y el reloj está corriendo”

The Record también publicó una entrevista con él, en lo que es una condensación del material de DiMaggio.

Un retrato de un personaje tan intrigante como polémico.

📲 Telegram arregló varios bugs (sin avisar)

Esta semana se supo que, una vez más, Telegram arregló vulnerabilidades sin explicitarlo públicamente. Es decir, las escondió.

El investigador de seguridad Davide Turi publicó detalles sobre varios fallos que se encontraron en la aplicación y que la compañía parcheó silenciosamente, sin reconocer su investigación.

Entre las vulnerabilidades hay problemas de privacidad y hasta un RCE (Remote Code Execution, un tipo de falla que permite a un atacante tomar control del dispositivo).

No es la primera vez que Telegram hace esto: arreglar algo y tirarlo bajo la alfombra. Algo curioso para una app de chat que hace gala de ser más segura, privada y transparente que WhatsApp, a pesar de que no permite eliminar la confirmación de lectura y que avise cada vez que se suma un contacto.

🪟 Microsoft Edge está filtrando datos

Edge, el navegador de Microsoft, parece estar enviando las URL que visitan los usuarios a su sitio web Bing API.

El problema, que apareció la semana pasada en un posteo de Reddit, fue detectado porque las búsquedas dentro de la última versión de Microsoft Edge envian una solicitud a bingapis.com con la URL completa de casi todas las páginas por las que se navegaba.

"Microsoft Edge tiene ahora una función de seguimiento de creadores que está activada por defecto. Parece que la intención era notificar a Bing cuando visitás ciertas páginas, como YouTube, The Verge y Reddit. Pero no parece funcionar correctamente, sino que envía a Bing casi todos los dominios a los que entrás", explicó a The Verge el analista Rafael Rivera, desarrollador de Microsoft.

La empresa informó a los medios que está investigando el problema, pero todavía no tiene una solución.

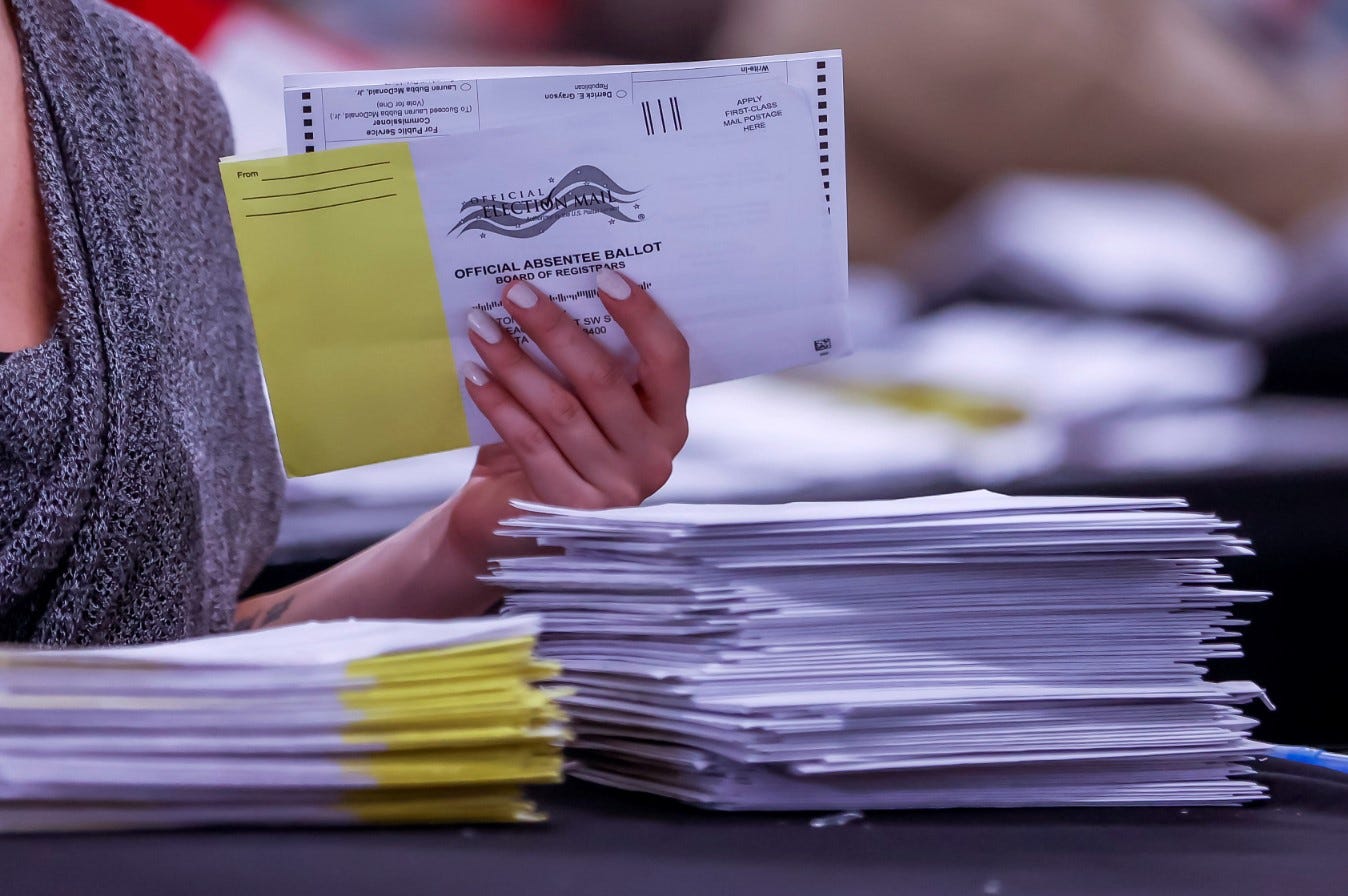

🗳 Irán accedió a un sitio de elecciones de EE.UU. en 2020

El ejército de Estados Unidos descubrió que un grupo de hackers iraníes lograron penetrar en un sitio web de un gobierno local que iba a informar los resultados de las elecciones de 2020 y que llegaron a interrumpir el ciberataque antes que se haga el conteo de votos.

La información fue dada a conocer durante la conferencia anual de la industria de seguridad RSA en San Francisco, donde William J. Hartman, comandante de la Fuerza de Misión Nacional Cibernética, detalló la intromisión que dejó preocupados a más de un funcionario: hasta su intervención, la información era clasificada.

Los funcionarios dijeron que si bien ni los votos ni las máquinas de conteo se habrían visto afectados por la intrusión, los hackers podrían haber dado de baja el sitio web público para mostrar los resultados o, más grave aún, publicara resultados falsos.

“Podría hacer que pareciera que los votos habían sido manipulados”, dijo Hartman.

🖨 Descubren una vulnerabilidad en el protocolo SLP

Expertos de las firmas Bitsight y Curesec descubrieron una vulnerabilidad en el Protocolo de Localización de Servicios (SLP) que podría explotarse para lanzar ataques DDoS a gran escala.

Se trata de un protocolo de descubrimiento de servicios que permite a las computadoras y otros dispositivos comunicarse en una red local sin necesidad de configuración previa. Creado en 1997, fue diseñado para escalar desde redes pequeñas y no administradas hasta otras empresariales más grandes.

El protocolo permite que los sistemas en una red se encuentren y se comuniquen entre sí mediante el uso de un directorio de servicios disponibles, que puede incluir dispositivos como impresoras, servidores de archivos y otros recursos de red.

Debido al potencial que tiene este protocolo para ataques DDoS, tanto Cloudflare como Netscout advirtieron que esperan un crecimiento significativo de ataques “SLP-based” en las semanas por venir.

🎣 Ranking de phishing Q1 2023

CheckPoint Research publicó su lista con las marcas más usadas para cometer phishing en lo que va del año.

La lista:

Walmart (16% del phishing global)

DHL (13%)

Microsoft (12%)

LinkedIn (6%)

FedEx (4.9%)

Google (4.8%)

Netflix (4%)

Raiffeisen (3.6%)

PayPal (3.5%)

Uno de los problemas que sigue ocurriendo es que Google es uno de los principales responsables en esto.

No solo por sus avisos patrocinados, que muchas veces son actores maliciosos que pagan para posicionar sus URL por encima del resto, sino porque ya están apareciendo, también, resultados orgánicos como detectó ESET Latinoamérica esta semana con este caso.

🔗 Más info

Microsoft detecta dos nuevas operaciones iraníes en el cibercrimen: Mercury y Mint Sandstorm

El Centro de Ciberseguridad de Gran Bretaña publica un informe sobre la proliferación del spyware

Lockbit lista entre sus víctimas a la bodega argentina Norton

Otra vez, Lockbit tuvo que banear a un afiliado que encriptó un centro de cuidados de niños